Maison >base de données >tutoriel mysql >Plusieurs façons d'optimiser la base de données

Plusieurs façons d'optimiser la base de données

- coldplay.xixioriginal

- 2020-08-15 15:55:025162parcourir

Les méthodes d'optimisation de base de données incluent : 1. Sélectionnez les attributs de champ les plus applicables ; 2. Utilisez des jointures pour remplacer les sous-requêtes ; 3. Utilisez des unions pour remplacer les tables temporaires créées manuellement.

Les méthodes d'optimisation de base de données sont :

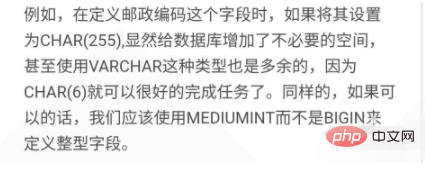

La première méthode : sélectionnez les attributs de champ les plus applicables. MySQL peut prendre en charge l'accès à de grandes quantités de données, mais plus la table de la base de données est petite, plus les requêtes y sont exécutées rapidement. Par conséquent, la largeur du champ dans le tableau peut être définie aussi petite que possible. La figure montre un exemple de cette méthode.

Recommandations d'apprentissage associées : Tutoriel vidéo MySQL

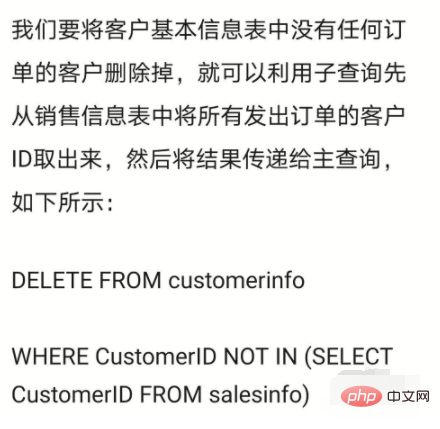

Deuxième méthode : utilisez la connexion au lieu de la sous-requête ( Sous-requêtes). Vous pouvez utiliser l'instruction SELECT pour créer une seule colonne de résultats de requête, puis utiliser ce résultat comme condition de filtre dans une autre requête. La figure montre un exemple de cette méthode.

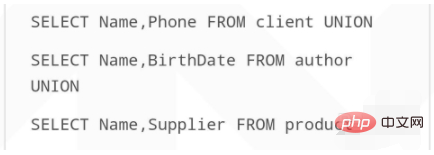

Troisième méthode : utilisez l'union (UNION) pour remplacer les tables temporaires créées manuellement. MySQL peut combiner deux ou plusieurs requêtes de sélection nécessitant l'utilisation de tables temporaires en une seule requête. La figure montre un exemple de cette méthode.

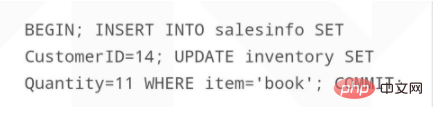

La quatrième méthode : la transaction. Toutes les opérations de base de données ne peuvent pas être effectuées avec une ou quelques instructions SQL. Le plus souvent, une série d’énoncés est nécessaire pour accomplir un certain type de travail. L'intégrité et la cohérence des données dans la base de données peuvent être maintenues. La figure montre un exemple de cette méthode.

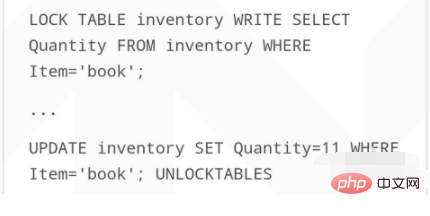

La cinquième méthode : verrouiller la table. Étant donné que la base de données sera verrouillée lors de l'exécution de la transaction, les autres demandes des utilisateurs ne pourront qu'attendre la fin de la transaction. Dans certains cas, nous pouvons obtenir de meilleures performances en agrandissant la table de verrouillage. La figure montre un exemple de cette méthode.

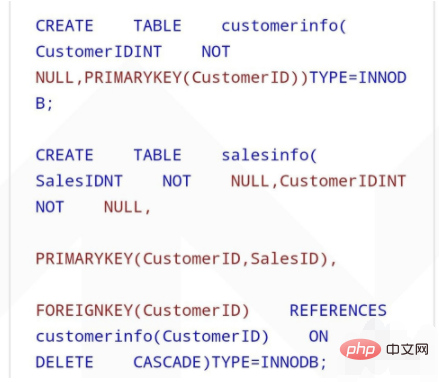

La sixième méthode : utiliser des clés étrangères. La méthode de verrouillage de la table peut protéger l'intégrité des données, mais elle ne peut garantir la pertinence des données. À ce stade, nous pouvons utiliser des clés étrangères. La figure montre un exemple de cette méthode.

Recommandations associées : Cours vidéo de programmation

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!