Introduction à la gestion des autorisations AUTH dans THINKPHP

- 尚avant

- 2020-05-25 09:12:564291parcourir

Principe de gestion des autorisations AUTH

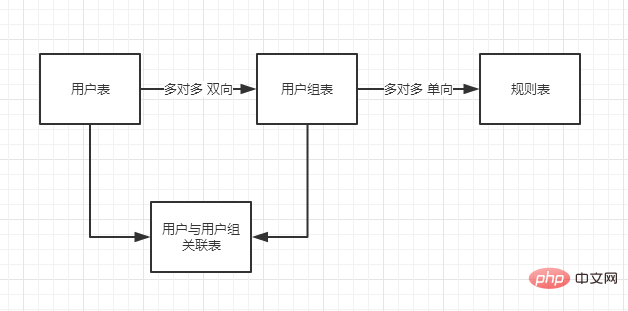

Les quatre tableaux de données les plus simples de la gestion des autorisations d'authentification sont les suivants

Chaque fonction correspond à un chemin d'URL. La table de règles enregistre en fait le chemin d'URL et implémente la gestion des autorisations via l'url

Classification des délais de vérification des autorisations

Pré-vérification

La dite pré-vérification signifie que les autorisations des éléments internes actuellement accessibles de la page sont vérifiées avant leur affichage. Par exemple : lorsque les visiteurs visitent une page Web, ils ne peuvent pas voir un certain menu de fonctions, mais les administrateurs peuvent le voir, etc. La pré-authentification offre une bonne expérience utilisateur, mais des performances médiocres

Post-authentification

La soi-disant post-authentification est simple, c'est-à-dire qu'une vérification des autorisations est effectuée avant d'accéder à chaque fonction. Par exemple, cliquez sur le bouton « Ajouter une colonne » sur la page, vérifiez-le d'abord, puis exécutez le code de la fonction d'ajout de colonne après l'avoir transmis. L'expérience utilisateur après vérification est médiocre, mais les performances sont bonnes

Emplacement de mise en œuvre du code de vérification des autorisations

Une fois que l'utilisateur s'est connecté avec succès au backend, tous les menus, la navigation, et les opérations sur les boutons dans le backend seront Une vérification d'autorisation est requise

Mais la page d'accueil du backend, la page d'accueil, la sortie utilisateur et d'autres fonctions ne nécessitent pas de vérification d'autorisation. Elles peuvent être commandées en fonction des exigences spécifiques du projet

<.>La différence entre la gestion des autorisations AUTH et la gestion des autorisations RBAC

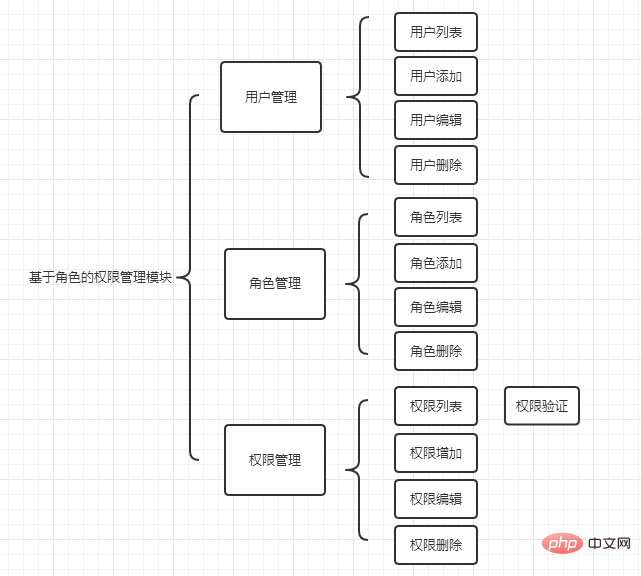

Points similaires : les deux sont une gestion des autorisations basée sur les rôlesDifférences : la conception de la table de données est différente , ce qui se traduit par une AUTH plus flexible et une gestion des autorisations plus délicateConception du module d'autorisation

TP5"

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!