Maison >Opération et maintenance >Sécurité >Introduction à la vulnérabilité d'élévation des privilèges du noyau local Linux

Introduction à la vulnérabilité d'élévation des privilèges du noyau local Linux

- 王林avant

- 2020-01-16 17:22:423460parcourir

Le 20 juillet 2019, Linux a officiellement corrigé une vulnérabilité d'élévation de privilèges du noyau local. Grâce à cette vulnérabilité, un attaquant peut élever un utilisateur disposant d'autorisations normales aux autorisations Root.

Description de la vulnérabilité

Lorsque PTRACE_TRACEME est appelé, la fonction ptrace_link obtiendra une référence RCU aux informations d'identification du processus parent, puis pointera ce pointeur vers la fonction get_cred. Cependant, les règles de durée de vie de l'objet struct cred ne permettent pas la conversion inconditionnelle d'une référence RCU en une référence stable.

PTRACE_TRACEME obtient les informations d'identification du processus parent, lui permettant d'effectuer diverses opérations comme le processus parent que le processus parent est capable d'effectuer. Si un processus enfant malveillant à faible privilège utilise PTRACE_TRACEME et que le processus parent du processus enfant dispose de privilèges élevés, le processus enfant peut prendre le contrôle de son processus parent et appeler la fonction execve en utilisant les privilèges du processus parent pour créer un nouveau processus à privilèges élevés.

Récurrence de la vulnérabilité

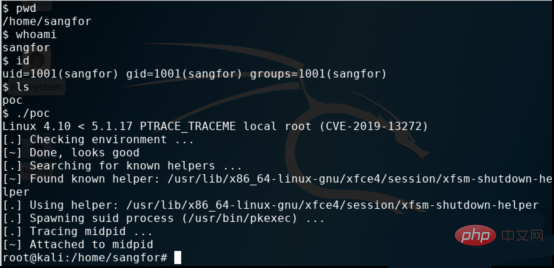

Il existe un exploit hautement exploitable pour cette vulnérabilité sur Internet, et l'effet de l'exploit est le suivant :

Portée de l'impact

Versions du noyau Linux actuellement concernées :

Noyau Linux

Corrigé Suggestion

1. Lien de réparation du correctif :

2. Mettez à niveau le noyau Linux vers la dernière version.

Lien de référence

https://github.com/torvalds/linux/commit/6994eefb0053799d2e07cd140df6c2ea106c41ee

Recommandations de didacticiels d'articles connexes : Tutoriel sur la sécurité du serveur

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!