Maison >Opération et maintenance >Sécurité >Expérimentez sur une méthode simple d'énumération par force brute pour contourner le mécanisme de vérification 2FA du système cible

Expérimentez sur une méthode simple d'énumération par force brute pour contourner le mécanisme de vérification 2FA du système cible

- 王林avant

- 2019-12-18 11:58:463819parcourir

L'article partagé aujourd'hui est le mot de passe dynamique de l'auteur OTP (One Time Password) pour le système cible tout en participant à des tests publics de vulnérabilité, en utilisant une simple méthode d'énumération par force brute. le mécanisme d'authentification à deux facteurs du système cible 2FA (Two-Factor Authentication). Le système cible est le site Web de la plus grande société de services de voyage en Inde, qui utilise un mot de passe dynamique OTP comme moyen de mise en œuvre de l'authentification à deux facteurs 2FA.

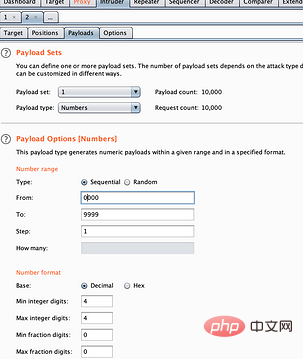

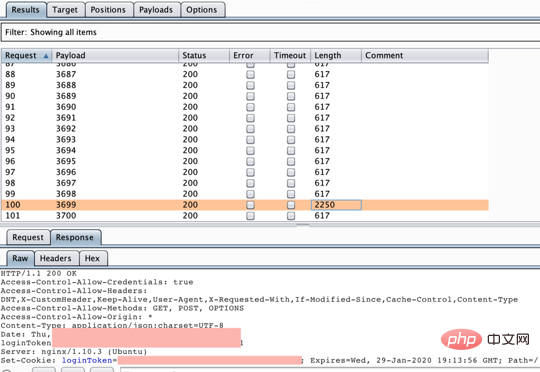

De manière générale, OTP est une combinaison à 4 chiffres de 0000 à 9999. Si OTP a 10 000 combinaisons possibles, dans l'ère informatique puissante d'aujourd'hui, il ne faut que quelques minutes pour traiter 10 000 combinaisons. Ainsi, si le mécanisme de vérification de l’OTP est inapproprié, n’importe qui peut le contourner par une simple énumération par force brute.

Pourquoi puis-je contourner la 2FA ?

Le système cible ne limite pas les tentatives de requêtes infructueuses.

Le système cible ne dispose d'aucune nouvelle mesure de mot de passe dynamique pour les tentatives de requête infructueuses.

Prérequis :

Navigateur Web, BurpSuite.

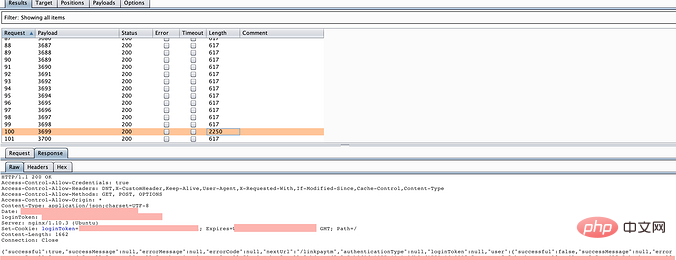

Le processus récurrent de contournement de 2FA

Le processus récurrent de contournement de 2FA

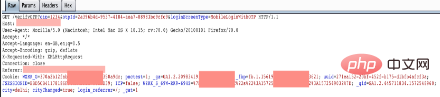

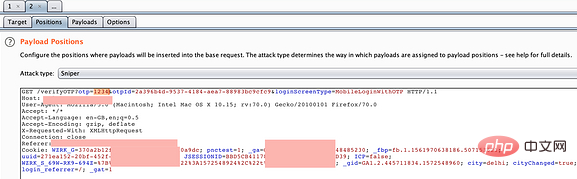

1 Ouvrez BurpSuite et connectez-vous au site Web du système cible à l'aide de votre. numéro de téléphone portable , ici, saisissez délibérément le mauvais OTP dynamique envoyé par le système à votre téléphone mobile (ici nous saisissons 1234 avec désinvolture), puis utilisez BurpSuite pour capturer le trafic

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!