Maison >Problème commun >Comment activer l'authentification bidirectionnelle https

Comment activer l'authentification bidirectionnelle https

- 爱喝马黛茶的安东尼original

- 2019-07-26 11:31:374769parcourir

1. Http

HyperText Transfer Protocol est le protocole le plus utilisé sur Internet. norme que tous les fichiers WWW doivent suivre. Les données transmises par le protocole HTTP ne sont pas cryptées, c'est-à-dire en texte clair, il est donc très dangereux d'utiliser le protocole HTTP pour transmettre des informations privées.

Le port TCP utilisé est : 80

2. Https

Hyper Text Transfer Protocol over Secure Socket Layer, protocole de transfert hypertexte sécurisé, réseau Jingfu. a conçu le protocole SSL (Secure Sockets Layer) pour crypter les données transmises par le protocole HTTP afin d'assurer la sécurité pendant la session.

Le port TCP par défaut utilisé est 443

3. Méthode de cryptage du protocole SSL

Le protocole SSL utilise à la fois le cryptage symétrique et le cryptage asymétrique (clé publique). cryptage), lors de l'établissement d'un lien de transmission, SSL utilise d'abord la clé publique pour crypter de manière asymétrique la clé de cryptage symétrique. Une fois le lien établi, SSL utilise un cryptage symétrique pour le contenu de la transmission.

Cryptage symétrique

Contenu crypté volumineux et à grande vitesse, utilisé pour crypter les messages pendant la session

Cryptage par clé publique

Vitesse de cryptage lente, mais cela peut fournir une meilleure technologie d'authentification d'identité pour le chiffrement des clés de chiffrement symétriques

Recommandations associées : "FAQ"

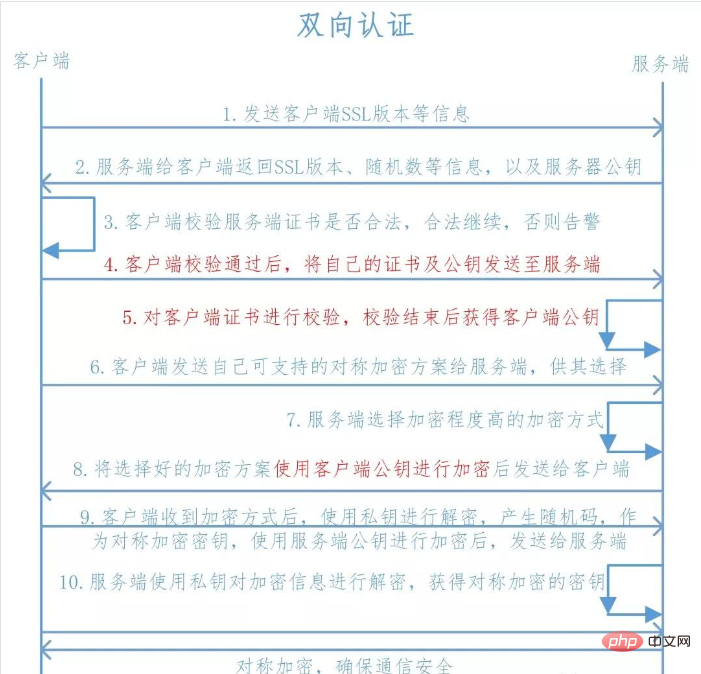

4. Authentification bidirectionnelle

Le principe de l'authentification bidirectionnelle est fondamentalement le même que celui de l'authentification unidirectionnelle, sauf qu'en plus du fait que le client doit authentifier le serveur, le serveur authentifie le client. Le processus spécifique est le suivant :

1. Le client envoie le numéro de version du protocole SSL, le type d'algorithme de cryptage, le nombre aléatoire et d'autres informations au serveur.

2. Le serveur renvoie le numéro de version du protocole SSL, le type d'algorithme de cryptage, le nombre aléatoire et d'autres informations au client, et renvoie également le certificat côté serveur, c'est-à-dire le certificat de clé publique.

3. Le client utilise les informations renvoyées par le serveur pour vérifier la légitimité du serveur, notamment :

(1) Si le certificat a expiré.

(2) Si l'autorité de certification émettant le certificat de serveur est fiable.

(3) Si la clé publique renvoyée peut déchiffrer correctement la signature numérique dans le certificat renvoyé.

(4) Si le nom de domaine sur le certificat du serveur correspond au nom de domaine réel du serveur.

(5) Une fois la vérification réussie, la communication continuera, sinon la communication sera terminée.

4. Le serveur demande au client d'envoyer le certificat du client, et le client enverra son propre certificat au serveur.

5. Vérifiez le certificat du client. Après avoir réussi la vérification, vous obtiendrez la clé publique du client.

6. Le client envoie le schéma de cryptage symétrique qu'il peut prendre en charge au serveur pour que celui-ci choisisse.

7. Le serveur sélectionne la méthode de cryptage avec le degré de cryptage le plus élevé parmi les schémas de cryptage fournis par le client.

8. Chiffrez le schéma de chiffrement à l'aide de la clé publique obtenue précédemment et renvoyez-la au client.

9. Après avoir reçu le texte chiffré du schéma de cryptage renvoyé par le serveur, le client utilise sa propre clé privée pour déchiffrer afin d'obtenir la méthode de cryptage spécifique, puis génère un code aléatoire pour la méthode de cryptage, qui est utilisée dans le processus de chiffrement. La clé est chiffrée à l'aide de la clé publique préalablement obtenue à partir du certificat du serveur, puis envoyée au serveur.

10. Après avoir reçu le message envoyé par le client, le serveur utilise sa propre clé privée pour décrypter et obtenir la clé de cryptage symétrique lors de la session suivante, le serveur et le client utiliseront ce mot de passe pour effectuer un cryptage symétrique. assurer la sécurité des informations lors de la communication.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!