Maison >base de données >Redis >Comment résoudre la pénétration du cache Redis

Comment résoudre la pénétration du cache Redis

- 步履不停original

- 2019-06-22 17:52:4010600parcourir

La technologie de mise en cache peut être utilisée pour réduire la pression sur la base de données et améliorer l'efficacité de l'accès. Actuellement, la mise en cache fait l'objet de plus en plus d'attention dans les projets d'entreprise. Mais la mise en cache ne signifie pas simplement ajouter des projets avec désinvolture. L'intégration de la mise en cache dans le projet est la première étape. Le problème de pénétration causé par la cache et le problème de rebond de la neige qui en résulte sont autant de problèmes que nous devons résoudre de toute urgence. Cet article partagera avec vous les solutions que j'utilise dans mes projets quotidiens pour votre référence.

1. Le principe de pénétration du cache

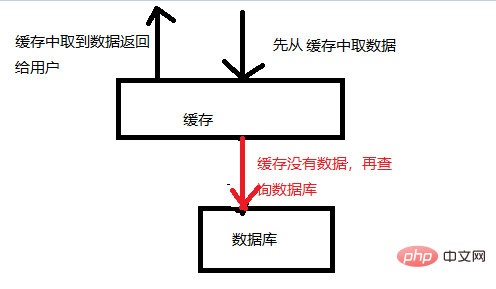

L'utilisation normale du cache est comme indiqué dans la figure :

Comme indiqué dans le figure, le processus d'utilisation du cache :

1. Récupérez d'abord les données du cache Si elles peuvent être obtenues, renvoyez les données directement à l'utilisateur. Cela élimine le besoin d'accéder à la base de données et réduit la pression sur la base de données.

2. S'il n'y a aucune donnée dans le cache, la base de données sera accédée.

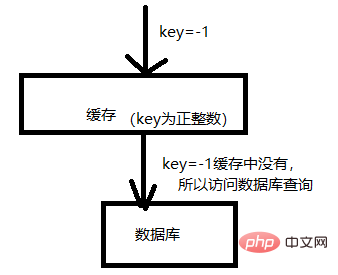

Il y aura un BUG ici, comme le montre l'image :

Comme le montre l'image, le cache est comme un pare-feu pour la base de données, qui demandera plus fréquemment des données. Mettez-les dans le cache pour réduire la pression sur la base de données. Mais si quelqu’un attaque de manière malveillante, il peut facilement pénétrer dans votre cache et mettre toute la pression sur la base de données. Par exemple, dans l'image ci-dessus, les clés de votre cache sont toutes des entiers positifs, mais j'utilise des nombres négatifs comme clés pour accéder à votre cache. Cela entraînera la pénétration du cache et exercera une pression directement sur la base de données.

2. Causes de la pénétration du cache

Le problème de la pénétration du cache doit être causé par une grande concurrence. Sur la base de cette prémisse, nous analysons les raisons de la pénétration du cache comme suit :

1. Attaque malveillante, devinez votre méthode de dénomination de clé, puis estimez utiliser une clé qui n'est pas dans votre cache pour l'accès.

2. Le premier accès aux données. Pour le moment, il n'y a aucune donnée dans le cache. Dans un scénario simultané, toutes les requêtes seront poussées vers la base de données.

3. Les données de la base de données sont également vides, donc même si la base de données est accédée, les données ne peuvent pas être obtenues, il ne doit donc y avoir aucune donnée correspondante dans le cache. Cela peut également conduire à une pénétration.

3. Résoudre la pénétration du cache

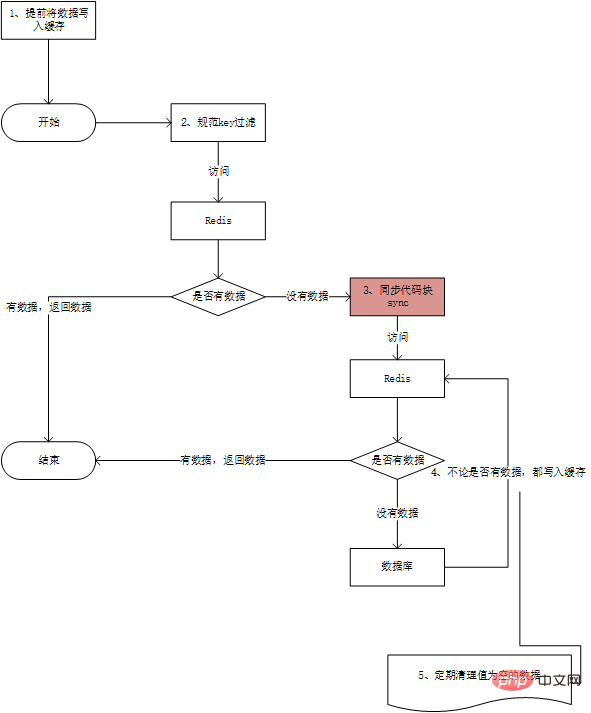

La pénétration du cache consiste à éviter les raisons de la pénétration étape par étape, comme le montre l'image :

Comme indiqué ci-dessus Comme indiqué, les étapes de la solution sont les suivantes :

1. Lorsque le serveur Web démarre, écrivez à l'avance dans le cache les données susceptibles d'être fréquemment consultées simultanément. : cela évite la mise en file d'attente et le blocage d'un grand nombre de requêtes à l'étape 3.

2. Standardisez la dénomination des clés et unifiez la requête du cache et les entrées d'écriture. De cette manière, à l'entrée, la spécification de la clé est détectée. – De cette manière, les clés malveillantes sont enregistrées et interceptées.

-

3. Mécanisme de double détection synchronisée. À ce stade, nous devons utiliser le mécanisme synchronisé (synchronisé) pour vérifier si la clé correspondante existe dans le cache avant de synchroniser le bloc de code, et puis synchronisation du bloc de code Vérifiez à nouveau si le cache contient la clé à interroger. Le but de cette « double détection » est d’éviter les accès inutiles à la base de données provoqués par des scénarios concurrents (c’est aussi une solution qui évite strictement la pénétration).

Cette étape provoquera une mise en file d'attente, mais comme nous l'avons dit dans la première étape, afin d'éviter un grand nombre de files d'attente, un grand nombre prévisible de requêtes peut être écrite à l'avance dans le cache.

4. Qu'il y ait ou non des données dans la base de données, la clé correspondante est enregistrée dans le cache et la valeur est vide. – Ceci permet d'éviter un accès ordinaire à la base de données par pénétration du cache en raison de l'absence de ces données dans la base de données.

5. S'il y a trop de valeurs nulles à l'étape 4, cela entraînera également un épuisement de la mémoire. Provoque une consommation inutile de mémoire. De cette façon, les clés avec des valeurs vides doivent être nettoyées régulièrement. Empêchez la mémoire d'être occupée de manière malveillante. Par conséquent, les fonctions normales ne peuvent pas mettre les données en cache.

Pour plus d'articles techniques liés à Redis, veuillez visiter la colonne Tutoriel Redis pour apprendre !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!