Maison >Opération et maintenance >exploitation et maintenance Linux >À propos de quatre méthodes de configuration de l'interopérabilité des instances intranet sécurisées

À propos de quatre méthodes de configuration de l'interopérabilité des instances intranet sécurisées

- 坏嘻嘻original

- 2018-09-19 13:33:502335parcourir

Basé sur l'introduction de quatre méthodes de configuration sécurisée de l'interconnexion des instances intranet, cet article se concentre sur les étapes spécifiques. Le contenu de cet article est très compact. J'espère que vous étudierez patiemment.

Comment mettre en place l'interopérabilité entre les instances intranet sur le réseau classique

Les groupes de sécurité sont des pare-feu au niveau des instances. Pour garantir la sécurité des instances, le principe de « l'autorisation minimale » doit être suivi lors de la configuration de la sécurité. règles de groupe. Les quatre types de sécurité sont présentés ci-dessous. La méthode de paramétrage de l'interconnexion des instances intranet.

Méthode 1. Utiliser une autorisation d'adresse IP unique

Scénarios applicables : convient aux scénarios d'interconnexion intranet entre des instances à petite échelle.

Avantages : Autorisation par adresse IP, les règles du groupe de sécurité sont claires et faciles à comprendre.

Inconvénients : lorsque le nombre d'instances d'interconnexion intranet est important, il sera limité par les 100 règles de groupe de sécurité, et la charge de travail de maintenance ultérieure sera relativement importante.

Méthode de paramétrage :

Sélectionnez l'instance qui doit être interconnectée et entrez le groupe de sécurité de cette instance.

Sélectionnez le groupe de sécurité à configurer et cliquez sur Configurer les règles.

Cliquez sur Direction entrante, puis cliquez sur Ajouter une règle de groupe de sécurité.

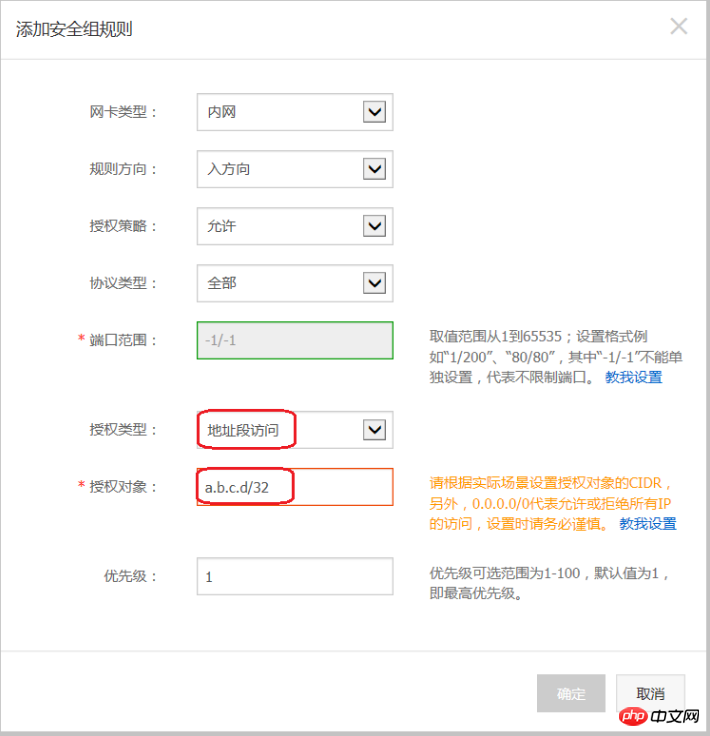

Ajoutez des règles de groupe de sécurité comme décrit ci-dessous :

Politique d'autorisation : Autoriser

Type de protocole : sélectionnez le type de protocole en fonction des besoins réels

Port ; plage : définissez la plage de ports en fonction de vos besoins réels, au format "numéro de port de début/numéro de port de fin" ;

Type d'autorisation : accès au segment d'adresse

Objet d'autorisation : saisissez le Interopérabilité intranet souhaitée L'adresse IP intranet de l'instance doit être au format a.b.c.d/32. Où, le masque de sous-réseau doit être /32.

Méthode 2. Rejoignez le même groupe de sécurité

Scénario applicable : Si l'architecture de votre application est relativement simple, vous pouvez sélectionner le même groupe de sécurité pour toutes les instances. Il n'est pas nécessaire de définir des règles spéciales entre les instances liées au même groupe de sécurité et l'interconnexion réseau par défaut est requise.

Avantages : Les règles du groupe de sécurité sont claires.

Inconvénients : Il ne convient qu'à une architecture réseau d'applications simples. Lorsque l'architecture réseau est ajustée, la méthode d'autorisation doit être modifiée en conséquence.

Méthode 3. Lier un groupe de sécurité d'interfonctionnement

Scénario applicable : ajouter et lier un groupe de sécurité dédié à l'interfonctionnement pour les instances qui doivent interagir avec le groupe , adapté aux scénarios d'architecture de réseau d'applications multicouches.

Avantages : fonctionnement simple, peut établir rapidement une interopérabilité inter-instances et peut être appliqué à des architectures de réseau complexes.

Inconvénients : L'instance doit être liée à plusieurs groupes de sécurité et les règles des groupes de sécurité sont moins lisibles.

Méthode de configuration :

Créez un nouveau groupe de sécurité et nommez-le « Groupe de sécurité interfonctionnel ». Il n'est pas nécessaire d'ajouter des règles au groupe de sécurité nouvellement créé.

Ajoutez et liez les instances qui doivent communiquer entre elles au « groupe de sécurité d'interopérabilité » nouvellement créé et utilisez la fonctionnalité d'interopérabilité par défaut entre les instances du même groupe de sécurité pour obtenir l'effet d'interopérabilité des instances intranet. .

Méthode 4. Autorisation de confiance mutuelle du groupe de sécurité

Scénarios applicables : Si votre architecture réseau est relativement complexe, les applications déployées sur chaque instance ont Pour différents rôles commerciaux, vous pouvez choisir d'utiliser des groupes de sécurité pour vous autoriser mutuellement.

Avantages : les règles du groupe de sécurité ont une structure claire, sont faciles à lire et peuvent être interopérées entre les comptes.

Inconvénients : La charge de travail liée à la configuration des règles du groupe de sécurité est relativement importante.

Méthode de paramétrage :

Sélectionnez l'instance qui doit établir une confiance mutuelle et entrez le groupe de sécurité de cette instance.

Sélectionnez le groupe de sécurité à configurer et cliquez sur Configurer les règles.

Cliquez sur Direction entrante, puis cliquez sur Ajouter des règles de groupe de sécurité.

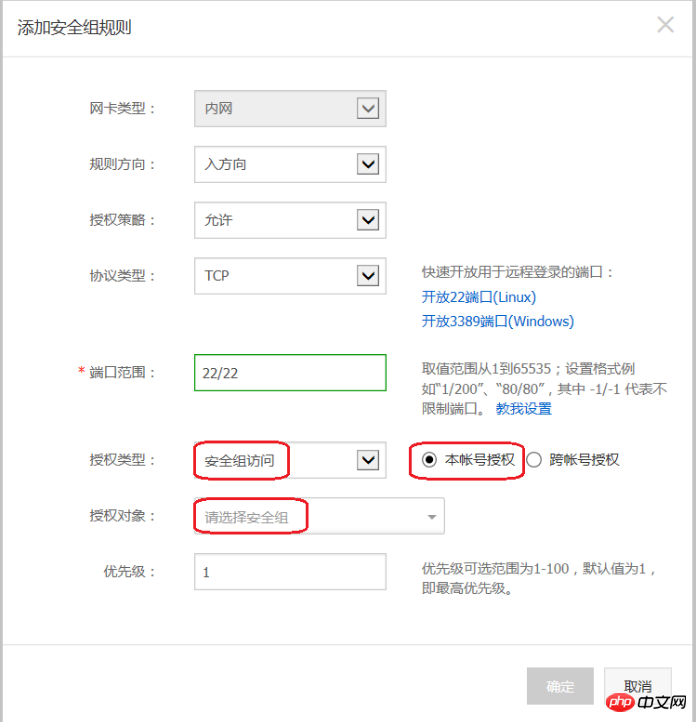

Ajoutez des règles de groupe de sécurité comme décrit ci-dessous :

Politique d'autorisation : Autoriser

Type de protocole : sélectionnez le type de protocole en fonction de vos besoins réels

Portée du port : définie en fonction des besoins réels ;

Type d'autorisation : accès au groupe de sécurité.

Objet d'autorisation :

Si vous choisissez d'autoriser ce compte : en fonction de vos exigences réseau, remplissez l'ID du groupe de sécurité de l'instance homologue qui nécessite l'interopérabilité intranet dans l'objet d'autorisation.

Si vous choisissez l'autorisation entre comptes : l'objet d'autorisation doit renseigner l'ID du groupe de sécurité de l'instance homologue ; l'ID du compte est l'ID du compte homologue (peut être trouvé dans Gestion du compte > Paramètres de sécurité).

Recommandation

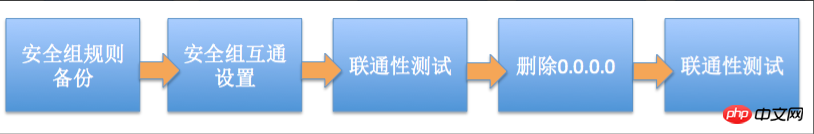

Si l'autorisation initiale du groupe de sécurité est trop grande, il est recommandé d'adopter le processus suivant pour resserrer la portée de l'autorisation.

La suppression de 0.0.0.0 dans la figure fait référence à la suppression de la règle de groupe de sécurité d'origine qui autorise le segment d'adresse 0.0.0.0/0.

Si les règles du groupe de sécurité sont modifiées de manière incorrecte, votre communication inter-instance peut être affectée. Veuillez sauvegarder les règles du groupe de sécurité que vous souhaitez utiliser avant de modifier les paramètres afin de pouvoir les restaurer à temps en cas de problèmes d'interopérabilité. se produire.

Les groupes de sécurité cartographient le rôle des instances dans l'ensemble de l'architecture de l'application. Il est recommandé de planifier les règles de pare-feu en fonction de l'architecture de l'application. Par exemple : Pour une architecture d'application Web commune à trois niveaux, trois groupes de sécurité peuvent être planifiés, et les instances où les applications ou bases de données correspondantes sont déployées sont liées aux groupes de sécurité correspondants :

Groupe de sécurité de la couche Web : ouvrez le port 80 ;

Groupe de sécurité de la couche APP : ouvrez le port 8080 ;

Groupe de sécurité de la couche DB : ouvrez le port 3306.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Apprenez à installer le serveur Nginx sous Linux

- Introduction détaillée à la commande wget de Linux

- Explication détaillée d'exemples d'utilisation de yum pour installer Nginx sous Linux

- Explication détaillée des problèmes de connexions des travailleurs dans Nginx

- Explication détaillée du processus d'installation de python3 sous Linux