Maison >développement back-end >tutoriel php >Analyse du processus de vérification à l'aide d'Auth2 dans ThinkPHP5

Analyse du processus de vérification à l'aide d'Auth2 dans ThinkPHP5

- 不言original

- 2018-08-01 10:43:184656parcourir

Le contenu de cet article est de partager avec vous l'analyse du processus de vérification utilisant Auth2 dans ThinkPHP5. Les amis dans le besoin peuvent s'y référer. J'espère que cela pourra aider tout le monde.

Vérification Auth2 implémentée sur tp, j'ai trouvé très peu de notes sur Internet, contrairement à yii, je vais donc poster quelques notes ici pour aider les amis ayant des besoins connexes

PS : Compte tenu de Il y a quatre solutions pour oauth2. Cet exemple est basé sur les informations d'identification du client. Les trois autres ne seront pas décrites

1. Installation via composer

composer require --prefer-dist bshaffer/oauth2- Après le serveur. -php

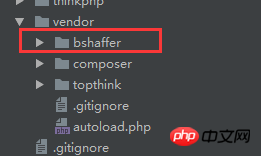

est installé, comme le montre la figure :

Le répertoire correspondant apparaîtra

2. Implémenter le fichier d'autorisation

🎜> 1) Créez le tableau de données correspondant

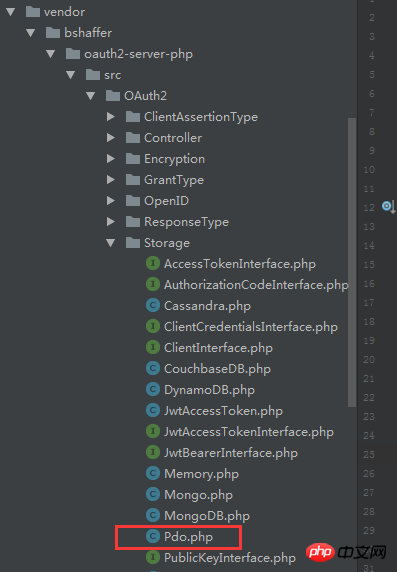

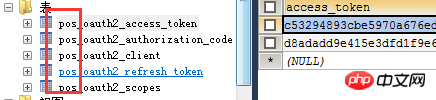

Recherchez d'abord le fichier Pdo.php, comme indiqué sur la figure :

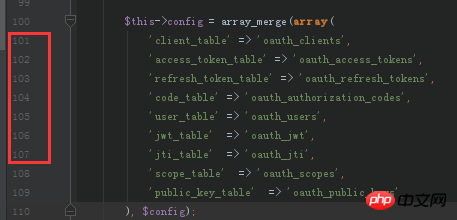

Le but, est de vous indiquer le nom lors de la création du tableau, il doit être le même que Les noms de tables utilisés ici sont les mêmes

Concernant le tableau créé, j'ajouterai directement le code pour que vous puissiez copier et coller directement :CREATE TABLE oauth_access_tokens ( access_token varchar(40) NOT NULL, client_id varchar(80) NOT NULL, user_id int(11) DEFAULT NULL, expires varchar(19) NOT NULL, scope text, PRIMARY KEY ( access_token ), KEY fk_access_token_oauth2_client_client_id ( client_id ), KEY ix_access_token_expires ( expires ), CONSTRAINT fk_access_token_oauth2_client_client_id FOREIGN KEY ( client_id ) REFERENCES pos_oauth2_client ( client_id ) ON DELETE CASCADE ON UPDATE CASCADE ) ENGINE=InnoDB DEFAULT CHARSET=utf8;

CREATE TABLE oauth_authorization_codes ( authorization_code varchar(40) NOT NULL, client_id varchar(80) NOT NULL, user_id int(11) DEFAULT NULL, redirect_uri text NOT NULL, expires int(11) NOT NULL, scope text, PRIMARY KEY ( authorization_code ), KEY fk_authorization_code_oauth2_client_client_id ( client_id ), KEY ix_authorization_code_expires ( expires ), CONSTRAINT fk_authorization_code_oauth2_client_client_id FOREIGN KEY ( client_id ) REFERENCES pos_oauth2_client ( client_id ) ON DELETE CASCADE ON UPDATE CASCADE ) ENGINE=InnoDB DEFAULT CHARSET=utf8;

CREATE TABLE oauth_clients ( client_id varchar(80) NOT NULL, client_secret varchar(80) NOT NULL, redirect_uri text NOT NULL, grant_type text, scope text, created_at int(11) DEFAULT NULL, updated_at int(11) DEFAULT NULL, created_by int(11) DEFAULT NULL, updated_by int(11) DEFAULT NULL, PRIMARY KEY ( client_id ) ) ENGINE=InnoDB DEFAULT CHARSET=utf8;

CREATE TABLE oauth_refresh_tokens ( refresh_token varchar(40) NOT NULL, client_id varchar(80) NOT NULL, user_id int(11) DEFAULT NULL, expires int(11) NOT NULL, scope text, PRIMARY KEY ( refresh_token ), KEY fk_refresh_token_oauth2_client_client_id ( client_id ), KEY ix_refresh_token_expires ( expires ), CONSTRAINT fk_refresh_token_oauth2_client_client_id FOREIGN KEY ( client_id ) REFERENCES pos_oauth2_client ( client_id ) ON DELETE CASCADE ON UPDATE CASCADE ) ENGINE=InnoDB DEFAULT CHARSET=utf8;

CREATE TABLE oauth_scopes ( scope text, is_default tinyint(1) DEFAULT NULL ) ENGINE=MyISAM DEFAULT CHARSET=utf8;

Ajouter une donnée

insert into oauth_clients ( client_id, client_secret, redirect_uri, grant_type, scope, created_at, updated_at, created_by, updated_by ) values ('admin','123456','http://','client_credentials',NULL,NULL,NULL,NULL,NULL);PS, veuillez expliquer, comme indiqué sur l'image :

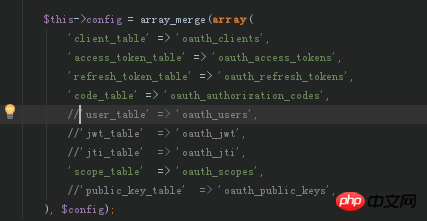

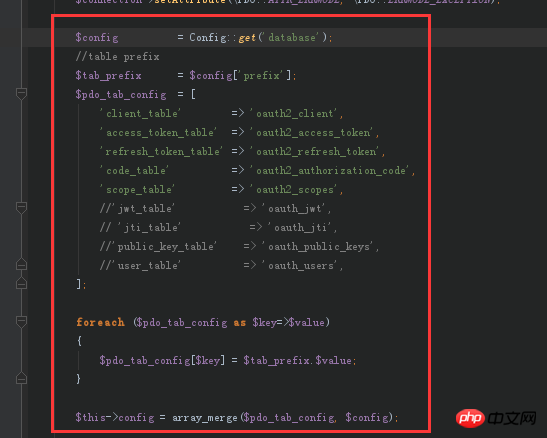

Dans mon utilisation actuelle, je n'utilise que ces cinq tables, qui sont les cinq tables créées ci-dessus, dans cette config, j'ai toutes annulées. les options restantes

Il existe une autre situation, laissez-moi vous expliquer : peut-être avez-vous défini le préfixe de la table de données et vous devez apporter les modifications pertinentes ici. Par exemple, j'ai créé. dessus, voir l'image :

2) Créez le fichier d'autorisation Oauth2.php, nommez-le comme vous voulez

<?phpnamespace appcommon;/**

@author jinyan

@create 20180416

*/use OAuth2StoragePdo;use thinkConfig;

class Oauth2{/**

* @Register new Oauth2 apply

* @param string $action

* @return boolean|\OAuth2\Server

*/

function grantTypeOauth2($action=null)

{

Config::load(APP_PATH.'database.php');

$storage = new Pdo(

[

'dsn' => config('dsn'),

'username' => config('username'),

'password' => config('password')

]

);

$server = new \OAuth2\Server($storage, array('enforce_state'=>false));

// Add the "Client Credentials" grant type (it is the simplest of the grant types)

$server->addGrantType(new \OAuth2\GrantType\ClientCredentials($storage));

// Add the "Authorization Code" grant type (this is where the oauth magic happens)

$server->addGrantType(new \OAuth2\GrantType\AuthorizationCode($storage));

// Add the "User Credentials" grant type (this is where the oauth magic happens)

$server->addGrantType(new \OAuth2\GrantType\UserCredentials($storage));

return $server;

}

/**

* @校验token值

* @param unknown $server

*/

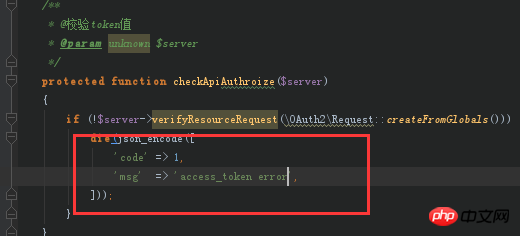

protected function checkApiAuthroize($server)

{

if (!$server->verifyResourceRequest(\OAuth2\Request::createFromGlobals())) {

$server->getResponse()->send();

exit;

}

}} ?>

3) Créez le fichier de jeton, Access.php

<?phpnamespace apprestfulcontroller;use appcommonOauth2;

/**

@uathor:jinyan

*/

class Access extends Oauth2{protected $_server;

/**

* @授权配置

*/

public function __construct()

{

return $this->_server = $this->grantTypeOauth2();

}

/**

*

*/

private function _token()

{

// Handle a request for an OAuth2.0 Access Token and send the response to the client

$this->_server->handleTokenRequest(\OAuth2\Request::createFromGlobals())->send('json', 'oauth2_');

}

/**

* @get access_token

*/

public function access_token()

{

$this->_token();

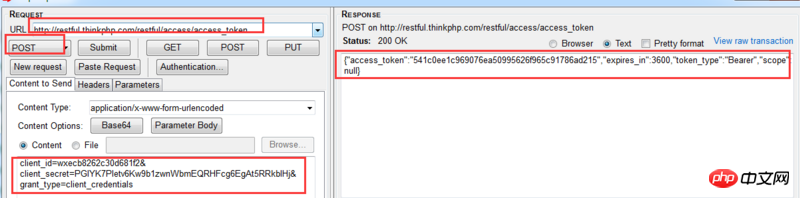

}} ?>Alors, comment demander une valeur access_token ? Appelez simplement la méthode access_token() directement URL de demande : http://restful.thinkphp.com/r...Veuillez également ajouter quelque chose lors de la création de la table de données avant d'en obtenir un nouveau. une donnée ? Sa fonction équivaut à obtenir le mot de passe du compte access_token. N'oubliez pas d'utiliser la méthode Post pour obtenir le token

Paramètres de la requête

{

client_id=admin

client_secret=123456

grant_type=client_credentials //这个参数是固定的

}

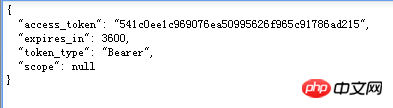

Si la demande aboutit, elle le sera. Renvoyez comme indiqué ci-dessous :

4) Obtenez les données d'interface via access_token

, Sms.php<?php namespace apprestfulcontroller;

/**

Created by PhpStorm.

User: Administrator

Date: 2018/7/29

Time: 22:02

*/

use appcommonOauth2;

class Sms extends Oauth2

{

protected $_server;

/**

* @授权配置

*/

public function __construct()

{

$this->_server = $this->grantTypeOauth2();

}

public function test()

{

//access_token验证

$this->checkApiAuthroize($this->_server);

echo '成功请求到数据';

}

}

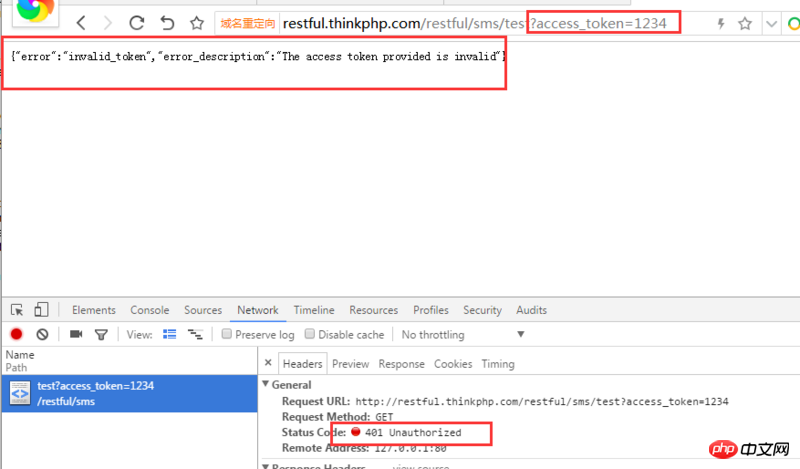

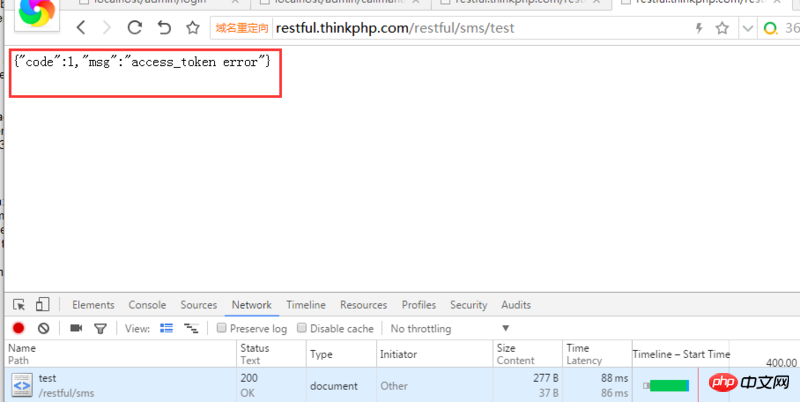

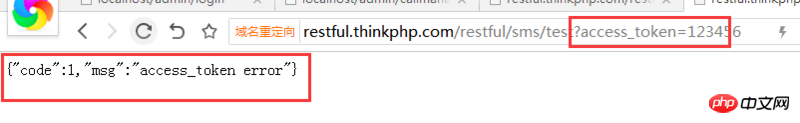

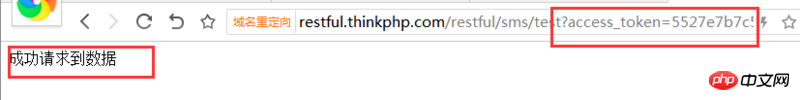

3. L'effet du test est tel qu'indiqué sur la figure :

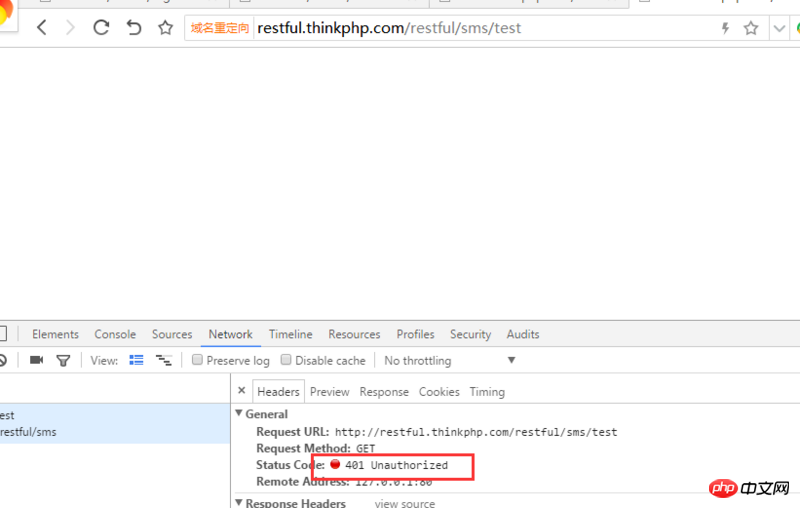

1) Tout d'abord, sans requête access_token, méthode test() :

Des informations nous sont retournées

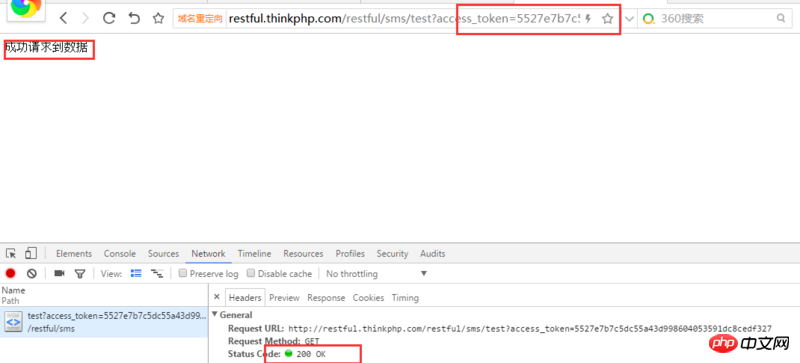

3) Enfin, utilisez un access_token correct , méthode test()

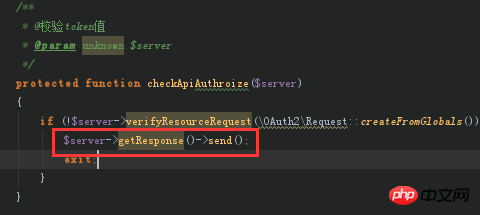

Ainsi, en fonction de la première et de la deuxième situations, vous devez personnaliser une méthode en cas d'échec de la vérification du jeton, comme indiqué dans la figure :

fin .

Articles connexes recommandés :

implémentation de php pour vérifier tous les types de classes de cartes de crédit

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Tous les symboles d'expression dans les expressions régulières (résumé)