La maison intelligente est-elle vraiment sûre ?

- -original

- 2018-03-09 09:03:221830parcourir

Avec le développement de la technologie, de plus en plus d'utilisateurs commencent à utiliser des appareils IoT, et lorsque les utilisateurs achètent ces appareils, ils choisissent souvent des produits dotés de fonctions plus avancées et plus riches. Mais du point de vue de la communauté de la sécurité, nous ne prêtons pas suffisamment attention à ces appareils qui « pénètrent » progressivement dans nos vies.

Bien que de nombreux chercheurs en sécurité aient effectué des analyses de sécurité sur les appareils connectés à Internet ces dernières années, des menaces de sécurité existent toujours, et ces éléments exposeront certainement les utilisateurs à des risques de sécurité. Aujourd'hui, nous sélectionnerons pour analyse un hub intelligent, un appareil qui peut être utilisé à diverses fins, telles que le contrôle de capteurs et d'appareils dans l'environnement domestique, pour la gestion de l'énergie ou de l'eau, la surveillance de la sécurité ou dans les systèmes de sécurité.

Ce petit appareil peut obtenir des informations de tous les appareils qui y sont connectés. Si une situation inattendue se produit dans l'environnement actuel, il alertera l'utilisateur par SMS ou par e-mail. Fait intéressant, il peut également se connecter aux services d’urgence locaux et envoyer des messages d’avertissement aux utilisateurs en fonction de la situation. Ainsi, si quelqu’un était capable de pirater un tel système de maison intelligente et de prendre le contrôle du contrôleur de la maison, cela constituerait non seulement un terrible cauchemar pour l’utilisateur, mais cela aurait également un impact sur la capacité des services d’urgence à fonctionner.

Au cours de notre analyse, nous avons découvert plusieurs vulnérabilités logiques qui serviraient de vecteurs d'attaque aux attaquants.

Accès physique

Tout d'abord, nous devons détecter les vulnérabilités que les attaquants peuvent exploiter depuis l'extérieur du réseau. Le firmware de ce hub a été facilement trouvé en ligne et peut être téléchargé directement. Par conséquent, n’importe qui peut analyser directement le fichier du firmware et même modifier le contenu du firmware.

Nous avons également constaté que le mot de passe du compte root est stocké dans un fichier caché et crypté à l'aide de l'algorithme DES. Certains étudiants savent peut-être que l’algorithme de cryptage DES n’est pas sûr et qu’il est facile à déchiffrer. Par conséquent, un attaquant peut obtenir le hachage du mot de passe par force brute et déchiffrer le mot de passe du compte « root ».

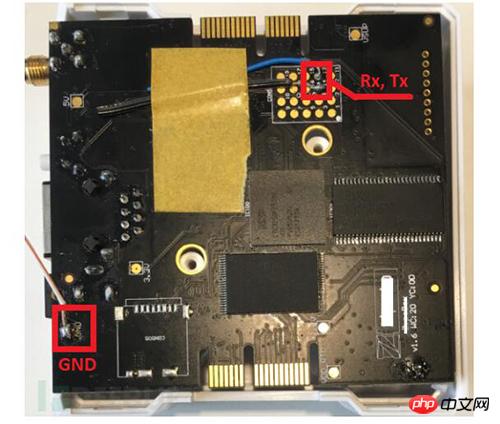

Afin d'accéder à l'appareil avec les privilèges root et de modifier des fichiers, ou d'exécuter des commandes malveillantes, un accès physique est requis.

Nous avons retiré le boîtier de l'appareil, mais tous les attaquants ne sont pas en mesure de le faire. Cependant, notre analyse plus approfondie a révélé qu'il existait d'autres moyens d'accéder à distance à l'appareil.

Accès à distance

Lors de la configuration du hub et de la vérification de tous les appareils connectés, les utilisateurs peuvent choisir d'utiliser l'application mobile ou de la compléter via la page Web. Une fois les paramètres utilisateur terminés, toutes les informations de configuration seront encapsulées dans le fichier config.jar, et le hub téléchargera et exécutera ces configurations.

Mais nous pouvons voir que le fichier config.jar est envoyé via HTTP et que l'identifiant de l'appareil utilise le numéro de série de l'appareil. Par conséquent, un attaquant peut utiliser n’importe quel numéro de série pour envoyer la même requête et télécharger le fichier de configuration. Certains étudiants peuvent penser que le numéro de série est unique, mais le développeur a déclaré : le numéro de série n'est pas bien protégé par la sécurité et peut être obtenu par craquage par force brute. Afin d'obtenir le numéro de série, un attaquant distant peut envoyer une requête falsifiée spécialement conçue et utiliser les informations de réponse côté serveur pour déterminer si le numéro de série actuel a été enregistré dans le système.

De plus, nos premières recherches montrent également que de nombreux utilisateurs discutent des problèmes de leur appareil sur des forums en ligne ou publient des photos du hub sur des sites de réseaux sociaux, ce qui peut révéler le numéro de série de l'appareil, même si l'attaquant ne peut pas le pirater. le numéro de série, ils peuvent toujours l'essayer grâce à des techniques d'ingénierie sociale.

Lors de l'analyse du fichier config.jar, nous avons constaté qu'il contenait le nom de connexion et le mot de passe de l'appareil, ce qui était suffisamment d'informations pour qu'un attaquant puisse accéder aux comptes d'utilisateurs via l'interface Web. Bien que les mots de passe du fichier soient cryptés, il existe de nombreux outils ou bases de données de mots de passe open source qui peuvent aider les attaquants à déchiffrer les hachages. La chose la plus importante est que lorsque l'utilisateur définit un mot de passe, l'appareil ne demande pas à l'utilisateur de saisir un mot de passe complexe (il n'y a aucune exigence de longueur et de mélange d'anglais et de chiffres), ce qui réduit la difficulté de déchiffrage du mot de passe à un certain niveau. étendue.

Au cours de notre expérience, nous avons réussi à accéder au système de maison intelligente de l'utilisateur cible. Non seulement nous avons obtenu toutes les configurations (y compris les adresses IP) et les informations des capteurs, mais nous avons également pu modifier ces données. De plus, le fichier jar contient également les informations privées de l'utilisateur, car les utilisateurs doivent télécharger leur numéro de téléphone mobile pour recevoir des avertissements et des notifications.

Par conséquent, un attaquant n'a qu'à générer et envoyer de fausses requêtes au serveur, et il peut potentiellement accéder à distance au système de maison intelligente de l'utilisateur cible, qui n'utilise aucune authentification à deux facteurs. De cette manière, l'attaquant peut contrôler « toute la maison » de l'utilisateur cible, comme allumer et éteindre les lumières, ouvrir le robinet, ou même ouvrir la porte, etc. De ce point de vue, la vie dans une maison intelligente risque de devenir un cauchemar pour vous.

Remarque : nous avons signalé les détails des vulnérabilités aux fabricants concernés, mais ces vulnérabilités n'ont pas encore été corrigées.

Le soleil vient toujours après la tempête

En plus des hubs intelligents, nous avons également analysé une ampoule intelligente. Bien qu'il n'y ait pas de failles de sécurité très graves dans ce produit, de nombreux problèmes de sécurité nous ont surpris.

L'ampoule intelligente peut être connectée au WiFi, puis l'utilisateur peut la contrôler via l'application mobile. Par conséquent, les utilisateurs doivent télécharger l'application mobile (Android ou iOS), allumer l'ampoule, se connecter au point d'accès WiFi créé par l'ampoule et fournir à l'ampoule le SSID et le mot de passe du réseau WiFi local.

Grâce à l'application, les utilisateurs peuvent allumer ou éteindre les lumières, régler des minuteries ou modifier la luminosité et la couleur des lumières. Le but de notre recherche était de comprendre comment les attaquants pouvaient exploiter les vulnérabilités des ampoules intelligentes pour accéder aux réseaux locaux. Après de nombreuses tentatives, nous avons obtenu le firmware de l’ampoule via l’application mobile. Fait intéressant, l’ampoule n’interagit pas directement avec l’application mobile. En fait, l'ampoule et l'application doivent être connectées à un service cloud et interagir via le service cloud.

Nous avons constaté que l'ampoule enverrait une demande de mise à jour du micrologiciel au serveur et téléchargerait le fichier de mise à jour via le protocole HTTP, ce qui est évidemment dangereux. Si l’attaquant se trouve sur le même réseau, une attaque de type « man-in-the-middle » devient facile.

Grâce à la technologie de reconnaissance du micrologiciel et d'extraction de données de la mémoire flash, nous avons non seulement accédé aux fichiers du micrologiciel, mais avons également obtenu des données utilisateur. Cependant, une analyse plus approfondie a montré qu’il n’y avait aucune donnée sensible sur l’appareil ou sur le réseau interne. Cependant, nous avons trouvé les informations d'identification de tous les réseaux WiFi auxquels l'ampoule cible s'était précédemment connectée. Ces informations sont stockées en permanence dans la mémoire flash de l'appareil, ne sont pas cryptées et ne peuvent pas être effacées même en appuyant sur le bouton « réinitialiser ».

Résumé

Nos dernières recherches montrent que « maison intelligente » ne signifie pas « maison sûre ». De nombreux appareils IoT présentent actuellement de nombreuses vulnérabilités logiques, et ces vulnérabilités sont susceptibles de permettre aux cybercriminels de « pénétrer » dans votre maison.

Articles Liés

Voir plus- 学习php怎么入门?史上最清晰的php学习路线图规划!

- Cadeau social du Nouvel An ! Crack Baidu cloud download, 10 Mo/s n'est pas un rêve !

- Vous apprendre 'Comment regarder la vidéo du cours de chinois PHP et devenir tranquillement un maître ?'

- Un inventaire complet des incidents de piratage les plus influents au niveau international en 2016 !

- Le cours vidéo pratique du mini programme WeChat est en ligne ! Apprenez vite ! Sinon il sera trop tard !