Maison >développement back-end >tutoriel php >Commandes d'exploitation couramment utilisées sous Linux

Commandes d'exploitation couramment utilisées sous Linux

- 肚皮会动original

- 2017-11-14 11:46:321936parcourir

Introduction à Linux et installation d'Ubuntu

Linux, système gratuit et open source, multi-utilisateurs et multi-tâches. Il existe plusieurs versions basées sur Linux. RedHat, Ubuntu, Debian

Installez la machine virtuelle VMware ou VirtualBox. Pour les étapes d'installation spécifiques, veuillez trouver Baidu.

Réinstallez Ubuntu. Pour les étapes d'installation spécifiques, veuillez trouver Baidu.

Après l'installation, vous pouvez voir la structure des répertoires du système Linux.

Commandes communes

ls Afficher les fichiers ou les répertoires

-l Liste des détails du fichier l(list)

-a Liste tous les fichiers et répertoires du répertoire actuel, y compris les a(all) cachés

mkdir Créer un répertoire

-p Créer un répertoire, s'il n'y a pas de répertoire parent, créez-le P (Parent)

Touchez pour créer un fichier vide

Echo pour créer du contenu avec du contenu. chat Fichier -r peut être supprimé de manière récursive Supprimer les sous-répertoires et les fichiers -f Suppression forcée find Rechercher un fichier dans le système de fichiers

wc Compter le nombre de lignes et de mots dans le texte , caractères Nombre

grep ne pas rechercher une certaine chaîne pwd

ln +alt+F1 Mode plein écran en ligne de commande.Commande de gestion du système

stat Afficher la connexion en ligne de l'utilisateur whoami 🎜 >ps ps -aux Informations sur le disque

ifconfig Vérifier l'état du réseau

ping Tester la connectivité réseau

netstat Afficher les informations sur l'état du réseau Maintenant, je recherche un homme

clear Utilisez d'abord le ps ou. top pour vérifier l'ID du processus, puis utilisez la commande kill pour tuer le processus.

Commandes liées au packaging et à la compression

gzip :

bzip2 :

tar: Fichier d'archive

. -x Fichier compressé

-z Fichier compressé

-j Fichier compressé

-v Afficher le processus de compression ou de décompression v( View)

-F utilise le nom de fichier

Exemple :

Tar -cvf /home/abc.tar /home /abc est uniquement empaqueté, non compressé

tar -zcvf /home/abc.tar.gz /home/abc Emballé et compressé avec gzip

tar -jcvf /home/abc.tar.bz2 /home/abc Emballé et compressé avec bzip2

Bien sûr, si vous souhaitez décompresser, remplacez simplement le "c" dans la commande ci-dessus tar -cvf / tar -zcvf / tar -jcvf par "x".

Arrêter/redémarrer la machine

arrêt

-r Arrêter et redémarrer

-h Arrêter sans redémarrer

maintenant Arrêter immédiatement

arrêter utiliser using en utilisant en utilisant en utilisant en utilisant en utilisant en utilisant en utilisant en utilisant en utilisant utiliser l'entrée standard. C'est-à-dire que plusieurs commandes sont utilisées en combinaison, et le résultat de cette dernière commande est divisé par la commande précédente.

Exemple : grep -r "close" /home/* plus Recherchez tous les fichiers du répertoire personnel, y compris les fichiers fermés, et affichez-les dans des pages.

Gestion des packages logiciels Linux

Outil de gestion dpkg (Debian Package), le nom du package logiciel a le suffixe .deb. Cette méthode convient lorsque le système ne peut pas être connecté à Internet.

Par exemple, pour installer le package d'installation de la commande tree, transférez d'abord tree.deb sur le système Linux. Utilisez ensuite la commande suivante pour installer.

sudo dpkg -i tree_1.5.3-1_i386.deb Installer le logiciel

sudo dpkg -r tree Désinstaller le logiciel

🎜>

Remarque : modifiez tree.deb ici Il existe de nombreuses façons de le transférer vers le système Linux. VMwareTool, utilisez la méthode de montage ; utilisez les outils winSCP, etc. ; outil logiciel avancé APT (Advanced Packaging Tool). Cette méthode convient si le système peut se connecter à Internet. Toujours en prenant tree comme exemplesudo apt-get install tree Installer l'arborescence pt-get update Mettre à jour le logiciel sudo apt-get update Convertir le fichier .rpm en fichier .deb .rpm est le format logiciel utilisé par RedHat. Il ne peut pas être utilisé directement sous Ubuntu, il doit donc être converti. sudo alien abc.rpm vim utilise vim dans trois modes :mode commande

, mode insertion,Mode édition

. Utilisez ESC ou i ou : pour changer de mode. En mode commande : :q Enregistrer et quitter :set number Afficher le numéro de ligne:set nonnumber Masquer le numéro de ligne/apache Rechercher Apache dans le document Appuyez sur n pour passer au suivant, maj+n précédent yyp Copiez la ligne d'emplacement du curseur et collez

h (déplacez un caractère vers la gauche ←) , j (ligne suivante ↓), k (ligne précédente ↑), l (déplacer d'un caractère vers la droite →)Gestion des utilisateurs et des groupes d'utilisateurs/etc/passwd Stockage des comptes utilisateurs /etc/group Stockage des comptes de groupe /etc/shadow Stockage des mots de passe pour les comptes utilisateurs/etc/gshadow stocke le mot de passe de l'utilisateur compte de groupenom d'utilisateur useraddnom d'utilisateur userdelnom d'utilisateur addusernom du groupe groupaddgroupdel Nom du groupe passwd root Définir le mot de passe pour rootsu rootsu - root /etc/profile Variable d'environnement système bash_profile Variable d'environnement utilisateur .bashrc Variable d'environnement utilisateur su utilisateur Changer d'utilisateur, charger

fichier de configuration

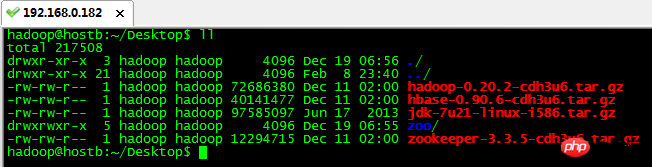

.bashrc >su - utilisateur Changer d'utilisateur, charger le fichier de configuration /etc/profile, charger bash_profileModifiez l'utilisateur et le groupe d'utilisateurs du fichiersudo chown [-R]owner[:group] {Fichier| Directory>Par exemple : Prenez jdk-7u21-linux-i586 .tar.gz à titre d'exemple. Appartient à l'utilisateur hadoop, groupe hadoopPour changer l'utilisateur et le groupe auquel appartient ce fichier. Les commandes sont disponibles. sudo chown root:root jdk-7u21-linux-i586.tar.gz FichierTrois Autorisations de baseR Lire utiliser ‐ ’ ’ s ‐ ‐ ‐ ‐ ‐ ‐ ‐ à exprimer comme 4 🎜>Comme le montre la figure, les autorisations du fichier jdk-7u21-linux-i586.tar.gz sont -rw -rw-r--

-rw-rw-r--un total de dix caractères, divisés en quatre sections.

Le premier caractère "-" représente un fichier ordinaire ; un lien "l" peut également apparaître à cette position ; "d" représente un répertoire

Les deuxième, troisième et quatrième caractères "rw -" représentent les autorisations de l'utilisateur actuel. Par conséquent, la valeur numérique est exprimée comme 4+2=6

Lecture connexe :

Exemple de la façon d'utiliser l'inode pour supprimer les fichiers spécifiés sous Linux

Structure du répertoire de fichiers sous Linux Introduction détaillée

Explication détaillée de la commande pmap pour les tests de performances Linux

Comment obtenir le numéro de port source local via la communication socket sous Linux

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Tous les symboles d'expression dans les expressions régulières (résumé)