Maison >développement back-end >Tutoriel Python >problème de test d'interface API python+requests+unittest

problème de test d'interface API python+requests+unittest

- 怪我咯original

- 2017-06-23 14:04:132394parcourir

Heixiong a recherché des informations relatives aux tests d'interface sur Internet. La plupart d'entre elles se concentrent sur la maintenance des cas d'utilisation sous forme de texte ou de tableaux sous une forme basée sur les données, sans expliquer comment générer les cas d'utilisation souhaités.

Question :

Lors du test de l'interface, tel que les paramètres a, b, c, je dois d'abord tester le paramètre a, s'il y en a (non passé, vide , entier, virgule flottante, chaîne, objet, trop court, trop long, injection SQL). L'une de ces situations est un cas d'utilisation. En même temps, assurez-vous que b et c sont corrects et que le test de a est correct. non affecté par les erreurs des paramètres b et c.

Solution :

Les paramètres conformes à la spécification de l'interface peuvent être renseignés manuellement ou préparés dans la base de code. Les paramètres qui ne répondent pas aux spécifications (non transmis, vide, entier, virgule flottante, chaîne, objet, trop court, trop long, injection SQL) peuvent également être préparés pour être utilisés à plusieurs reprises comme constantes dans la bibliothèque

Points de fonction principalement implémentés :

1. Organiser les paramètres de l'API en dict pour faciliter la combinaison des paramètres pour générer des cas d'utilisation

2. Boucler les cas d'utilisation générés

3. Encapsulez du code pour une utilisation et une maintenance faciles

Analyse du code source :

le fichier canshuxinxi.py est utilisé pour stocker les informations de l'interface API. Stockez-le sous forme de dict afin de pouvoir le récupérer dans la méthode API_ALL['Login Interface'][url]. Cela semble plus intuitif et vous savez sur quelle interface vous obtenez les informations.

#!/usr/bin/env python

# -*- coding: utf-8 -*-

# @Time : 2017-06-09 14:09

# canshuxinxi.py

# 接口信息

API_ALL = {

'登录接口': {

'number': '1',

'url': 'http://www.baidu.com',

'leixing': 'post',

'head': {

'aa': 'bb',

'cc': 'dd',

},

'canshu': {

'username': 'Wbfxs001',

'password': '111111Qq',

'grant_type': 'password',

},

'qiwang': {

'code': 200,

'name': 'Wbfxs001',

},

},

'退出接口': {

'number': '1',

'url': 'http://www.baidu.com',

'leixing': 'get',

'canshu': {

'username': 'Wbfxs001',

'password': '111111Qq',

'grant_type': 'password',

}

}

}

Le fichier changliang.py est utilisé pour stocker des paramètres non conventionnels (ce qui peut provoquer une réponse anormale de l'interface). De même, il est également stocké dans dict pour une maintenance facile, par exemple). ainsi que l'ajout de nouveaux à l'avenir. Pour le segment de code d'injection SQL, vous pouvez ajouter directement

#!/usr/bin/env python

# -*- coding: utf-8 -*-

# @Time : 2017-06-09 14:09

# changliang.py

# 常用参数不传,为空,整形,浮点,字符串,object,过短,超长,sql注入

objects1 = 'xxxx'

objects2 = 'ssss'

ZHCS = {

'为空': [''],

'整形': [10, 23, 44, 88, 99],

'浮点': [1.11, 2.342, -1.03],

'字符串': ['aaaa', 'bbbb', 'cccc','dddd'],

'object': [objects1, objects2],

'过短': ['1', '0'],

'超长': ['11111111111111111111111111111111111111111111111'],

'sql注入': [';and 1=1 ;and 1=2', ";and (select count(*) from sysobjects)>0 mssql", ";and 1=(select IS_SRVROLEMEMBER('sysadmin'));--"],

}

# gongju.py en tant que classe d'outil. appel. Il réalise la combinaison de paramètres, produit différentes combinaisons de paramètres de type dict et enregistre les paramètres dict dans une liste pour un accès facile.

#!/usr/bin/env python # -*- coding: utf-8 -*- # @Time : 2017-06-09 14:11 # gongju.py # 生成不同组合的参数 class gj(): def listalls(self, csTrue, csFalse): fzgcs = [] # 得到cycanshu的key,将所有非正规参数放在一个list中 listall = [] # 保存参数dict 为 list zhcs = dict(csTrue) listall.append(csTrue) aaa = list(csFalse.keys()) for i in aaa: bbb = csFalse[i] # 得到具体参数list for k in bbb: fzgcs.append(k) # 便利每一个参数加入fzgcs列表 zhcskey = list(zhcs.keys()) # 拿到将要进行组合的参数 for i in zhcskey: a = zhcs[i] # 保留原有的参数值,下面替换完后复原正确参数 for k in fzgcs: zhcs[i] = k listall.append(str(zhcs)) # 循环完后复原正确参数 zhcs[i] = a return listall

Le fichier jiaoben.py est utilisé comme classe de script pour exécuter les paramètres combinés dans une boucle et importer les requêtes de paramètres combinées à son tour. (Uniquement demander et imprimer les informations de réponse, vous pouvez ajouter des assertions sur les résultats de la réponse)

#!/usr/bin/env python

# -*- coding: utf-8 -*-

# @Time : 2017-06-09 14:22

# jiaoben.py

from changliang import ZHCS

from canshuxinxi import API_ALL

from gongju import gj

import requests

# 脚本类,组合工具参数进行请求

gj = gj()

def jball():

apikeys = API_ALL.keys()

print(apikeys)

for key in apikeys:

apiname = key

url = API_ALL[key]['url']

number = API_ALL[key]['number']

leixin = API_ALL[key]['leixing']

canshus = gj.listalls(API_ALL[key]['canshu'], ZHCS)

if leixin == 'post':

print("======="+" api名称:"+apiname+"=======")

for cs in canshus:

mp = requests.post(url=url, data=cs)

fhcode = str(mp.status_code)

xysj = str(mp.elapsed.microseconds)

print("=响应=api编号:"+number+" 响应code:"+fhcode+" 响应时间:"+xysj)

if leixin == 'get':

print("======="+" api名称:"+apiname+"=======")

for cs in canshus:

mp = requests.get(url=url, data=cs)

fhcode = str(mp.status_code)

xysj = str(mp.elapsed.microseconds)

print("=响应=api编号:"+number+" 响应code:"+fhcode+" 响应时间:"+xysj)

jball()

Le fichier tesone.py est utilisé comme exécution de cas d'utilisation fichier, familier avec unittest Tout le monde dans le framework connaît les principes, je ne le présenterai donc pas en détail. Black Bear est principalement utilisé pour contrôler l'exécution des scripts. Lorsqu'il est combiné avec le framework unittest, il facilite l'expansion ultérieure.

#!/usr/bin/env python # -*- coding: utf-8 -*- # @Time : 2017-06-09 8:53 # tesone.py import requests import unittest import time from jiaoben import jball class testclassone(unittest.TestCase): def setUp(self): print(111) pass def test_1(self): jball() # 执行脚本 pass def tearDown(self): print(333) pass if __name__ == '__main__': unittest.main()

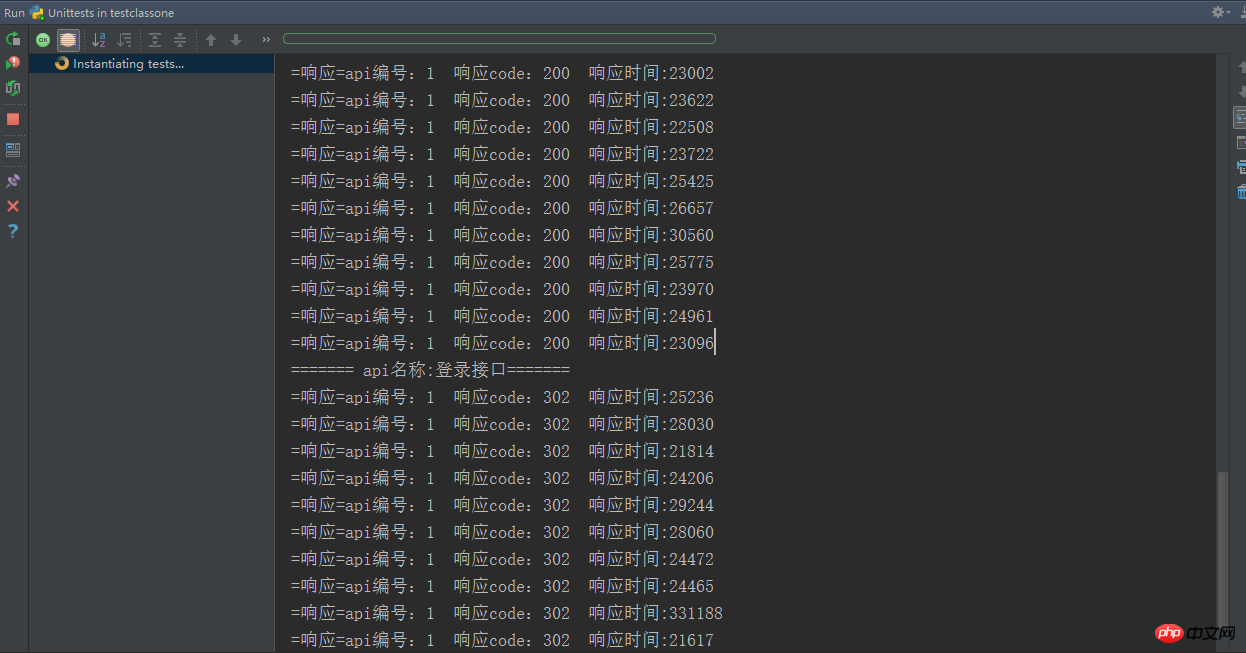

Enfin, les rendus après exécution du cas d'utilisation sont joints :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!