Maison >Java >javaDidacticiel >10 articles recommandés sur la pêche

10 articles recommandés sur la pêche

- 黄舟original

- 2017-06-15 13:24:491760parcourir

Il s'agit d'une bibliothèque Java qui peut détecter et normaliser les adresses URL dans le texte. Aujourd'hui, nous sommes très heureux de partager car ma société Linkedin a open source un outil de détection ULR que nous avons créé : la bibliothèque Java URL-Detector. Linkedin vérifie des centaines de milliers d'URL chaque seconde. Ces URL peuvent provenir de sites Web malveillants ou de phishing. Afin de garantir que chacun de nos utilisateurs bénéficie d'une expérience de navigation sécurisée et de prévenir les dangers potentiels, notre programme de service d'inspection de contenu back-end vérifiera tout le contenu généré par les utilisateurs. Afin de détecter les mauvaises URL à l’échelle de centaines de milliers de contenus utilisateur par seconde, nous avons besoin de méthodes capables d’extraire rapidement des URL à partir d’un texte à cette échelle. Il existe deux formes d'adresses URL sur notre serveur : l'une est une URL unique et l'autre se trouve dans un contenu textuel volumineux. Si une seule URL est envoyée, nous pouvons la vérifier directement via notre service d'inspection de contenu si ce qui est envoyé. est un gros morceau de contenu textuel. Nous allons d'abord le transmettre via notre

1 Recommander 10 articles sur les secondes

<.>

Introduction : Il s'agit d'une bibliothèque Java qui peut détecter et normaliser les adresses URL dans le texte. Aujourd'hui, nous sommes très heureux de partager car mon entreprise, Linkedin, a open source un outil de détection ULR que nous avons créé : la bibliothèque Java URL-Detector. Linkedin vérifie des centaines de milliers d'URL chaque seconde. Ces URL peuvent provenir de sites Web malveillants ou de phishing. Afin de garantir que chacun de nos utilisateurs bénéficie d'une expérience de navigation sécurisée...

Articles sur les renifleurs recommandés

URL open source basée sur Java. reniflant Partage de code d'image et de texte du détecteur

4.

L'ère anti-phishing du développement des paiements Alipay est arrivée

Introduction ::Cet article Il présente principalement l'arrivée de l'ère anti-phishing du développement des paiements Alipay. Les étudiants intéressés par les didacticiels PHP peuvent s'y référer.5.

Comment utiliser la pêche pour voler de l'argent

Introduction : Comment utiliser la pêche pour voler de l'argent6.

L'ère anti-phishing du développement des paiements Alipay est arrivée

Introduction : L'ère anti-phishing d'Alipay le développement du paiement est arrivé Après avoir accédé à la page de paiement, la caisse d'Alipay vous demande : Y a-t-il un risque de phishing lors du paiement ? Erreur : AE130001040 Vous avez trouvé la page correspondante : https://cshall.alipay.com/enterprise/help_detail.htm?help_id=474059. Accédez à la page de paiement. Dans le lieu de transfert, ajoutez le paramètre "anti_phishing_key" et attribuez la valeur comme7

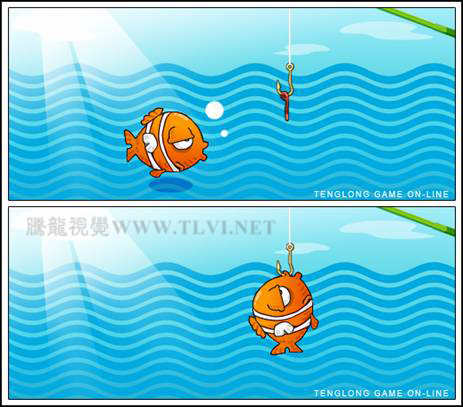

Trois techniques de couverture et de furtivité couramment utilisées. dans les attaques APT Introduction : Auteur : MackyCruz « La vidéo de Li Zongrui, téléchargez-la vite ! » L'unité gouvernementale a utilisé un tel e-mail de test, obligeant 996 employés à cliquer dessus par curiosité. dix lots de deux heures de cours sur la sécurité de l'information. Ce blog mentionne également un article disant que 69 % des personnes sont confrontées à du phishing chaque semaine et 25 % ciblent des employés seniors. 8 QQ Couple Space Materials_Walk with you . Introduction : De nombreux amis aiment créer des espaces. L'éditeur ci-dessous vous propose quelques matériaux d'espace de couple QQ. Que vous souhaitiez aller dans un endroit calme et profiter de la rémanence du coucher de soleil, ou simplement vous asseoir sur le toit et regarder tranquillement les gens aller et venir, ou aller à la plage et pêcher patiemment, ou simplement vous asseoir là sans dire un mot, je marcherai avec toi. Vous accompagner pour aller où vous voulez aller 9. Photoshop pour créer des animations normales de jeux de pêche Introduction : Tout le monde doit être familier avec le jeu de pêche. Dans cette section, nous utiliserons Photoshop et ImageReady pour créer une animation normale du jeu de pêche. Introduction : Dans l'exemple d'apprentissage de cette section, vous allez créer un effet d'animation pour le mini-jeu de pêche en créant un retournement basé sur des tranches. [Recommandations de questions et réponses associées] : top[_$[0]][_$[1] en javascript - code js ] =_$[2];Pourquoi peut-il être exécuté directement ?

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!