Maison >développement back-end >tutoriel php >Explication complète des vulnérabilités PHP (4) - Attaque de script intersite xss

Explication complète des vulnérabilités PHP (4) - Attaque de script intersite xss

- 黄舟original

- 2016-12-22 09:22:331457parcourir

XSS (Cross Site Scripting) signifie attaque par script intersite Afin de le distinguer du CSS (Cascading Style Sheet), il est abrégé en XSS

Le cross-site scripting est principalement utilisé par les attaquants pour. lire des sites Web Une fois qu'un attaquant obtient les cookies ou d'autres données personnelles de l'utilisateur, il peut se faire passer pour l'utilisateur pour se connecter au site Web et obtenir les autorisations de l'utilisateur.

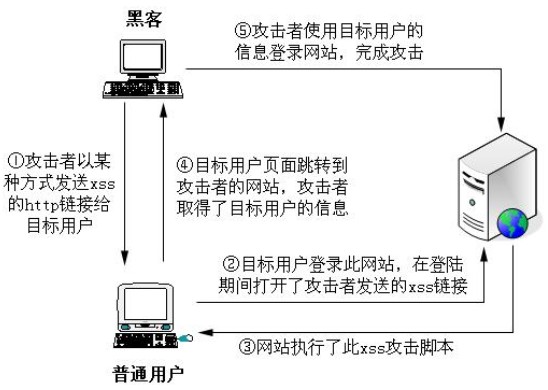

Étapes générales pour les attaques de scripts intersites :

1. L'attaquant envoie le lien http xss à l'utilisateur cible d'une manière ou d'une autre

2. à ce site Web, lors de la connexion, le lien xss envoyé par l'attaquant a été ouvert

3. Le site Web a exécuté ce script d'attaque xss

4. La page de l'utilisateur cible a accédé au site Web de l'attaquant, et l'attaquant a obtenu les informations de l'utilisateur cible

5. L'attaquant utilise les informations de l'utilisateur cible pour se connecter au site Web et terminer l'attaque

Lorsqu'un programme est lancé. avec une vulnérabilité intersite apparaît, un attaquant peut construire une défense similaire au http://www.sectop.com/search.php?key= " method="POST">

Cross-site scripting est inséré

La méthode consiste à utiliser htmlspecialchars pour filtrer les variables de sortie, ou à utiliser le formulaire soumis dans son propre fichier pour utiliser

Cela évite directement. la variable $_SERVER["PHP_SELF"] étant intersite

Ce qui précède est l'explication complète des vulnérabilités PHP (4) - attaque de script intersite xss Pour plus de contenu connexe, veuillez faire attention à PHP. Site Web chinois (www.php.cn)

Articles Liés

Voir plus- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Comment utiliser cURL pour implémenter les requêtes Get et Post en PHP

- Tous les symboles d'expression dans les expressions régulières (résumé)