Périphériques technologiques

Périphériques technologiques IA

IA Quelles sont les contraintes d'intégrité dans SQL? - Analytique Vidhya

Quelles sont les contraintes d'intégrité dans SQL? - Analytique VidhyaContraintes d'intégrité SQL: assurer la précision et la cohérence de la base de données

Imaginez que vous êtes un planificateur de la ville, chargé de s'assurer que chaque bâtiment adhère aux réglementations. Dans le monde des bases de données, ces réglementations sont appelées contraintes d'intégrité. Tout comme une ville fonctionne en douceur avec des règles bien définies, une base de données fonctionne de manière fiable lorsque ses données sont conformes à ces contraintes cruciales. Cet article explore en détail les contraintes d'intégrité SQL.

Un aperçu de haut niveau

Les contraintes d'intégrité SQL sont des règles qui maintiennent la précision et la cohérence des données dans une base de données. Ils empêchent les anomalies de données, garantissant des relations de données valides et fiables. Les quatre types principaux sont les suivantes: les contraintes d'entité, de domaine, référentielles et de vérification. Nous examinerons chaque type avec des exemples pratiques, soulignant comment ils améliorent la qualité des données et réduisent les erreurs. En fin de compte, les contraintes d'intégrité sont fondamentales pour construire des systèmes de base de données robustes et fiables.

Table des matières

- L'importance des contraintes d'intégrité

- Types de contraintes d'intégrité SQL

- Contraintes d'intégrité de l'entité

- Contraintes de domaine

- Contraintes d'intégrité référentielles

- Vérifier les contraintes

- Avantages de l'utilisation des contraintes d'intégrité

- Exemples réels de contraintes en action

- Questions fréquemment posées (FAQ)

Pourquoi les contraintes d'intégrité sont-elles essentielles?

Considérez une base de données de commande client. Sans contraintes, une commande pourrait référencer à tort un client inexistant. Les contraintes d'intégrité empêchent ces incohérences en appliquant les règles de données.

Types de contraintes d'intégrité SQL

SQL propose quatre types de contraintes principales:

1. Contraintes d'intégrité de l'entité:

Ceux-ci garantissent que chaque ligne de table a un identifiant unique, généralement implémenté via une clé primaire. Cela empêche les entrées en double et fournit un moyen fiable d'identifier chaque enregistrement.

Exemple: un tableau de commande du commerce électronique ( Orders ) avec des colonnes OrderID (entier, clé primaire), CustomerID (Integer), OrderDate (Date) et TotalAmount (Decimal). OrderID identifie de manière unique chaque ordre.

2. Contraintes de domaine:

Ceux-ci définissent des valeurs acceptables pour une colonne. Par exemple, une colonne age peut être limitée aux entiers positifs. Cela garantit que les données sont conformes aux formats attendus et empêchent les entrées invalides.

Exemple: une table Products avec colonnes ProductID (entier, clé primaire), ProductName (texte), Price (décimal, non nul) et StockLevel (entier, pas nul). NOT NULL applique l'intégrité du domaine.

3. Contraintes d'intégrité référentielle:

Ceux-ci maintiennent des relations entre les tables en utilisant des clés étrangères. Une clé étrangère dans un tableau se lie à la clé principale d'une autre, garantissant que les références de données sont toujours valides.

Exemple: une base de données de bibliothèque avec Bookshelves ( BookshelfID - clé primaire, Location , Capacity ) et Books ( Author , Title , ISBN - clé primaire, BookshelfID - clés étrangères références Bookshelves.BookshelfID ). Cela garantit que chaque entrée de livre pointe vers une bibliothèque valide.

4. Vérifier les contraintes:

Ceux-ci permettent des règles de validation plus complexes. Vous spécifiez une condition que les données doivent satisfaire. Cela ajoute de la flexibilité pour appliquer une logique métier spécifique.

Exemple: Dans le tableau Products , Price pourrait avoir une contrainte CHECK (Price > 0) , garantissant que les prix sont toujours positifs. De même, StockLevel pourrait avoir CHECK (StockLevel >= 0) .

Avantages de la mise en œuvre des contraintes d'intégrité

L'utilisation de contraintes d'intégrité offre plusieurs avantages clés:

- Précision des données: empêche les données non valides d'entrer dans la base de données.

- Cohérence des données: assure l'uniformité des données entre les tables.

- Réduction des erreurs: minimise les erreurs de saisie et de manipulation des données.

- Relations de données plus fortes: les clés étrangères imposent des relations valides entre les tables.

- Fondation de données fiable: construit une base de données plus fiable et fiable.

Exemples pratiques: une plongée plus profonde

Illustrons ces contraintes avec un exemple de tableau Departments et Employees :

Créer des départements de table (

Deptid int clé primaire,

Deptname varchar (50) unique pas nul

));

Créer des employés de table (

Empid int clé primaire,

FirstName Varchar (50) pas nul,

LastName Varchar (50) pas nul,

Email Varchar (100) unique,

Décimal salarial (10, 2) vérifier (salaire> 0),

Deptid int,

Key Foreign (Deptid) Références Départements (Deptid)

));

Cet exemple démontre la clé primaire, la clé étrangère unique, la vérification et non les contraintes nuls. Les tentatives de violation de ces contraintes entraîneront des erreurs de base de données. (Les captures d'écran d'erreur illustrative seraient incluses ici, similaires à l'entrée d'origine).

Questions fréquemment posées

Q1: Quelles sont les contraintes d'intégrité SQL? R: Règles garantissant la précision et la cohérence des données, y compris la clé primaire, la clé étrangère, unique, la vérification et non les contraintes nuls.

Q2: Quels sont les principaux types de contraintes? R: Clé primaire, clé étrangère, unique, vérification, non nul et contraintes par défaut.

Q3: Qu'est-ce que l'intégrité des données dans SQL? R: Maintenir des données précises, cohérentes et fiables dans toute la base de données.

Q4: Intégrité des données par rapport aux contraintes d'intégrité? R: L'intégrité des données est l'objectif global; Les contraintes d'intégrité sont les règles spécifiques utilisées pour y parvenir.

Conclusion

Les contraintes d'intégrité SQL sont essentielles pour construire des systèmes de base de données robustes et fiables. Ils agissent comme des garanties, garantissant la précision et la cohérence des données. En appliquant les règles de données, ils empêchent les erreurs et les incohérences, conduisant à une fondation d'information plus fiable et fiable. Comprendre et utiliser efficacement ces contraintes est crucial pour tout développeur de base de données.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

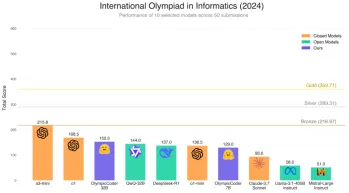

Les étreintes sont-elles face à un modèle 7B Olympiccoder bat Claude 3.7?Apr 23, 2025 am 11:49 AM

Les étreintes sont-elles face à un modèle 7B Olympiccoder bat Claude 3.7?Apr 23, 2025 am 11:49 AMOlympiccoder-7b de Hugging Face: un puissant modèle de raisonnement de code open source La race pour développer des modèles de langues axés sur le code supérieurs s'intensifie, et Hugging Face a rejoint la compétition avec un formidable concurrent: Olympiccoder-7b, un produit

4 nouvelles fonctionnalités Gemini, vous ne pouvez pas vous permettre de manquerApr 23, 2025 am 11:48 AM

4 nouvelles fonctionnalités Gemini, vous ne pouvez pas vous permettre de manquerApr 23, 2025 am 11:48 AMCombien d'entre vous ont souhaité que l'IA pourrait faire plus que de répondre aux questions? Je sais que je l'ai, et ces derniers temps, je suis étonné de la façon dont il se transforme. Les chatbots IA ne visent plus seulement à discuter, ils sont à la création, à la recherche

Camunda écrit un nouveau score pour l'orchestration d'agent AIApr 23, 2025 am 11:46 AM

Camunda écrit un nouveau score pour l'orchestration d'agent AIApr 23, 2025 am 11:46 AMAlors que Smart IA commence à être intégré à tous les niveaux de plates-formes et d'applications logicielles d'entreprise (nous devons souligner qu'il existe à la fois des outils de base puissants et des outils de simulation moins fiables), nous avons besoin d'un nouvel ensemble de capacités d'infrastructure pour gérer ces agents. Camunda, une société d'orchestration de processus basée à Berlin, en Allemagne, estime qu'elle peut aider SMART IA à jouer son rôle dû et à s'aligner sur des objectifs commerciaux et des règles précis dans le nouveau lieu de travail numérique. La société offre actuellement des capacités d'orchestration intelligentes conçues pour aider les organisations à modéliser, déployer et gérer les agents d'IA. Du point de vue de l'ingénierie logicielle pratique, qu'est-ce que cela signifie? L'intégration des processus de certitude et non déterministes La société a déclaré que la clé est de permettre aux utilisateurs (généralement des scientifiques des données, des logiciels)

Y a-t-il de la valeur dans une expérience d'IA d'entreprise organisée?Apr 23, 2025 am 11:45 AM

Y a-t-il de la valeur dans une expérience d'IA d'entreprise organisée?Apr 23, 2025 am 11:45 AMAssistant Google Cloud Next '25, je tenais à voir comment Google distinguerait ses offres de l'IA. Les annonces récentes concernant Agentspace (discutées ici) et la suite d'expérience client (discutée ici) étaient prometteuses, mettant l'accent sur les affaires

Comment trouver le meilleur modèle d'incorporation multilingue pour votre chiffon?Apr 23, 2025 am 11:44 AM

Comment trouver le meilleur modèle d'incorporation multilingue pour votre chiffon?Apr 23, 2025 am 11:44 AMSélection du modèle d'introduction multilingue optimal pour votre système de génération augmentée de récupération (RAG) Dans le monde interconnecté d'aujourd'hui, la construction de systèmes d'IA multilingues efficaces est primordial. Les modèles d'incorporation multilingues robustes sont cruciaux pour RE

Musque: la robotaxie à Austin a besoin d'une intervention tous les 10 000 milesApr 23, 2025 am 11:42 AM

Musque: la robotaxie à Austin a besoin d'une intervention tous les 10 000 milesApr 23, 2025 am 11:42 AMLaunchage Austin Robotaxi de Tesla: un examen plus approfondi des affirmations de Musk Elon Musk a récemment annoncé le prochain lancement de Robotaxi de Tesla à Austin, au Texas, déployant initialement une petite flotte de 10 à 20 véhicules pour des raisons de sécurité, avec des plans pour une expansion rapide. H

Pivot choquant de l'AI: de l'outil de travail au thérapeute numérique et coach de vieApr 23, 2025 am 11:41 AM

Pivot choquant de l'AI: de l'outil de travail au thérapeute numérique et coach de vieApr 23, 2025 am 11:41 AMLa façon dont l'intelligence artificielle est appliquée peut être inattendue. Initialement, beaucoup d'entre nous pourraient penser qu'il était principalement utilisé pour les tâches créatives et techniques, telles que l'écriture de code et la création de contenu. Cependant, une récente enquête rapportée par Harvard Business Review montre que ce n'est pas le cas. La plupart des utilisateurs recherchent l'intelligence artificielle non seulement pour le travail, mais pour le soutien, l'organisation et même l'amitié! Le rapport indique que le premier des cas de demande de l'IA est le traitement et la compagnie. Cela montre que sa disponibilité 24h / 24 et 7j / 7 et la capacité de fournir des conseils et des commentaires anonymes et honnêtes sont d'une grande valeur. D'un autre côté, les tâches marketing (telles que la rédaction d'un blog, la création de publications sur les réseaux sociaux ou la copie publicitaire) se classent beaucoup plus bas sur la liste des utilisations populaires. Pourquoi est-ce? Voyons les résultats de la recherche et comment il continue d'être

Les entreprises se dirigent vers l'adoption des agents d'IAApr 23, 2025 am 11:40 AM

Les entreprises se dirigent vers l'adoption des agents d'IAApr 23, 2025 am 11:40 AMLa montée des agents de l'IA transforme le paysage commercial. Par rapport à la révolution du cloud, l'impact des agents de l'IA devrait être exponentiellement plus grand, promettant de révolutionner le travail des connaissances. La capacité de simuler la décision humaine

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Listes Sec

SecLists est le compagnon ultime du testeur de sécurité. Il s'agit d'une collection de différents types de listes fréquemment utilisées lors des évaluations de sécurité, le tout en un seul endroit. SecLists contribue à rendre les tests de sécurité plus efficaces et productifs en fournissant facilement toutes les listes dont un testeur de sécurité pourrait avoir besoin. Les types de listes incluent les noms d'utilisateur, les mots de passe, les URL, les charges utiles floues, les modèles de données sensibles, les shells Web, etc. Le testeur peut simplement extraire ce référentiel sur une nouvelle machine de test et il aura accès à tous les types de listes dont il a besoin.

SublimeText3 Linux nouvelle version

Dernière version de SublimeText3 Linux

MinGW - GNU minimaliste pour Windows

Ce projet est en cours de migration vers osdn.net/projects/mingw, vous pouvez continuer à nous suivre là-bas. MinGW : un port Windows natif de GNU Compiler Collection (GCC), des bibliothèques d'importation et des fichiers d'en-tête librement distribuables pour la création d'applications Windows natives ; inclut des extensions du runtime MSVC pour prendre en charge la fonctionnalité C99. Tous les logiciels MinGW peuvent fonctionner sur les plates-formes Windows 64 bits.

Télécharger la version Mac de l'éditeur Atom

L'éditeur open source le plus populaire

DVWA

Damn Vulnerable Web App (DVWA) est une application Web PHP/MySQL très vulnérable. Ses principaux objectifs sont d'aider les professionnels de la sécurité à tester leurs compétences et leurs outils dans un environnement juridique, d'aider les développeurs Web à mieux comprendre le processus de sécurisation des applications Web et d'aider les enseignants/étudiants à enseigner/apprendre dans un environnement de classe. Application Web sécurité. L'objectif de DVWA est de mettre en pratique certaines des vulnérabilités Web les plus courantes via une interface simple et directe, avec différents degrés de difficulté. Veuillez noter que ce logiciel