Périphériques technologiques

Périphériques technologiques IA

IA Qu'est-ce que la chaîne de symboles dans l'ingénierie rapide? - Analytique Vidhya

Qu'est-ce que la chaîne de symboles dans l'ingénierie rapide? - Analytique VidhyaQu'est-ce que la chaîne de symboles dans l'ingénierie rapide? - Analytique Vidhya

Ingénierie rapide avec la méthode de la chaîne de symboles: un guide complet

Travailler avec de grands modèles de langue (LLM) comme GPT-3 ou GPT-4 bénéficie souvent d'une ingénierie rapide sophistiquée. La méthode de la chaîne de symboles offre une approche structurée pour améliorer les interactions avec l'IA, permettant des sorties plus détaillées et organisées. Ce guide explore le concept de la méthode, la mise en œuvre, les avantages, les défis et les applications avancées.

Concepts clés

La chaîne de techniques de symboles invite à utiliser une séquence de représentations symboliques pour guider l'IA à travers un processus en plusieurs étapes. Cela permet un contrôle plus précis et facilite les tâches de raisonnement complexes. L'idée principale est de décomposer une tâche complexe en sous-tâches plus petites et gérables, chacune représentée par un symbole unique. Ces symboles servent de points de contrôle dans l'invite, guidant le processus cognitif de l'IA.

Composants de base

- Symboles: identificateurs uniques pour chaque étape ou concept dans le processus.

- Instructions: Effacer les directives associées à chaque symbole, spécifiant le sous-tâche.

- Contexte: informations de base ou contraintes pertinentes à chaque étape.

- PERSONNES DE SORTIE: Zones désignées où l'IA insère ses réponses.

Implémentation pratique (API Python et OpenAI)

Cette section démontre une implémentation Python utilisant les modèles GPT d'OpenAI pour générer une histoire en utilisant la méthode de la chaîne de symboles. (Remarque: Remplacez "Your open-API-Key" par votre clé API réelle.)

! Pip install openai - mise à niveau

Importer un système d'exploitation

Importer Openai

à partir d'Ipython.Display l'affichage d'importation, Markdown, Image comme ipimage

à partir de l'image d'importation PIL, iMagedraw, ImageFont

importer textwrap

os.environ ["openai_api_key"] = "Votre open-api-key"

client = openai.openai ()

story_chain = {

"Ω": {

"Instruction": "Générez une prémisse de base pour une histoire de science-fiction.",

"Context": "Pensez à un concept unique impliquant une exploration spatiale ou une technologie avancée.",

"sortir": ""

},

"Δ": {

"Instruction": "Développez le personnage principal en fonction de la prémisse.",

"contexte": "Considérez leurs antécédents, leurs motivations et leurs défis.",

"sortir": ""

},

"Φ": {

"Instruction": "Créez un contour de l'intrigue.",

"Context": "Inclure un début, un milieu et une fin. Introduire les conflits et la résolution.",

"sortir": ""

},

"Ψ": {

"Instruction": "Écrivez le paragraphe d'ouverture.",

"Context": "donnez le ton et introduisez les principaux éléments de l'histoire.",

"sortir": ""

}

}

def generate_story_element (invite):

réponse = client.chatcompletion.create (

modèle = "gpt-3.5-turbo",

messages = [

{"rôle": "système", "contenu": "Vous êtes un assistant d'écriture créatif. Formatez vos réponses dans Markdown."},

{"Rôle": "utilisateur", "Contenu": invite "Fournissez votre réponse au format Markdown."}

]]

)

retour réponse.choices [0] .Message.Content.strip ()

# ... (Les fonctions de génération d'images restent les mêmes) ...

# ... (Le reste du code reste en grande partie le même, en s'adaptant aux appels API OpenAI mis à jour) ...

Explication de sortie et de code

Le code itère à travers le story_chain , générant des éléments de l'histoire basés sur les instructions et le contexte pour chaque symbole. La sortie sera une série de sections Markdown, chacune correspondant à une étape du processus de création de l'histoire, ainsi que des images générées visualisant chaque étape. Les derniers éléments de l'histoire sont compilés et affichés. (En raison de la nature dynamique de la réponse de l'API OpenAI, la sortie exacte ne peut pas être prédéterminée et variera.)

Avantages de la méthode de la chaîne de symboles

- Raisonnement structuré: facilite la pensée systématique dans l'IA, en décomposant les tâches complexes.

- Contrôle amélioré: fournit un contrôle à grain fin sur la sortie de l'IA à chaque étape.

- Préservation du contexte: maintient le contexte sur plusieurs étapes, assurant la cohérence.

- Flexibilité et adaptabilité: facilement modifiée pour s'adapter à diverses tâches et complexités.

- Amélioration du débogage: simplifie l'identification et la correction des erreurs dans le processus.

Applications avancées

- Chaînes imbriquées: création de structures de tâches hiérarchiques avec des symboles représentant des sous-chaînes.

- Branches conditionnelles: implémentation de la logique conditionnelle pour créer des chaînes dynamiques basées sur des sorties intermédiaires.

- Chaînes récursives: concevoir des chaînes qui s'appellent pour un raffinement itératif.

- Systèmes multi-agents: utiliser des symboles pour représenter différents agents d'IA avec une expertise spécialisée.

Défis et considérations

- Longueur rapide: les chaînes complexes peuvent dépasser les limites de jetons de certains modèles d'IA.

- Interprétation des symboles: Les définitions de symboles claires et sans ambiguïté sont cruciales.

- Propagation des erreurs: les erreurs aux premiers stades peuvent s'amplifier aux étapes ultérieures.

- Over-ingénierie: une structuration excessive peut entraver la créativité de l'IA.

Conclusion

La méthode de la chaîne de symboles est une puissante technique d'ingénierie rapide pour gérer les interactions complexes d'IA. En décomposant les tâches en étapes symboliques, il permet un raisonnement plus structuré, un contrôle précis et une cohérence améliorée dans la sortie de l'IA. Bien qu'il existe des défis, les avantages de cette méthode sont importants, d'autant plus que les capacités de l'IA continuent de progresser.

Questions fréquemment posées (FAQ)

Q1: Quelle est la technique de la chaîne de symboles? Une méthode pour structurer les invites en utilisant une séquence de représentations symboliques pour guider les réponses AI par le biais du raisonnement en plusieurs étapes.

Q2: En quoi diffère-t-il de l'ingénierie rapide traditionnelle? Il fournit une approche plus structurée et contrôlée des tâches complexes en les divisant en étapes plus petites et symboliques.

Q3: Quels sont les composants clés? Symboles, instructions, contexte et espaces réservés de sortie.

Q4: Peut-il être utilisé avec n'importe quel modèle d'IA? Bien qu'applicable à de nombreux LLM, des limites de jeton doivent être prises en compte.

Q5: Quelles sont les applications avancées? Chaînes imbriquées, branches conditionnelles, chaînes récursives et systèmes multi-agents.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Une invite peut contourner toutes les garanties de LLM majeuresApr 25, 2025 am 11:16 AM

Une invite peut contourner toutes les garanties de LLM majeuresApr 25, 2025 am 11:16 AMLes recherches révolutionnaires de Hiddenlayer expose une vulnérabilité critique dans les principaux modèles de grande langue (LLM). Leurs résultats révèlent une technique de contournement universelle, surnommée "Policy Puppetry", capable de contourner presque tous les principaux LLM

5 erreurs que la plupart des entreprises feront cette année avec la durabilitéApr 25, 2025 am 11:15 AM

5 erreurs que la plupart des entreprises feront cette année avec la durabilitéApr 25, 2025 am 11:15 AMLa pression pour la responsabilité environnementale et la réduction des déchets modifie fondamentalement le fonctionnement des entreprises. Cette transformation affecte le développement de produits, les processus de fabrication, les relations clients, la sélection des partenaires et l'adoption de nouveaux

H20 Chip Ban Jolts China Ai Cirmères, mais ils ont longtemps contrecarré pour l'impactApr 25, 2025 am 11:12 AM

H20 Chip Ban Jolts China Ai Cirmères, mais ils ont longtemps contrecarré pour l'impactApr 25, 2025 am 11:12 AMLes récentes restrictions sur le matériel avancé d'IA mettent en évidence l'escalade de la concurrence géopolitique pour la domination de l'IA, exposant la dépendance de la Chine à l'égard de la technologie des semi-conducteurs étrangers. En 2024, la Chine a importé un énorme semi-conducteur de 385 milliards de dollars

Si Openai achète Chrome, AI peut gouverner les guerres du navigateurApr 25, 2025 am 11:11 AM

Si Openai achète Chrome, AI peut gouverner les guerres du navigateurApr 25, 2025 am 11:11 AMLa cession potentielle forcée de Chrome de Google a déclenché un débat intense au sein de l'industrie technologique. La perspective d'Openai acquérir le principal navigateur, offrant une part de marché mondiale de 65%, soulève des questions importantes sur l'avenir du th

Comment l'IA peut résoudre les douleurs croissantes des médias de vente au détailApr 25, 2025 am 11:10 AM

Comment l'IA peut résoudre les douleurs croissantes des médias de vente au détailApr 25, 2025 am 11:10 AMLa croissance des médias de la vente au détail ralentit, malgré le dépassement global de la croissance publicitaire. Cette phase de maturation présente des défis, notamment la fragmentation des écosystèmes, la hausse des coûts, les problèmes de mesure et les complexités d'intégration. Cependant, l'intelle artificielle

'L'IA est nous, et c'est plus que nous'Apr 25, 2025 am 11:09 AM

'L'IA est nous, et c'est plus que nous'Apr 25, 2025 am 11:09 AMUne vieille radio crépite avec statique au milieu d'une collection d'écrans vacillants et inertes. Ce tas précaire d'électronique, facilement déstabilisé, constitue le cœur de "The E-Waste Land", l'une des six installations de l'exposition immersive, et

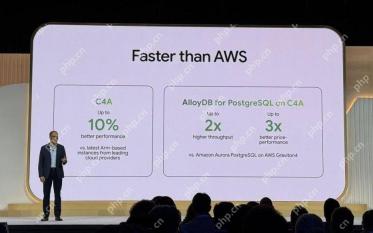

Google Cloud devient plus sérieux au sujet de l'infrastructure au prochain 2025Apr 25, 2025 am 11:08 AM

Google Cloud devient plus sérieux au sujet de l'infrastructure au prochain 2025Apr 25, 2025 am 11:08 AMGoogle Cloud's Next 2025: Un accent sur l'infrastructure, la connectivité et l'IA La prochaine conférence de Google Cloud en 2025 a présenté de nombreuses progrès, trop pour détaillants ici. Pour des analyses approfondies des annonces spécifiques, reportez-vous aux articles de mon

Talking Baby Ai Meme, le pipeline de films AI de 5,5 millions de dollars d'Arcana, a révélé des bailleurs de fonds secrètes d'IrApr 25, 2025 am 11:07 AM

Talking Baby Ai Meme, le pipeline de films AI de 5,5 millions de dollars d'Arcana, a révélé des bailleurs de fonds secrètes d'IrApr 25, 2025 am 11:07 AMCette semaine dans AI et XR: une vague de créativité alimentée par l'IA balaie les médias et le divertissement, de la génération de musique à la production de films. Plongeons dans les gros titres. Impact croissant du contenu généré par l'AI: Shelly Palme, consultante en technologie, Shelly Palme

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

mPDF

mPDF est une bibliothèque PHP qui peut générer des fichiers PDF à partir de HTML encodé en UTF-8. L'auteur original, Ian Back, a écrit mPDF pour générer des fichiers PDF « à la volée » depuis son site Web et gérer différentes langues. Il est plus lent et produit des fichiers plus volumineux lors de l'utilisation de polices Unicode que les scripts originaux comme HTML2FPDF, mais prend en charge les styles CSS, etc. et présente de nombreuses améliorations. Prend en charge presque toutes les langues, y compris RTL (arabe et hébreu) et CJK (chinois, japonais et coréen). Prend en charge les éléments imbriqués au niveau du bloc (tels que P, DIV),

Listes Sec

SecLists est le compagnon ultime du testeur de sécurité. Il s'agit d'une collection de différents types de listes fréquemment utilisées lors des évaluations de sécurité, le tout en un seul endroit. SecLists contribue à rendre les tests de sécurité plus efficaces et productifs en fournissant facilement toutes les listes dont un testeur de sécurité pourrait avoir besoin. Les types de listes incluent les noms d'utilisateur, les mots de passe, les URL, les charges utiles floues, les modèles de données sensibles, les shells Web, etc. Le testeur peut simplement extraire ce référentiel sur une nouvelle machine de test et il aura accès à tous les types de listes dont il a besoin.

VSCode Windows 64 bits Télécharger

Un éditeur IDE gratuit et puissant lancé par Microsoft

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Version Mac de WebStorm

Outils de développement JavaScript utiles