Périphériques technologiques

Périphériques technologiques IA

IA Génération de ligne de messagerie de sujet intelligent avec word2vec

Génération de ligne de messagerie de sujet intelligent avec word2vecCet article montre comment générer des lignes d'objet de messagerie efficaces à l'aide des incorporations Word2Vec. Il vous guide dans la construction d'un système qui exploite la similitude sémantique pour créer des lignes d'objet contextuellement pertinentes, améliorant l'engagement du marketing par e-mail.

Concepts clés:

- Les incorporations de mots: L'article explique comment les mots sont transformés en vecteurs numériques (intégres), où les mots similaires ont des représentations vectorielles similaires. Cela permet une comparaison informatique du sens.

- Similitude sémantique: la méthode utilise la similitude en cosinus pour mesurer à quel point deux éléments de texte partagent de près la même signification. Ceci est crucial pour trouver la meilleure ligne d'objet correspondante.

- Word2Vec: Cette technique de traitement du langage naturel est utilisée pour générer le mot incorporation, capturant les relations sémantiques entre les mots. L'article détaille à la fois des méthodes de formation continue (CBOW) et des méthodes de formation de saut-gramme.

Processus étape par étape:

L'article fournit un guide détaillé et étape par étape, y compris des extraits de code, pour construire le système de génération de lignes d'objet:

- Configuration de l'environnement et prétraitement des données: les bibliothèques nécessaires sont importées et l'ensemble de données d'e-mail est préparé (tokenisation, bassecasing).

- Téléchargement des données NLTK: Les données de tokenzer NLTK requises sont téléchargées.

- Lecture du fichier CSV: les données par e-mail (corps de messagerie et lignes d'objet) sont chargées à partir d'un fichier CSV. La gestion des erreurs pour les problèmes d'analyse est incluse.

- Tokenisation du corps par e-mail: les corps par e-mail sont tokenisés en mots individuels.

- Formation du modèle Word2Vec: Un modèle Word2Vec est formé sur les corps de messagerie tokenisés pour générer des intégres de mots.

- Fonction d'intégration du document: Une fonction est définie pour calculer l'incorporation d'un corps de messagerie entier en faisant la moyenne des intérêts de ses mots constituants.

- Calcul d'intégration: les intégres de documents sont calculés pour tous les corps de messagerie dans l'ensemble de données.

- Fonction de recherche sémantique: Une fonction est créée pour trouver le corps de messagerie le plus sémantiquement similaire à une requête donnée (nouveau corps de messagerie) en utilisant la similitude des cosinus.

- Nouveau Email Body Exemple: Un exemple de nouveau corps de messagerie est fourni.

- Exécution de recherche sémantique: la fonction de recherche sémantique est utilisée pour trouver le corps de messagerie le plus similaire de l'ensemble de données.

- Récupération de la ligne d'objet: La ligne d'objet correspondant au corps de messagerie apparié est récupérée et affichée.

- Évaluation de la précision: une méthode d'évaluation de la précision du modèle sur un ensemble de données de test est décrite.

Défis et considérations:

L'article reconnaît des défis tels que les problèmes de prétraitement des données et les limites potentielles du modèle avec des corps de messagerie entièrement nouveaux ou uniques.

Conclusion et plats clés:

L'article se termine en résumant le processus et en mettant en évidence les principaux plats à retenir: comprendre le rôle de Word2Vec, l'importance de la qualité de l'incorporation et l'utilisation de la similitude du cosinus pour faire correspondre les corps de messagerie. Il mentionne également les applications potentielles dans le marketing par e-mail et les newsletters personnalisés. L'article comprend une section FAQ concernant les questions courantes.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

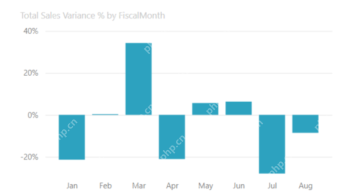

Les plus utilisés à 10 graphiques BI - Analytics vidhyaApr 16, 2025 pm 12:05 PM

Les plus utilisés à 10 graphiques BI - Analytics vidhyaApr 16, 2025 pm 12:05 PMExploitation de la puissance de la visualisation des données avec les graphiques Microsoft Power BI Dans le monde actuel axé sur les données, la communication efficace des informations complexes à un public non technique est cruciale. La visualisation des données comble cet écart, transformant les données brutes i

Systèmes experts en IAApr 16, 2025 pm 12:00 PM

Systèmes experts en IAApr 16, 2025 pm 12:00 PMSystèmes experts: une plongée profonde dans le pouvoir de prise de décision de l'IA Imaginez avoir accès à des conseils d'experts sur n'importe quoi, des diagnostics médicaux à la planification financière. C'est le pouvoir des systèmes experts en intelligence artificielle. Ces systèmes imitent le pro

Trois des meilleurs codeurs d'ambiance décomposent cette révolution de l'IA dans le codeApr 16, 2025 am 11:58 AM

Trois des meilleurs codeurs d'ambiance décomposent cette révolution de l'IA dans le codeApr 16, 2025 am 11:58 AMTout d'abord, il est évident que cela se produit rapidement. Diverses entreprises parlent des proportions de leur code actuellement écrites par l'IA, et elles augmentent à un clip rapide. Il y a déjà beaucoup de déplacement de l'emploi

Gen-4 de la piste AI: Comment Ai Montage peut-il aller au-delà de l'absurditéApr 16, 2025 am 11:45 AM

Gen-4 de la piste AI: Comment Ai Montage peut-il aller au-delà de l'absurditéApr 16, 2025 am 11:45 AML'industrie cinématographique, aux côtés de tous les secteurs créatifs, du marketing numérique aux médias sociaux, se dresse à un carrefour technologique. Alors que l'intelligence artificielle commence à remodeler tous les aspects de la narration visuelle et à changer le paysage du divertissement

Comment s'inscrire pendant 5 jours ISRO AI Free Courses? - Analytique VidhyaApr 16, 2025 am 11:43 AM

Comment s'inscrire pendant 5 jours ISRO AI Free Courses? - Analytique VidhyaApr 16, 2025 am 11:43 AMCours en ligne GRATUIT AI / ML d'ISRO: Une passerelle vers l'innovation technologique géospatiale L'Organisation indienne de recherche spatiale (ISRO), par le biais de son Institut indien de télédétection (IIRS), offre une opportunité fantastique aux étudiants et aux professionnels de

Algorithmes de recherche locaux dans l'IAApr 16, 2025 am 11:40 AM

Algorithmes de recherche locaux dans l'IAApr 16, 2025 am 11:40 AMAlgorithmes de recherche locaux: un guide complet La planification d'un événement à grande échelle nécessite une distribution efficace de la charge de travail. Lorsque les approches traditionnelles échouent, les algorithmes de recherche locaux offrent une solution puissante. Cet article explore l'escalade et le simul

Openai change de mise au point avec GPT-4.1, priorise le codage et la rentabilitéApr 16, 2025 am 11:37 AM

Openai change de mise au point avec GPT-4.1, priorise le codage et la rentabilitéApr 16, 2025 am 11:37 AMLa version comprend trois modèles distincts, GPT-4.1, GPT-4.1 Mini et GPT-4.1 Nano, signalant une évolution vers des optimisations spécifiques à la tâche dans le paysage du modèle grand langage. Ces modèles ne remplacent pas immédiatement les interfaces orientées utilisateur comme

L'invite: Chatgpt génère de faux passeportsApr 16, 2025 am 11:35 AM

L'invite: Chatgpt génère de faux passeportsApr 16, 2025 am 11:35 AMLe géant de la puce Nvidia a déclaré lundi qu'il commencerait à fabriquer des superordinateurs d'IA - des machines qui peuvent traiter de grandes quantités de données et exécuter des algorithmes complexes - entièrement aux États-Unis pour la première fois. L'annonce intervient après le président Trump Si

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

ZendStudio 13.5.1 Mac

Puissant environnement de développement intégré PHP

PhpStorm version Mac

Le dernier (2018.2.1) outil de développement intégré PHP professionnel

Listes Sec

SecLists est le compagnon ultime du testeur de sécurité. Il s'agit d'une collection de différents types de listes fréquemment utilisées lors des évaluations de sécurité, le tout en un seul endroit. SecLists contribue à rendre les tests de sécurité plus efficaces et productifs en fournissant facilement toutes les listes dont un testeur de sécurité pourrait avoir besoin. Les types de listes incluent les noms d'utilisateur, les mots de passe, les URL, les charges utiles floues, les modèles de données sensibles, les shells Web, etc. Le testeur peut simplement extraire ce référentiel sur une nouvelle machine de test et il aura accès à tous les types de listes dont il a besoin.

DVWA

Damn Vulnerable Web App (DVWA) est une application Web PHP/MySQL très vulnérable. Ses principaux objectifs sont d'aider les professionnels de la sécurité à tester leurs compétences et leurs outils dans un environnement juridique, d'aider les développeurs Web à mieux comprendre le processus de sécurisation des applications Web et d'aider les enseignants/étudiants à enseigner/apprendre dans un environnement de classe. Application Web sécurité. L'objectif de DVWA est de mettre en pratique certaines des vulnérabilités Web les plus courantes via une interface simple et directe, avec différents degrés de difficulté. Veuillez noter que ce logiciel

VSCode Windows 64 bits Télécharger

Un éditeur IDE gratuit et puissant lancé par Microsoft