Une infection comme celle-ci verrouille tous les fichiers communs. Cela comprend des documents, des audio, des vidéos, des archives et d'autres données qui peuvent sembler couramment utilisées et précieuses. Ces menaces de ransomware, comme le virus du fichier de mine, peuvent affecter divers formats, mais il n'endommage pas les données du système directement lors des processus de chiffrement.

Ces infections qui se concentrent sur le verrouillage de fichiers, de sorte que la raison des demandes de rançon est claire, peut également endommager les données et les fonctions du système pour maintenir le virus en cours d'exécution. Vous voyez des données verrouillées et le message de rançon _readme.txt des cybercriminels directement, mais l'infection est active en arrière-plan.

Les ransomwares des mines peuvent modifier les données et les fonctions système pour garder la menace persistante et maintenir les options de récupération de fichiers ou les processus d'outils de sécurité au minimum. Le virus endommage les fonctions et les programmes désactivés pour garder la machine lente et n'est pas utile pour la récupération des données. C'est pourquoi vous devez avoir des outils alternatifs.

Le paiement est en Bitcoin, et l'offre de remise de 490 $ peut vous encourager à y réfléchir. Cependant, ce n'est pas une solution et les victimes ne devraient jamais payer car les criminels ne garantissent pas la reprise du dossier approprié. C'est la menace qui doit être supprimée de première main.

1. Essayez l'option de décryptage

La menace est liée à la famille des ransomwares DJVU connue depuis 2018. Ces versions sont dangereuses et souvent mises à jour, donc opérant avec des méthodes et des techniques avancées. Ces menaces peuvent être intrusives et ne sont pas décryptables pendant un certain temps. Ce nouveau virus de fichier de mine inclus.

Le décryptage est lié à l'utilisation de clés hors ligne ou en ligne pendant le processus de chiffrement. La procédure implique la connexion au serveur C&C [1] et la formation d'une clé unique nécessaire plus tard dans le décryptage. Des clés hors ligne sont utilisées lorsque la connexion échoue et est utilisée sur de nombreux appareils affectés par la même version.

Les clés en ligne sont plus utilisées car celles-ci sont uniques pour chaque appareil lorsque la même version affecte les machines. Vous pouvez toujours vérifier l'option particulière pour décrypter les fichiers en scannant la machine avec une application de décryptage.

- Téléchargez l'application sur le site officiel d'Emsisoft.

- Une fois que Decrypt_stopdjvu.exe apparaît - cliquez dessus.

- Suivez les étapes de l'écran.

- L'outil doit localiser les dossiers affectés.

- Vous pouvez également le faire en appuyant sur Ajouter un dossier en bas.

- Pressez la décryptation.

- Il y a des résultats particuliers qui peuvent se produire indiquant si le déchiffrement est possible.

2. Retirez le virus actif

Le ransomware doit être supprimé avant de faire quoi que ce soit d'autre car le virus peut affecter les fichiers nouvellement ajoutés et d'autres parties de la machine à un état important où la machine est endommagée et les procédures sont affectées. Le virus des ransomwares de mines peut déclencher des installations supplémentaires ou être livrées via le vecteur comme les chevaux de Troie [2] et d'autres logiciels malveillants.

Les menaces doivent être correctement terminées avec des outils anti-malware car ces applications basées sur la détection [3] peuvent trouver et supprimer correctement l'infection et détecter d'autres fichiers ou des logiciels malveillants de création de problèmes avec la machine. Ces procédures ne sont pas les mêmes que le déchiffrement ou la récupération, vous devez donc continuer avec les conseils ci-dessous.

3. Restaurer les fichiers système affectés

- Installez la machine à laver Mac Fortect X9.

- Exécutez la numérisation complète du système et attendez l'analyse complète.

- Suivez les étapes à l'écran.

- Laissez la machine à vérifier.

- Vérifiez le résumé.

- Vous pouvez résoudre les problèmes manuellement à partir de la liste.

- L'achat d'une version sous licence peut aider à réparer de graves problèmes.

4. Récupérer des fichiers à l'aide d'un logiciel approprié

- Obtenez un outil comme Data Recovery Pro à partir d'une source fiable.

- Suivez les instructions d'installation.

- Une fois cela terminé, utilisez l'application.

- Sélectionnez tout ou choisissez des dossiers individuels pour récupérer.

- Appuyez sur Suivant.

- Activez le scan profond en bas.

- Choisissez le disque que vous souhaitez scanner.

- Balayage.

- Appuyez sur Recover pour restaurer les fichiers.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Veuillez patienter pendant le traitement de la sauvegarde du BIOS, prodire pour supprimerApr 13, 2025 pm 08:03 PM

Veuillez patienter pendant le traitement de la sauvegarde du BIOS, prodire pour supprimerApr 13, 2025 pm 08:03 PMRencontrer le message persistant "Veuillez patienter pendant le traitement du BIOS Backup Traitement" pendant le démarrage? Ce guide propose des solutions pour résoudre ce problème de Lenovo ennuyeux, apparaissant souvent après l'installation ou les mises à jour de Windows. Avant de continuer, il

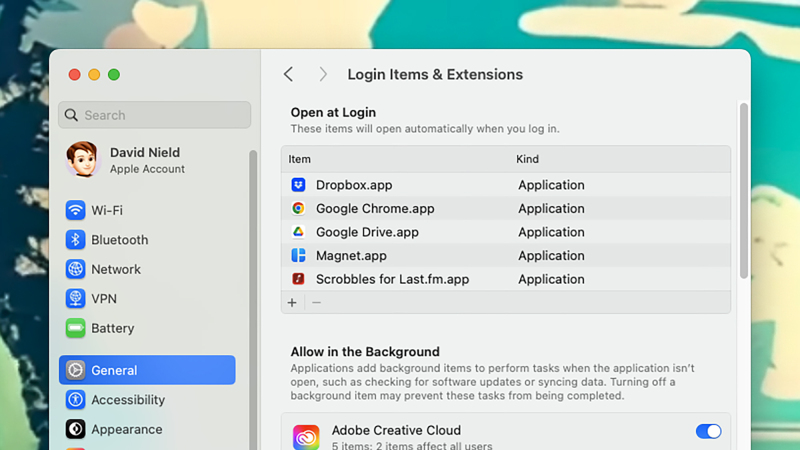

Comment garder votre ancien ordinateur en marche le plus longtemps possibleApr 13, 2025 am 10:17 AM

Comment garder votre ancien ordinateur en marche le plus longtemps possibleApr 13, 2025 am 10:17 AMVous voulez serrer autant de vie à partir d'un ordinateur portable ou d'un ordinateur de bureau. Cela peut économiser une somme d'argent substantielle au fil du temps et vous empêche de contribuer aux montagnes des déchets électroniques. En même temps, traitant d'un vieux, lent

Résolu! Vous synchronisez déjà un raccourci avec un dossierApr 12, 2025 pm 08:04 PM

Résolu! Vous synchronisez déjà un raccourci avec un dossierApr 12, 2025 pm 08:04 PMRencontrez l'erreur "vous synchronise déjà un raccourci avec un dossier" dans OneDrive? Ce guide propose des solutions efficaces pour résoudre ce problème frustrant. Explorons comment résoudre ce problème de synchronisation OneDrive commun. Le problème: cet erro

Meilleurs correctifs pour l'outil de snipping wasapi Mode exclusif Erreur audioApr 12, 2025 pm 08:03 PM

Meilleurs correctifs pour l'outil de snipping wasapi Mode exclusif Erreur audioApr 12, 2025 pm 08:03 PML'erreur audio en mode exclusive WASAPI de l'outil de snipping empêche l'enregistrement vidéo. Ce guide Minitool fournit des solutions pour résoudre ce problème. Navigation rapide: Outil de snipping wasapi Mode exclusif Erreur audio - pas d'enregistrement audio Dépannage Snipping

Un guide complet pour que vous puissiez ajouter OneDrive à File ExplorerApr 12, 2025 pm 08:02 PM

Un guide complet pour que vous puissiez ajouter OneDrive à File ExplorerApr 12, 2025 pm 08:02 PMIntégrer OneDrive à Windows File Explorer pour une gestion améliorée des fichiers Besoin d'ajouter OneDrive à votre File Explorer pour un accès plus facile à votre stockage cloud? Ce guide offre une procédure pas à pas étape par étape. OneDrive, un stockage cloud populaire S

La dernière partie de nous, la partie II, a remasterisé le bégaiement? Formes éprouvées iciApr 12, 2025 pm 08:01 PM

La dernière partie de nous, la partie II, a remasterisé le bégaiement? Formes éprouvées iciApr 12, 2025 pm 08:01 PMDépannage du bégaiement dans le dernier des États-Unis Partie II Remastered sur PC De nombreux joueurs ont signalé des problèmes de bégaiement avec la dernière partie de la partie II remasterisée sur PC, malgré des critiques généralement positives. Ce guide propose des solutions pour réparer ces performances

Fichier de sauvegarde de fiction divisé manquant? Maintenant, récupérez-les facilement!Apr 12, 2025 pm 06:03 PM

Fichier de sauvegarde de fiction divisé manquant? Maintenant, récupérez-les facilement!Apr 12, 2025 pm 06:03 PMLorsqu'un jeu est tombé sur une erreur comme un crash, les choses peuvent prendre un tour pour le pire, comme le fichier de sauvegarde de fiction divisé manquant. Dans ce post complet sur Minitool, vous pouvez apprendre à récupérer les progrès du jeu perdu et à réparer la fiction divisée et à ne pas sauver P

Comment corriger l'erreur de l'application Xbox 0x87e00006 dans Windows?Apr 11, 2025 pm 10:01 PM

Comment corriger l'erreur de l'application Xbox 0x87e00006 dans Windows?Apr 11, 2025 pm 10:01 PML'application Xbox sur Windows continue de s'améliorer en tant que centre pour contrôler les titres de passe de jeu, les expériences sociales et les installations de jeux. Cependant, tout ne fait pas un

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

ZendStudio 13.5.1 Mac

Puissant environnement de développement intégré PHP

SublimeText3 version anglaise

Recommandé : version Win, prend en charge les invites de code !

DVWA

Damn Vulnerable Web App (DVWA) est une application Web PHP/MySQL très vulnérable. Ses principaux objectifs sont d'aider les professionnels de la sécurité à tester leurs compétences et leurs outils dans un environnement juridique, d'aider les développeurs Web à mieux comprendre le processus de sécurisation des applications Web et d'aider les enseignants/étudiants à enseigner/apprendre dans un environnement de classe. Application Web sécurité. L'objectif de DVWA est de mettre en pratique certaines des vulnérabilités Web les plus courantes via une interface simple et directe, avec différents degrés de difficulté. Veuillez noter que ce logiciel

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Version crackée d'EditPlus en chinois

Petite taille, coloration syntaxique, ne prend pas en charge la fonction d'invite de code