tutoriels informatiques

tutoriels informatiques Dépannage

Dépannage Comment restaurer les fichiers verrouillés par le ransomware FEFG?

Comment restaurer les fichiers verrouillés par le ransomware FEFG?L'infection qui verrouille les fichiers infiltre directement la machine avant qu'elle affiche l'un de ces symptômes. Le virus du ransomware FEFG peut infiltrer la machine et s'exécuter en arrière-plan avant qu'il n'utilise l'algorithme de chiffrement [1] et déclenche directement les dommages aux documents, images, audio et aux fichiers vidéo.

Il est cependant courant que le cryptovirus commence par le chiffrement des données juste après l'infiltration. Il peut être chargé à partir de la pièce jointe par e-mail et du fichier malveillant à partir de là, donc une fois le fichier téléchargé sur l'ordinateur et les macros malveillants [2] sont lancés, la charge utile déclenche la procédure de codage.

Ce sont l'une des menaces les plus dangereuses développées par les cybercriminels qui sont financièrement motivés et ne prennent que votre argent. Les fichiers touchés, les machines endommagées et les pertes des données ou de l'argent ne sont pas les choses dont les développeurs de virus se soucieraient. Essayez d'arrêter le virus du fichier FEFG actif et de passer à autre chose avec des options pour la réparation des fichiers et du système.

1. Terminer le virus

Les cyber-infections doivent être correctement supprimées de la machine, car le ransomware peut être persistant et c'est dû au malware supplémentaire que le ransomware peut supprimer sur le système. Les chevaux de Troie et les vers et d'autres infections silencieuses peuvent fonctionner en arrière-plan sans provoquer de symptômes.

Ces processus inaperçus entraînent des problèmes avec la machine, les performances et même la vitesse de l'ordinateur. Le ransomware FEFG peut entraîner des problèmes de programme anti-malware handicapés et des problèmes de programme de sécurité car il essaie d'assurer la persistance. Cependant, les taux de détection [3] montrent que de nombreuses solutions antivirus peuvent aider au processus d'élimination.

L'infection peut être détectée et indiquée comme malveillante et potentiellement dangereuse une fois que le scan système exécute le contrôle des fichiers virus dans diverses parties de la machine. Le virus du fichier FEFG peut laisser divers fichiers et processus cachés, donc les outils antivirus appropriés trouvent et les terminent automatiquement. Vous ne pouvez pas trouver l'application et le supprimer comme un chiot ordinaire. Vous devez arrêter le ransomware avant l'une des procédures de récupération des fichiers.

2. Décrypter les données verrouillées

Le décryptage de ce virus du ransomware FEFG serait la meilleure option, mais il n'y a pas d'outils pour cela car la menace provient d'une puissante famille de virus - le virus DJVU. Cette variante particulière est l'une des nombreuses versions récemment publiées qui ne peuvent pas être restaurées facilement en raison des méthodes avancées utilisées pendant le processus d'infection.

La menace repose sur la formation d'identité en ligne, et ce processus signifie que chaque appareil affecté reçoit une clé unique, et c'est la pièce requise pendant le processus de décryptage. Les victimes doivent l'obtenir pour restaurer les fichiers. Il n'y a pas d'autre moyen d'obtenir ces clés que de payer des créateurs de ransomwares FEFG ou de perturber pleinement les opérations de l'infection.

Les identifiants hors ligne sont uniques pour la version du virus uniquement, donc une telle solution pourrait aider de nombreuses victimes. Il est rare, mais les connexions échouent et l'outil suivant peut déterminer si vos fichiers peuvent être restaurés ou non. Exécutez un chèque pour voir si cela peut se produire.

- Téléchargez l'application sur le site officiel d'Emsisoft.

- Une fois que Decrypt_stopdjvu.exe apparaît - cliquez dessus.

- Suivez les étapes de l'écran.

- L'outil doit localiser les dossiers affectés.

- Vous pouvez également le faire en appuyant sur Ajouter un dossier en bas.

- Pressez la décryptation.

- Il y a des résultats particuliers qui peuvent se produire indiquant si le déchiffrement est possible.

De là, il y a trois résultats disponibles:

- « Décrypté! »Sera affiché sous des fichiers décryptés avec succès - ils sont à nouveau utilisables.

- « Erreur: Impossible de décrypter le fichier avec ID: » signifie que les clés de cette version du virus n'ont pas encore été récupérées, vous devriez donc essayer plus tard.

- « Cet identifiant semble être un identifiant en ligne, le décryptage est impossible » - vous ne pouvez pas déchiffrer les fichiers avec cet outil.

3. Restaurer les données du système corrompu

L'infection peut provoquer plus que le verrouillage de fichiers direct car le ransomware FEFG a des processus supplémentaires qui s'exécutent en arrière-plan et déclenche les dommages dans les dossiers du système ou désactive des fonctionnalités particulières nécessaires à la récupération de fichiers ou à la terminaison du virus. Ces problèmes peuvent conduire à une période difficile lorsqu'ils essaient de se débarrasser du virus ou de la façon impossible de récupérer les données codées.

- Installez la machine à laver Mac Fortect X9.

- Exécutez la numérisation complète du système et attendez l'analyse complète.

- Suivez les étapes à l'écran.

- Laissez la machine à vérifier.

- Vérifiez le résumé.

- Vous pouvez résoudre les problèmes manuellement à partir de la liste.

- L'achat d'une version sous licence peut aider à réparer de graves problèmes.

4. Récupérer les fichiers endommagés

- Obtenez un outil comme Data Recovery Pro à partir d'une source fiable.

- Suivez les instructions d'installation.

- Une fois cela terminé, utilisez l'application.

- Sélectionnez tout ou choisissez des dossiers individuels pour récupérer.

- Appuyez sur Suivant.

- Activez le scan profond en bas.

- Choisissez le disque que vous souhaitez scanner.

- Balayage.

- Appuyez sur Recover pour restaurer les fichiers.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Veuillez patienter pendant le traitement de la sauvegarde du BIOS, prodire pour supprimerApr 13, 2025 pm 08:03 PM

Veuillez patienter pendant le traitement de la sauvegarde du BIOS, prodire pour supprimerApr 13, 2025 pm 08:03 PMRencontrer le message persistant "Veuillez patienter pendant le traitement du BIOS Backup Traitement" pendant le démarrage? Ce guide propose des solutions pour résoudre ce problème de Lenovo ennuyeux, apparaissant souvent après l'installation ou les mises à jour de Windows. Avant de continuer, il

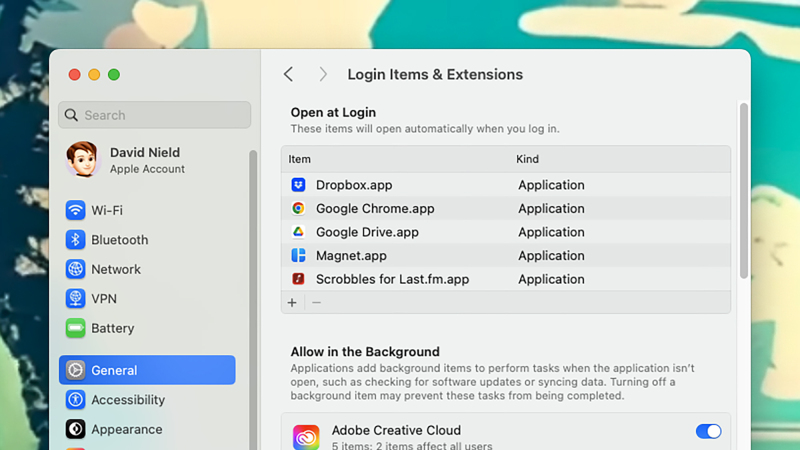

Comment garder votre ancien ordinateur en marche le plus longtemps possibleApr 13, 2025 am 10:17 AM

Comment garder votre ancien ordinateur en marche le plus longtemps possibleApr 13, 2025 am 10:17 AMVous voulez serrer autant de vie à partir d'un ordinateur portable ou d'un ordinateur de bureau. Cela peut économiser une somme d'argent substantielle au fil du temps et vous empêche de contribuer aux montagnes des déchets électroniques. En même temps, traitant d'un vieux, lent

Résolu! Vous synchronisez déjà un raccourci avec un dossierApr 12, 2025 pm 08:04 PM

Résolu! Vous synchronisez déjà un raccourci avec un dossierApr 12, 2025 pm 08:04 PMRencontrez l'erreur "vous synchronise déjà un raccourci avec un dossier" dans OneDrive? Ce guide propose des solutions efficaces pour résoudre ce problème frustrant. Explorons comment résoudre ce problème de synchronisation OneDrive commun. Le problème: cet erro

Meilleurs correctifs pour l'outil de snipping wasapi Mode exclusif Erreur audioApr 12, 2025 pm 08:03 PM

Meilleurs correctifs pour l'outil de snipping wasapi Mode exclusif Erreur audioApr 12, 2025 pm 08:03 PML'erreur audio en mode exclusive WASAPI de l'outil de snipping empêche l'enregistrement vidéo. Ce guide Minitool fournit des solutions pour résoudre ce problème. Navigation rapide: Outil de snipping wasapi Mode exclusif Erreur audio - pas d'enregistrement audio Dépannage Snipping

Un guide complet pour que vous puissiez ajouter OneDrive à File ExplorerApr 12, 2025 pm 08:02 PM

Un guide complet pour que vous puissiez ajouter OneDrive à File ExplorerApr 12, 2025 pm 08:02 PMIntégrer OneDrive à Windows File Explorer pour une gestion améliorée des fichiers Besoin d'ajouter OneDrive à votre File Explorer pour un accès plus facile à votre stockage cloud? Ce guide offre une procédure pas à pas étape par étape. OneDrive, un stockage cloud populaire S

La dernière partie de nous, la partie II, a remasterisé le bégaiement? Formes éprouvées iciApr 12, 2025 pm 08:01 PM

La dernière partie de nous, la partie II, a remasterisé le bégaiement? Formes éprouvées iciApr 12, 2025 pm 08:01 PMDépannage du bégaiement dans le dernier des États-Unis Partie II Remastered sur PC De nombreux joueurs ont signalé des problèmes de bégaiement avec la dernière partie de la partie II remasterisée sur PC, malgré des critiques généralement positives. Ce guide propose des solutions pour réparer ces performances

Fichier de sauvegarde de fiction divisé manquant? Maintenant, récupérez-les facilement!Apr 12, 2025 pm 06:03 PM

Fichier de sauvegarde de fiction divisé manquant? Maintenant, récupérez-les facilement!Apr 12, 2025 pm 06:03 PMLorsqu'un jeu est tombé sur une erreur comme un crash, les choses peuvent prendre un tour pour le pire, comme le fichier de sauvegarde de fiction divisé manquant. Dans ce post complet sur Minitool, vous pouvez apprendre à récupérer les progrès du jeu perdu et à réparer la fiction divisée et à ne pas sauver P

Comment corriger l'erreur de l'application Xbox 0x87e00006 dans Windows?Apr 11, 2025 pm 10:01 PM

Comment corriger l'erreur de l'application Xbox 0x87e00006 dans Windows?Apr 11, 2025 pm 10:01 PML'application Xbox sur Windows continue de s'améliorer en tant que centre pour contrôler les titres de passe de jeu, les expériences sociales et les installations de jeux. Cependant, tout ne fait pas un

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Dreamweaver CS6

Outils de développement Web visuel

MantisBT

Mantis est un outil Web de suivi des défauts facile à déployer, conçu pour faciliter le suivi des défauts des produits. Cela nécessite PHP, MySQL et un serveur Web. Découvrez nos services de démonstration et d'hébergement.

DVWA

Damn Vulnerable Web App (DVWA) est une application Web PHP/MySQL très vulnérable. Ses principaux objectifs sont d'aider les professionnels de la sécurité à tester leurs compétences et leurs outils dans un environnement juridique, d'aider les développeurs Web à mieux comprendre le processus de sécurisation des applications Web et d'aider les enseignants/étudiants à enseigner/apprendre dans un environnement de classe. Application Web sécurité. L'objectif de DVWA est de mettre en pratique certaines des vulnérabilités Web les plus courantes via une interface simple et directe, avec différents degrés de difficulté. Veuillez noter que ce logiciel

MinGW - GNU minimaliste pour Windows

Ce projet est en cours de migration vers osdn.net/projects/mingw, vous pouvez continuer à nous suivre là-bas. MinGW : un port Windows natif de GNU Compiler Collection (GCC), des bibliothèques d'importation et des fichiers d'en-tête librement distribuables pour la création d'applications Windows natives ; inclut des extensions du runtime MSVC pour prendre en charge la fonctionnalité C99. Tous les logiciels MinGW peuvent fonctionner sur les plates-formes Windows 64 bits.

Listes Sec

SecLists est le compagnon ultime du testeur de sécurité. Il s'agit d'une collection de différents types de listes fréquemment utilisées lors des évaluations de sécurité, le tout en un seul endroit. SecLists contribue à rendre les tests de sécurité plus efficaces et productifs en fournissant facilement toutes les listes dont un testeur de sécurité pourrait avoir besoin. Les types de listes incluent les noms d'utilisateur, les mots de passe, les URL, les charges utiles floues, les modèles de données sensibles, les shells Web, etc. Le testeur peut simplement extraire ce référentiel sur une nouvelle machine de test et il aura accès à tous les types de listes dont il a besoin.