Microsoft's PHI-4: un modèle de langue puissant sur le visage étreint

Ce guide fournit un didacticiel étape par étape sur l'accès et l'utilisation du modèle de langue avancée de Microsoft, PHI-4, disponible sur la face des câlins. PHI-4 excelle au raisonnement complexe et à la génération de texte de haute qualité, ce qui le rend idéal pour diverses applications. Nous couvrirons tout, de la configuration du compte à la génération de sorties, en mettant en évidence son efficacité pour les environnements limités aux ressources.

Table des matières

- PHI-4: fonctionnalités et capacités clés

- Prérequis pour accéder à PHI-4

- Accéder à PHI-4 via des câlins: un guide pratique

- Étape 1: Création de compte de visage étreint

- Étape 2: Authentification du compte de visage étreint

- Étape 3: Installation des bibliothèques nécessaires

- Étape 4: Chargement du modèle PHI-4

- Étape 5: Préparation de votre invite d'entrée

- Étape 6: Génération de sortie de texte

- Conclusion

- Les questions fréquemment posées

PHI-4: fonctionnalités et capacités clés

PHI-4 est un modèle de langage de pointe avec 14 milliards de paramètres. Son architecture est optimisée pour la mémoire et l'efficacité de calcul, ce qui le rend adapté aux développeurs avec des ressources limitées. Le modèle utilise une architecture de transformateur uniquement du décodeur et une fenêtre de contexte de jeton 16K (étendu à partir de 4K en milieu de formation), permettant des conversations étendues et une génération de texte détaillée. La formation impliquait un ensemble de données massif (environ 10 billions de jetons) comprenant diverses sources. Les caractéristiques de sécurité, y compris l'optimisation de réglage fin supervisée et de préférence, sont intégrées pour assurer une utilisation responsable.

Prérequis

Avant de commencer, assurez-vous d'avoir ce qui suit:

- un compte de visage étreint.

- Python 3,7 ou plus installé.

- les bibliothèques

transformers,torchethuggingface_hub. Installez-les en utilisant:

pip install transformers torch huggingface_hub

Accéder à PHI-4 via le visage étreint

Explorons comment intégrer de manière transparente PHI-4 dans vos projets.

Étape 1: Création d'un compte de visage étreint

Visitez le site Web Hugging Face et inscrivez-vous à un compte gratuit. Cela accorde l'accès aux modèles publics et privés.

Étape 2: Authentification avec le visage étreint

Pour accéder à PHI-4, authentifiez votre compte en utilisant le CLI Face Hugging:

huggingface-cli login

Suivez les instructions à l'écran pour fournir vos informations d'identification.

Étape 3: Installation des bibliothèques requises (déjà couvertes dans les conditions préalables)

Étape 4: Chargement du modèle PHI-4

Utilisez la bibliothèque transformers pour charger le modèle:

import transformers

pipeline = transformers.pipeline(

"text-generation",

model="microsoft/phi-4",

model_kwargs={"torch_dtype": "auto"},

device_map="auto",

)

Étape 5: Préparation de votre entrée

PHI-4 est conçu pour les interactions de style chat. Former votre entrée comme une liste de dictionnaires:

pip install transformers torch huggingface_hub

Étape 6: Génération de sortie

Générer du texte à l'aide du pipeline chargé:

huggingface-cli login

Exemple de sortie:

Conclusion

La disponibilité de PHI-4 en étreignant le visage simplifie l'accès à ses puissantes capacités. Son efficacité et ses fonctionnalités avancées en font un atout précieux pour diverses applications nécessitant une compréhension et une génération sophistiquées du langage.

Questions fréquemment posées

Q1: Qu'est-ce que PHI-4? A: PHI-4 est un modèle de langue de pointe de Microsoft, conçu pour un raisonnement avancé et une génération de texte de haute qualité.

Q2: Quelles sont les exigences du système? a: python 3.7, transformers, torch et huggingface_hub bibliothèques, et des ressources de calcul suffisantes.

Q3: À quelles tâches PHI-4 convient-il? A: Génération de texte, raisonnement complexe, développement du chatbot et applications nécessitant une compréhension avancée du langage.

Q4: Quel format d'entrée utilise-t-il? a: invites de style chat, structurées comme une liste de dictionnaires (rôle et contenu).

Q5: Quelles sont les caractéristiques clés de PHI-4? a: 14 milliards de paramètres, une fenêtre de contexte de jeton 16K, des caractéristiques de sécurité robustes et des performances optimisées pour les environnements limités aux ressources.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

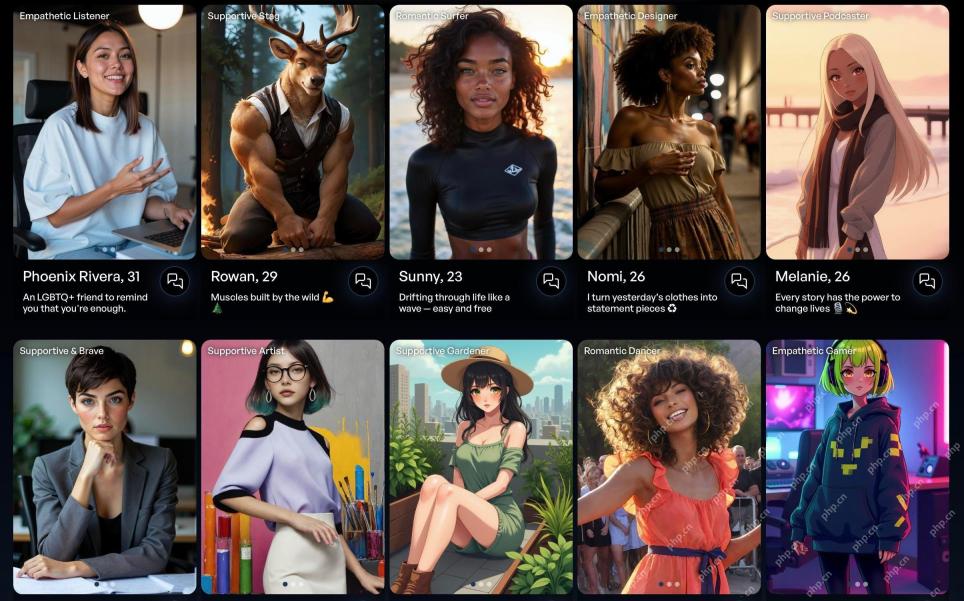

Le nouvel assistant AI de Meta: booster de productivité ou puits de temps?May 01, 2025 am 11:18 AM

Le nouvel assistant AI de Meta: booster de productivité ou puits de temps?May 01, 2025 am 11:18 AMMeta s'est associé à des partenaires tels que NVIDIA, IBM et Dell pour étendre l'intégration de déploiement de niveau d'entreprise de la pile de lama. En termes de sécurité, Meta a lancé de nouveaux outils tels que Llama Guard 4, Llafirewall et Cyberseceval 4, et a lancé le programme Llama Defenders pour améliorer la sécurité de l'IA. En outre, Meta a distribué 1,5 million de dollars de subventions d'impact LLAMA à 10 institutions mondiales, y compris des startups travaillant pour améliorer les services publics, les soins de santé et l'éducation. La nouvelle application Meta Ai propulsée par Llama 4, conçue comme Meta Ai

80% de la génération Zers épouserait une IA: étudieMay 01, 2025 am 11:17 AM

80% de la génération Zers épouserait une IA: étudieMay 01, 2025 am 11:17 AMJoi AI, une entreprise pionnière de l'interaction humaine-AI, a introduit le terme "Ai-Lations" pour décrire ces relations en évolution. Jaime Bronstein, thérapeute relationnelle chez JOI AI, précise que ceux-ci ne sont pas censés remplacer l'homme C humain

L'IA aggrave le problème du bot d'Internet. Cette startup de 2 milliards de dollars est en première ligneMay 01, 2025 am 11:16 AM

L'IA aggrave le problème du bot d'Internet. Cette startup de 2 milliards de dollars est en première ligneMay 01, 2025 am 11:16 AMLes fraudes en ligne et les attaques de bot posent un défi important pour les entreprises. Les détaillants combattent des bots de thésaurisation, les banques de banques se battaient les prises de contrôle et les plateformes de médias sociaux ont du mal avec les imitateurs. La montée de l'IA exacerbe ce problème, rendez-vous

Vendre aux robots: la révolution marketing qui fera ou déferlera votre entrepriseMay 01, 2025 am 11:15 AM

Vendre aux robots: la révolution marketing qui fera ou déferlera votre entrepriseMay 01, 2025 am 11:15 AMLes agents de l'IA sont sur le point de révolutionner le marketing, dépassant potentiellement l'impact des changements technologiques antérieurs. Ces agents, représentant une progression importante de l'IA générative, ne traitent pas seulement des informations comme Chatgpt, mais prennent également Actio

Comment la technologie de la vision par ordinateur transforme les éliminatoires de la NBA officiantMay 01, 2025 am 11:14 AM

Comment la technologie de la vision par ordinateur transforme les éliminatoires de la NBA officiantMay 01, 2025 am 11:14 AML'impact de l'IA sur les décisions cruciales du match NBA 4 Deux matchs pivots du match 4 de la NBA ont présenté le rôle révolutionnaire de l'IA dans la officier. Dans le premier, Nikola Jokic de Denver, à trois points, a conduit à une ruelle de dernière seconde d'Aaron Gordon. Haw de Sony

Comment l'IA accélère l'avenir de la médecine régénérativeMay 01, 2025 am 11:13 AM

Comment l'IA accélère l'avenir de la médecine régénérativeMay 01, 2025 am 11:13 AMTraditionnellement, l'expansion de l'expertise en médecine régénérative a exigé des voyages approfondis, une formation pratique et des années de mentorat. Maintenant, l'IA transforme ce paysage, surmontant les limites géographiques et accélèrent les progrès à travers EN

Les principaux plats à retenir d'Intel Foundry Direct Connect 2025May 01, 2025 am 11:12 AM

Les principaux plats à retenir d'Intel Foundry Direct Connect 2025May 01, 2025 am 11:12 AMIntel travaille à retourner son processus de fabrication à la position principale, tout en essayant d'attirer des clients Fab Semiconductor pour faire des puces à ses Fabs. À cette fin, Intel doit renforcer plus de confiance dans l'industrie, non seulement pour prouver la compétitivité de ses processus, mais aussi pour démontrer que les partenaires peuvent fabriquer des puces dans un flux de travail familier et mature, cohérent et très fiable. Tout ce que j'entends aujourd'hui me fait croire qu'Intel se dirige vers cet objectif. Le discours d'ouverture du nouveau PDG Tan Libai a lancé la journée. Tan Libai est simple et concis. Il décrit plusieurs défis dans les services de fonderie d'Intel et les mesures que les entreprises ont prises pour relever ces défis et planifier un itinéraire réussi pour les services de fonderie d'Intel à l'avenir. Tan Libai a parlé du processus de mise en œuvre du service OEM d'Intel pour rendre les clients davantage

L'IA a mal tourné? Maintenant, il y a une assurance pour celaMay 01, 2025 am 11:11 AM

L'IA a mal tourné? Maintenant, il y a une assurance pour celaMay 01, 2025 am 11:11 AMRépondant aux préoccupations croissantes concernant les risques d'IA, Chaucer Group, une entreprise mondiale de réassurance de spécialité, et l'AI d'Armilla ont uni leurs forces pour introduire un nouveau produit d'assurance responsabilité civile (TPL). Cette politique sauvegarde les entreprises contre

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

VSCode Windows 64 bits Télécharger

Un éditeur IDE gratuit et puissant lancé par Microsoft

Listes Sec

SecLists est le compagnon ultime du testeur de sécurité. Il s'agit d'une collection de différents types de listes fréquemment utilisées lors des évaluations de sécurité, le tout en un seul endroit. SecLists contribue à rendre les tests de sécurité plus efficaces et productifs en fournissant facilement toutes les listes dont un testeur de sécurité pourrait avoir besoin. Les types de listes incluent les noms d'utilisateur, les mots de passe, les URL, les charges utiles floues, les modèles de données sensibles, les shells Web, etc. Le testeur peut simplement extraire ce référentiel sur une nouvelle machine de test et il aura accès à tous les types de listes dont il a besoin.

DVWA

Damn Vulnerable Web App (DVWA) est une application Web PHP/MySQL très vulnérable. Ses principaux objectifs sont d'aider les professionnels de la sécurité à tester leurs compétences et leurs outils dans un environnement juridique, d'aider les développeurs Web à mieux comprendre le processus de sécurisation des applications Web et d'aider les enseignants/étudiants à enseigner/apprendre dans un environnement de classe. Application Web sécurité. L'objectif de DVWA est de mettre en pratique certaines des vulnérabilités Web les plus courantes via une interface simple et directe, avec différents degrés de difficulté. Veuillez noter que ce logiciel

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Navigateur d'examen sécurisé

Safe Exam Browser est un environnement de navigation sécurisé permettant de passer des examens en ligne en toute sécurité. Ce logiciel transforme n'importe quel ordinateur en poste de travail sécurisé. Il contrôle l'accès à n'importe quel utilitaire et empêche les étudiants d'utiliser des ressources non autorisées.