Dans un article précédent, j'ai décrit quatre types de mots de passe que vous ne devriez pas créer, sauf si vous souhaitez que votre compte soit piraté. Compte tenu de la valeur de vos mots de passe, il est important qu’ils soient sécurisés, sans toutefois être trop difficiles à mémoriser. Non seulement les mots de passe protègent votre compte de messagerie, vos comptes de réseaux sociaux et tous les services Web que vous utilisez, mais également de nombreux comptes liés à votre carte de crédit, tels que vos comptes Amazon, eBay et PayPal.

Voici quatre conseils montrant comment créer des mots de passe sécurisés :

Conseil n°1 : la taille compte

Avec les mots de passe, plus c'est gros, mieux c'est. Grâce à la puissance des ordinateurs d’aujourd’hui, un mot de passe à 6 caractères peut être facilement déchiffré en utilisant des techniques de « force brute » (dans lesquelles un ordinateur essaie simplement toutes les combinaisons possibles de caractères) en quelques secondes seulement. Un mot de passe à 8 caractères peut prendre des heures s'il est suffisamment complexe ; 10 caractères prendraient encore plus de temps. Si vous voulez être vraiment en sécurité, optez pour 12 caractères ou plus. Mais assurez-vous également que vos mots de passe ne sont pas du type couramment utilisé, comme ceux répertoriés sur cette page Wikipédia.

Conseil n°2 : La variété est le piment de la vie

Il existe quatre types de caractères que vous pouvez utiliser dans les mots de passe :

- lettres minuscules (a, b, c, etc.)

- lettres majuscules (A, B, C, etc.)

- chiffres (1, 2, 3, etc.)

- « caractères spéciaux », qui incluent la ponctuation (. ; ! etc.) et d'autres caractères (# * & etc.)

Il y a 26 lettres minuscules, 26 lettres majuscules, 10 chiffres et, selon le site Web, jusqu'à quelques dizaines de caractères spéciaux (la plupart des sites ne vous permettent pas d'utiliser certains caractères).

Si vous créez un mot de passe avec 8 chiffres aléatoires (c'est-à-dire des chiffres uniquement), il existe 108 (100 millions) possibilités — allant de 00000000 à 99999999. Si vous utilisez, cependant, 8 chiffres aléatoires lettres minuscules, le nombre passe à 268 (plus de 208 milliards, avec un b). Avec une combinaison de chiffres, de lettres majuscules et minuscules et de caractères spéciaux, le nombre de possibilités pour un mot de passe de 8 caractères généré de manière pseudo-aléatoire peut se chiffrer en milliards.

Combinez cela avec le conseil n°1, en utilisant un mot de passe plus long, et voyez ces chiffres croître plus rapidement que l'univers pendant le Big Bang. Bien entendu, ces chiffres supposent des mots de passe véritablement générés de manière pseudo-aléatoire. Par exemple, si vous deviez choisir un mot de passe de 10 caractères comme Password1!, il ne faudrait pas longtemps pour déchiffrer le mot de passe par force brute. Mais un mot de passe de 10 caractères comme y8E&@.o3Tc – qui est tout aussi long et utilise également des majuscules, des minuscules, des chiffres et des caractères spéciaux – serait beaucoup plus difficile à déchiffrer, car il n'intègre pas de mots ou de modèles prévisibles.

Conseil n°3 : créez des mots de passe uniques

La meilleure façon de créer des mots de passe uniques est de générer des mots de passe pseudo-aléatoires et de les stocker dans votre gestionnaire de mots de passe, mais nous prenons de l'avance ; c'est le conseil n°4.

Supposons que vous deviez trouver un mot de passe que vous devrez saisir souvent, il doit donc être mémorable, mais vous voulez également qu'il soit relativement fort. Voici un moyen simple de créer des mots de passe uniques et mémorables, difficiles à déchiffrer. Vous pouvez utiliser un mot de passe comme celui-ci pour le compte utilisateur de votre iPhone ou de votre Mac, ce qui est très important : si quelqu'un peut accéder à votre téléphone ou à votre ordinateur, il peut accéder à votre courrier électronique, à vos fichiers et à toutes vos informations personnelles.

Pour commencer, essayez de trouver une phrase courte qui sera mémorable pour vous, mais qui ne sera de préférence pas un axiome ou quoi que ce soit dans un document public comme un livre. À titre d’exemple, disons que vous êtes un grand fan de la série télévisée Game of Thrones et que vous pensez que c’est la meilleure de tous les temps (« le GOAT », comme disent les enfants). Vous ne devez pas utiliser gameofthrones ou une variante de celui-ci comme mot de passe, qui pourrait tout à fait plausiblement figurer dans des dictionnaires de piratage de mots de passe (bases de données de mots de passe connus ou probables). Mais votre première pensée pourrait être de créer un mot de passe similaire à celui-ci — veuillez n'utiliser aucun de ces exemples :

gotisthegoat

Cela fait 12 caractères, donc c’est assez long, mais ce sont uniquement des lettres minuscules. Ajoutons quelques lettres majuscules pour le rendre plus complexe, mais pas à des endroits prévisibles (comme la première lettre du mot de passe ou un mot qu'il contient) :

gOtistHegoAt

C'est un peu mieux. Mais maintenant, pimentons le tout avec quelques chiffres. Il faut quand même qu’ils soient faciles à retenir, n’est-ce pas ? Que pensez-vous de ceci :

g0tistH3goAt

Et l'ajout d'un seul caractère spécial rend théoriquement cela beaucoup plus difficile à déchiffrer :

g0tistH3g@At

Si quelque chose comme ça est trop difficile à retenir, vous pouvez le simplifier un peu. Pour le rendre un peu plus mémorable, utilisons simplement une lettre majuscule, un chiffre et un caractère spécial, et ajoutons un 13ème caractère à la fin pour faire bonne mesure :

g0tistHeg@atz

Encore une fois, n'utilisez pas ces exemples de mots de passe spécifiques. Mais si vous avez fait cet exercice par vous-même, vous disposez désormais d'un mot de passe relativement sécurisé tout en étant mémorisable. Selon le site How Secure Is My Password, le dernier exemple ci-dessus prendrait environ 2 millions d'années pour qu'un seul ordinateur soit piraté, mais cela semble discutable. Après tout, la technologie informatique s’accélère, l’IA est utilisée pour déchiffrer les mots de passe et l’informatique quantique se profile à l’horizon. Même en mettant de côté les avancées futures, des technologies relativement peu coûteuses sont aujourd’hui facilement accessibles aux attaquants, comme les clusters de cloud computing. La page Password Haystacks de GRC estime qu’il faudrait jusqu’à 165 ans pour déchiffrer ce mot de passe sur la base de la technologie actuelle, bien loin des 2 millions d’années revendiqués par l’autre site.

Un mot de passe comme le dernier exemple ci-dessus est également suffisamment complexe pour qu'une personne moyenne qui vous regarde le taper (une attaque appelée « épaule surfing ») puisse avoir du mal à comprendre ce que vous tapez, et encore moins à le mémoriser. Un mot de passe comme celui-ci devrait donc être suffisant pour vous connecter à votre ordinateur ou à votre téléphone.

Un inconvénient est que ce mot de passe est difficile à saisir, mais le conseil suivant explique comment contourner ce problème.

Conseil n°4 : utilisez votre trousseau pour stocker les mots de passe ou utilisez un gestionnaire de mots de passe

Même si vous avez mémorisé un mot de passe vraiment sécurisé, vous ne devriez pas le réutiliser pour tous vos sites et services Web. Cela est dû aux attaques de type credential stuffing ; Si la base de données d’un site est violée, les pirates peuvent tenter de réutiliser des combinaisons de nom d’utilisateur et de mot de passe exposées publiquement pour se connecter à d’autres sites. Puisqu’il est peu plausible de mémoriser plusieurs dizaines de mots de passe complexes, vous aurez besoin d’un moyen sécurisé pour stocker tous ces mots de passe uniques. C'est là qu'intervient un gestionnaire de mots de passe.

Si vous utilisez principalement des appareils Apple, vous pouvez utiliser l'application Mots de passe sous macOS et iOS pour stocker les mots de passe. L’application Mots de passe (qui exploite la technologie Trousseau d’Apple) est ce qui « mémorise » les mots de passe lorsque vous les saisissez dans Safari, ainsi que les mots de passe que vous utilisez pour Mail et d’autres programmes. Vous pouvez également utiliser l’un des nombreux gestionnaires de mots de passe disponibles (choisissez-en un qui est réputé et connu, mais pas LastPass). Assurez-vous simplement que le mot de passe principal que vous utilisez pour ce logiciel est aussi fort que l'exemple ci-dessus.

Certains gestionnaires de mots de passe vous offrent la possibilité de choisir des mots de passe « faciles à saisir », ce qui est un avantage appréciable. Ainsi, par exemple, vous pouvez générer quelque chose comme Egad-FIERY6-jesters – qui est à la fois plus long et plus facile à taper sur un iPhone ou un autre clavier numérique que l'exemple g0tistHeg@atz précédent, et ce n'est pas très difficile à mémoriser si vous en avez besoin.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Comment installer macOS Sequoia publique bêtaMay 15, 2025 am 10:39 AM

Comment installer macOS Sequoia publique bêtaMay 15, 2025 am 10:39 AMLe programme MacOS Sequoia Public Beta est désormais disponible, offrant aux utilisateurs Mac une chance précoce d'explorer la nouvelle mise à jour du logiciel MacOS majeur. Cependant, il est important de noter que, comme toutes les versions bêta, MacOS Sequoia Public Beta peut être MOR

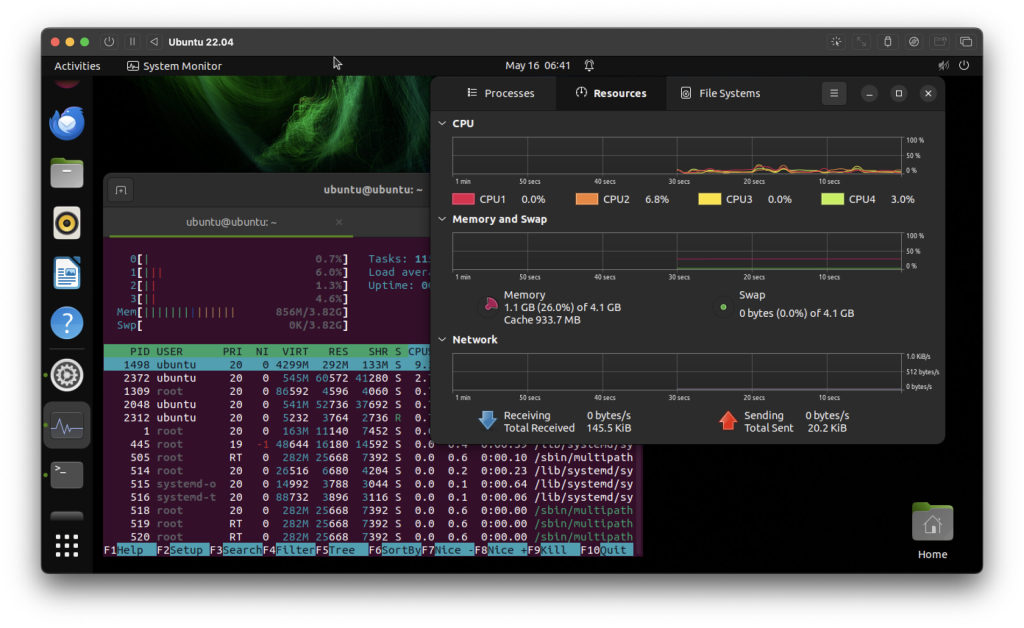

Comment exécuter Ubuntu Linux sur Apple Silicon MacMay 15, 2025 am 10:37 AM

Comment exécuter Ubuntu Linux sur Apple Silicon MacMay 15, 2025 am 10:37 AMVous souhaitez exécuter Ubuntu Linux sur votre Apple Silicon Mac? Il est maintenant plus simple que jamais d'exécuter Ubuntu aux côtés de macOS sans les tracas du partitionnement, du double démarrage ou du risque de système d'exploitation de votre Mac. Grâce à la technologie des machines virtuelles, vous

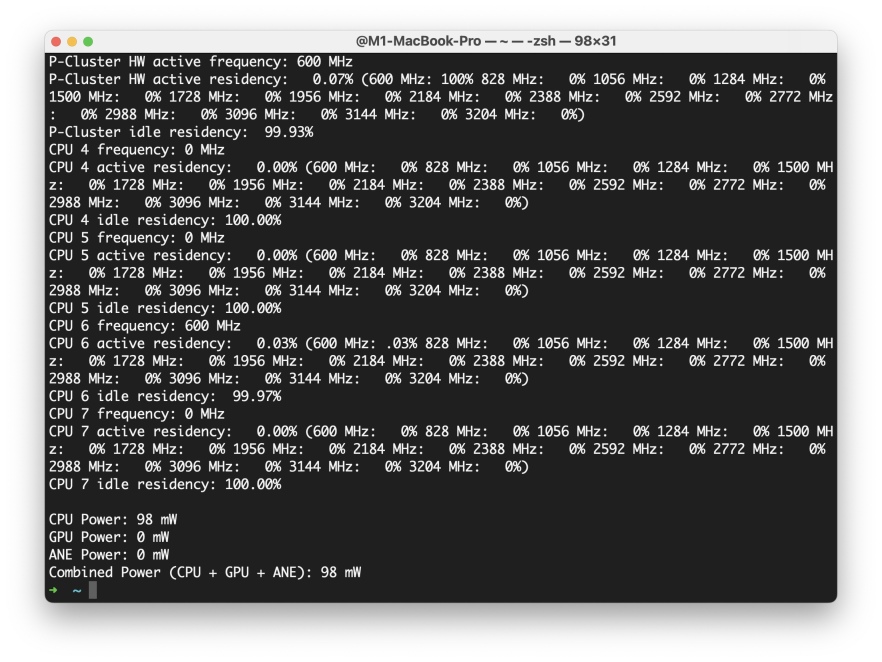

Comment voir l'utilisation individuelle du processeur de base sur Mac avec PowerMetricsMay 15, 2025 am 10:31 AM

Comment voir l'utilisation individuelle du processeur de base sur Mac avec PowerMetricsMay 15, 2025 am 10:31 AMIl existe plusieurs méthodes pour suivre l'utilisation du processeur sur un Mac, avec le moniteur d'activité le plus populaire pour l'interface graphique et le HTOP ou le haut pour les utilisateurs de ligne de commande. Tandis que le moniteur d'activité peut afficher un graphique de base en option et HTOP affiche le noyau CPU

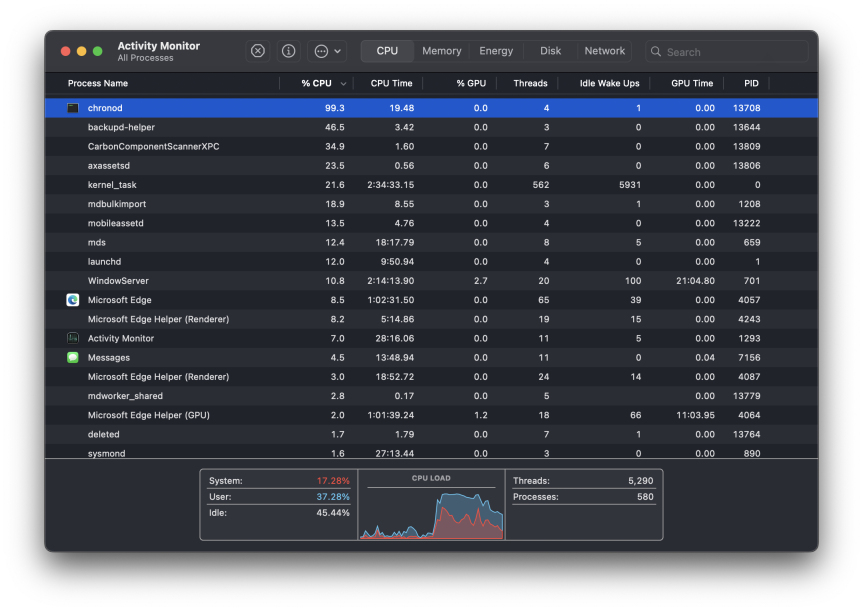

Chronod sur Mac & # 8211; Les demandes d'utilisation et d'accès au réseau élevé sont expliquéesMay 15, 2025 am 10:18 AM

Chronod sur Mac & # 8211; Les demandes d'utilisation et d'accès au réseau élevé sont expliquéesMay 15, 2025 am 10:18 AMCertains utilisateurs de Mac constatent occasionnellement que le processus "Chronod" dans MacOS consomme de nombreuses ressources système ou demande l'accès à une connexion réseau. Parfois, les chronodes sont également marqués par des applications antivirus trop alertes. Bien que de nombreuses personnes ignorent cette situation, il existe également des utilisateurs de Mac curieux qui explorent activement quels processus spécifiques qui consomment beaucoup de ressources sont, ou quelles sont les intentions d'un processus qui nécessite ou nécessite un accès à Internet. Alors, qu'est-ce que Chronod sur Mac? Pourquoi utilise-t-il des ressources élevées de CPU et système? Pourquoi nécessite-t-il un accès réseau? Plongeons-nous dans le processus Chronod pour mieux comprendre sa fonctionnalité. Qu'est-ce que Chronod? Le processus chronod est

Agent de sécurité sur Mac: Qu'est-ce que c'est et que fait-il sur MacBook Air / Pro?May 15, 2025 am 10:11 AM

Agent de sécurité sur Mac: Qu'est-ce que c'est et que fait-il sur MacBook Air / Pro?May 15, 2025 am 10:11 AMQuel est l'agent de sécurité sur MacSecurity Agent sur Mac Fonctions comme un processus de fond responsable de la gestion de l'authentification des utilisateurs, des notifications de sécurité système et des demandes d'autorisations d'application. Il collabore avec le serveur de sécurité de MacOS T

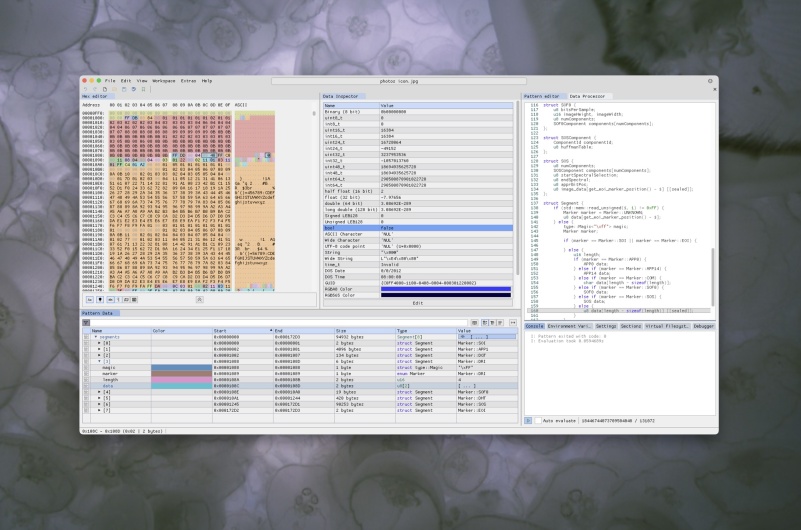

2 des meilleurs éditeurs hexagonaux pour Mac: Imhex & Hex FiendMay 15, 2025 am 10:05 AM

2 des meilleurs éditeurs hexagonaux pour Mac: Imhex & Hex FiendMay 15, 2025 am 10:05 AMLes éditeurs hexagonaux sont des outils logiciels spécialisés conçus pour visualiser et modifier des données hexadécimales ainsi que pour les données binaires brutes dans les fichiers. Ces outils sont indispensables pour les programmeurs, les développeurs et les ingénieurs inverses qui ont besoin d'inspecter, de déboguer et Ana

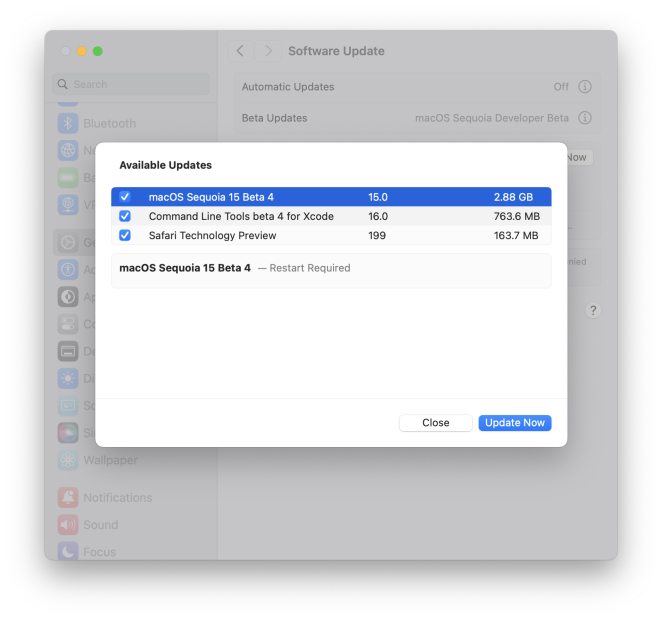

MacOS Sequoia 15 Beta 4 disponible en téléchargementMay 15, 2025 am 09:54 AM

MacOS Sequoia 15 Beta 4 disponible en téléchargementMay 15, 2025 am 09:54 AMApple a dévoilé la quatrième version bêta de MacOS Sequoia 15 pour ceux qui sont engagés dans le programme de test bêta du développeur MacOS Sequoia. En règle générale, la construction correspondante pour les bêta-testeurs publiques, étiquetée comme MacOS Sequoia Public Beta 2, est publiée Shor

FaceTime ne fonctionne pas sur Mac? Voici comment le réparerMay 15, 2025 am 09:49 AM

FaceTime ne fonctionne pas sur Mac? Voici comment le réparerMay 15, 2025 am 09:49 AML'application FaceTime d'Apple est conçue pour connecter les utilisateurs d'Apple de manière transparente, offrant des fonctionnalités telles que la prise en charge à double caméra sur les smartphones pour des expériences de chat vidéo améliorées. Cependant, FaceTime pourrait ne pas fonctionner comme prévu. Cet article D

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Télécharger la version Mac de l'éditeur Atom

L'éditeur open source le plus populaire

SublimeText3 version anglaise

Recommandé : version Win, prend en charge les invites de code !

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

mPDF

mPDF est une bibliothèque PHP qui peut générer des fichiers PDF à partir de HTML encodé en UTF-8. L'auteur original, Ian Back, a écrit mPDF pour générer des fichiers PDF « à la volée » depuis son site Web et gérer différentes langues. Il est plus lent et produit des fichiers plus volumineux lors de l'utilisation de polices Unicode que les scripts originaux comme HTML2FPDF, mais prend en charge les styles CSS, etc. et présente de nombreuses améliorations. Prend en charge presque toutes les langues, y compris RTL (arabe et hébreu) et CJK (chinois, japonais et coréen). Prend en charge les éléments imbriqués au niveau du bloc (tels que P, DIV),

Dreamweaver Mac

Outils de développement Web visuel