web3.0

web3.0 Qu'est-ce que le PoW (Preuve de Travail) ? Comment ça marche ? Quelles blockchains utilisent le mécanisme PoW ?

Qu'est-ce que le PoW (Preuve de Travail) ? Comment ça marche ? Quelles blockchains utilisent le mécanisme PoW ?Qu'est-ce que le PoW (Preuve de Travail) ? Comment ça marche ? Quelles blockchains utilisent le mécanisme PoW ?

Proof of Work (PoW) est un mécanisme de consensus utilisé pour vérifier les transactions dans un réseau blockchain et assurer leur sécurité. Les mineurs s'affrontent pour résoudre des énigmes mathématiques complexes afin d'ajouter de nouveaux blocs à la blockchain. Ce processus nécessite une puissance de calcul et une consommation d'énergie importantes, mais il permet de garantir que le réseau est décentralisé et immuable. Bitcoin et plusieurs autres blockchains bien connues utilisent le mécanisme PoW.

PoW (Preuve de Travail) : La pierre angulaire de la sécurité de la blockchain

PoW (Preuve de Travail) est un Un mécanisme de consensus utilisé pour vérifier les transactions et protéger leur sécurité dans les réseaux blockchain. PoW implique la résolution compétitive de problèmes mathématiques complexes, permettant aux mineurs d’ajouter de nouveaux blocs à la blockchain.

Comment fonctionne PoW

- Les mineurs collectent les transactions en attente : Les mineurs collectent les transactions en attente des utilisateurs du réseau qui n'ont pas encore été vérifiées.

- Créer un bloc : Les mineurs regroupent ces transactions, créant un nouveau bloc et incluant le hachage du bloc précédent pour le lier à la blockchain.

- Ajuster la difficulté : Le réseau blockchain ajuste automatiquement la difficulté des puzzles PoW pour garantir qu'un nouveau bloc est créé environ toutes les 10 minutes.

- Trouver une solution : Les mineurs utilisent du matériel spécialisé (comme les mineurs ASIC) pour résoudre des problèmes mathématiques complexes (c'est-à-dire des nonces) associés au bloc. Le premier mineur à trouver une solution remporte la récompense de bloc.

- Vérification et diffusion : D'autres mineurs vérifient l'exactitude de la solution proposée. Si la vérification réussit, le nouveau bloc est ajouté à la blockchain et des récompenses sont versées au mineur gagnant.

Blockchain utilisant le mécanisme PoW

- Bitcoin (BTC) : Une monnaie numérique décentralisée bien connue et la première blockchain à adopter PoW.

- Ethereum (ETH) : La deuxième plus grande blockchain prenant en charge les contrats intelligents et les applications décentralisées (dApps).

- Litecoin (LTC) : Un fork de Bitcoin conçu pour avoir des vitesses de transaction plus rapides.

- Dogecoin (DOGE) : Un memecoin populaire avec une offre illimitée.

- DASH : Une crypto-monnaie axée sur la confidentialité utilisant la technologie PoW et Masternode.

FAQ

-

Quels sont les avantages du PoW ?

- Sécurité décentralisée : tous les mineurs peuvent participer à la validation des transactions sans s'appuyer sur une autorité centrale.

- Immuable : Une fois ajoutés à la blockchain, les enregistrements de bloc deviennent immuables.

-

Quels sont les inconvénients du PoW ?

- Consommation d'énergie élevée : le minage PoW nécessite beaucoup d'électricité.

- Durée de blocage longue : la création d'un nouveau bloc peut prendre un certain temps.

- Centralisation des pools de minage : les grands pools de minage peuvent avoir trop de puissance de calcul, ce qui constitue une menace pour la sécurité du réseau.

-

Quels facteurs affecteront la rentabilité des mineurs PoW ?

- Coût de l'électricité : le coût de l'électricité consommée par les équipements miniers.

- Efficacité de la machine minière : la puissance de calcul que la machine minière peut obtenir par watt.

- Récompense de bloc : récompense en crypto-monnaie pour chaque nouveau bloc créé.

- Difficulté du bloc : La complexité du puzzle mathématique associé au bloc.

-

Quelle est la différence entre PoW et PoS (Proof of Stake) ?

- PoW : obtenez les droits de vérification en résolvant des énigmes.

- PoS : obtenez des droits de vérification en détenant une crypto-monnaie.

-

À mesure que le minage de cryptomonnaies devient de plus en plus populaire, quelles seront les tendances du secteur au cours des prochaines années ?

- Utilisation des énergies renouvelables : L'exploitation minière se tourne vers les énergies renouvelables pour réduire l'impact environnemental.

- Développement continu des machines minières ASIC : des machines minières ASIC plus puissantes et efficaces continuent d'émerger.

- L'essor du cloud mining : les utilisateurs peuvent accéder à la puissance minière sans acheter leur propre plate-forme minière.

- Consolidation des pools miniers coopératifs : Les grands pools miniers continueront de consolider leur pouvoir.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Lancement du Satellite du projet Amazon KuiperApr 10, 2025 pm 05:36 PM

Lancement du Satellite du projet Amazon KuiperApr 10, 2025 pm 05:36 PMLe lancement du projet d'Amazon Kuiper Satellite a été reporté en raison de conditions météorologiques défavorables. Le retard a probablement été influencé par des facteurs tels que le cisaillement du vent à haute altitude, les menaces de foudre et les vents de surface élevés, qui sont des dangers courants dans l'espace la

Wall Street soutient-il tranquillement Solana? Le pari de 42 millions de dollars dit ouiApr 10, 2025 pm 12:43 PM

Wall Street soutient-il tranquillement Solana? Le pari de 42 millions de dollars dit ouiApr 10, 2025 pm 12:43 PMUn groupe d'anciens dirigeants de Kraken a acquis la société cotée américaine Janover, qui a obtenu 42 millions de dollars de financement de capital-risque pour commencer à construire un trésor de Solana (Sol).

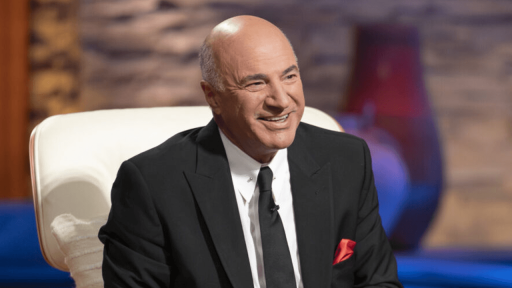

Kevin O'Leary exhorte Trump à imposer un tarif de 400% aux produits chinoisApr 10, 2025 pm 12:35 PM

Kevin O'Leary exhorte Trump à imposer un tarif de 400% aux produits chinoisApr 10, 2025 pm 12:35 PML'homme d'affaires et investisseur canadien Kevin O’Leary a exhorté l'administration Trump à imposer un tarif de 400% aux produits chinois, arguant que le tarif actuel de 104% est insuffisant pour obliger la Chine à respecter les règles commerciales. O’Leary a dit ces déclarations avant t

Les barrages routiers réglementaires s'effondrent alors que le Trésor américain signale un pivot de balayage vers la blockchain, les stablecoins et les actifs numériquesApr 10, 2025 pm 12:27 PM

Les barrages routiers réglementaires s'effondrent alors que le Trésor américain signale un pivot de balayage vers la blockchain, les stablecoins et les actifs numériquesApr 10, 2025 pm 12:27 PMLe secrétaire aux États-Unis du Trésor, Scott Bessent, a présenté un large programme de réforme financière au sommet de la Bankers Association le 9 avril, s'engageant à supprimer les obstacles réglementaires

La Chine et la Russie ont commencé à régler des accords commerciaux en utilisant le bitcoinApr 10, 2025 pm 12:19 PM

La Chine et la Russie ont commencé à régler des accords commerciaux en utilisant le bitcoinApr 10, 2025 pm 12:19 PMSelon un rapport de Vaneck, la Chine et la Russie ont commencé à établir des accords commerciaux en utilisant Bitcoin.

Le fondateur de Skybridge Capital avertit que la Chine prépare des représailles économiques féroces alors que les États-Unis giflent des tarifs de 125% sur les produits chinois, signalant des chocs de monnaie, des relances massives et de la guerre financière.Apr 10, 2025 pm 12:03 PM

Le fondateur de Skybridge Capital avertit que la Chine prépare des représailles économiques féroces alors que les États-Unis giflent des tarifs de 125% sur les produits chinois, signalant des chocs de monnaie, des relances massives et de la guerre financière.Apr 10, 2025 pm 12:03 PMUCCI décrit les prévisions de 5 points sur les prochains mouvements de la Chine au milieu des tensions commerciales croissantes

Ethereum (ETH) sous-performe Bitcoin (BTC)Apr 10, 2025 pm 12:01 PM

Ethereum (ETH) sous-performe Bitcoin (BTC)Apr 10, 2025 pm 12:01 PMBitcoin sous-performé sur 85% de tous les jours de négociation depuis son lancement en 2015. Le ratio ETH / BTC, qui suit la valeur de l'éther par rapport au bitcoin, est tombé à un plus bas de cinq ans de 0,018

L'annonce tarifaire du président Trump a envoyé un bitcoin en baisse de 5,4%Apr 10, 2025 am 11:53 AM

L'annonce tarifaire du président Trump a envoyé un bitcoin en baisse de 5,4%Apr 10, 2025 am 11:53 AMDans le monde des crypto-monnaies, peu d'événements peuvent faire bouger les choses comme de grandes décisions gouvernementales. L'annonce du tarif récent du président Trump a fait exactement cela

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

mPDF

mPDF est une bibliothèque PHP qui peut générer des fichiers PDF à partir de HTML encodé en UTF-8. L'auteur original, Ian Back, a écrit mPDF pour générer des fichiers PDF « à la volée » depuis son site Web et gérer différentes langues. Il est plus lent et produit des fichiers plus volumineux lors de l'utilisation de polices Unicode que les scripts originaux comme HTML2FPDF, mais prend en charge les styles CSS, etc. et présente de nombreuses améliorations. Prend en charge presque toutes les langues, y compris RTL (arabe et hébreu) et CJK (chinois, japonais et coréen). Prend en charge les éléments imbriqués au niveau du bloc (tels que P, DIV),

SublimeText3 Linux nouvelle version

Dernière version de SublimeText3 Linux

Dreamweaver Mac

Outils de développement Web visuel

SublimeText3 version anglaise

Recommandé : version Win, prend en charge les invites de code !

DVWA

Damn Vulnerable Web App (DVWA) est une application Web PHP/MySQL très vulnérable. Ses principaux objectifs sont d'aider les professionnels de la sécurité à tester leurs compétences et leurs outils dans un environnement juridique, d'aider les développeurs Web à mieux comprendre le processus de sécurisation des applications Web et d'aider les enseignants/étudiants à enseigner/apprendre dans un environnement de classe. Application Web sécurité. L'objectif de DVWA est de mettre en pratique certaines des vulnérabilités Web les plus courantes via une interface simple et directe, avec différents degrés de difficulté. Veuillez noter que ce logiciel