Cet article fournit un guide pour supprimer en toute sécurité Magisk et restaurer les appareils Android dans leur état d'origine. Il discute des risques potentiels associés au déracinement, tels que la perte de données, les boucles de démarrage et l'annulation de la garantie, et propose le plus efficace

Comment supprimer Magisk et restaurer Android à son état d'origine ?

Pour supprimer Magisk et restaurer votre appareil Android à son état d'origine, suivez ces étapes :

- Désinstallez Magisk Manager : Ouvrez l'application Magisk Manager et appuyez sur le bouton "Désinstaller". Confirmez le processus de désinstallation.

- Redémarrez en mode de récupération : Éteignez votre appareil, puis appuyez et maintenez la combinaison de touches appropriée (généralement réduire le volume ou augmenter le volume) pour accéder au mode de récupération.

- Récupération de stock Flash : Utilisez les boutons de volume pour accéder à l'option « Avancé » ou « Installer à partir d'ADB » en mode de récupération. Sélectionnez « Appliquer la mise à jour depuis ADB » ou « Installer depuis USB ».

- Connectez-vous à ADB : Connectez votre appareil à votre ordinateur à l'aide d'un câble USB et activez le débogage USB. Ouvrez une invite de commande ou une fenêtre de terminal sur votre ordinateur et tapez « périphériques adb » pour vérifier la connexion.

- Flash Stock Firmware : Si vous avez téléchargé le micrologiciel d'origine de votre appareil, accédez à le dossier contenant les fichiers du firmware sur votre ordinateur. Tapez la commande suivante dans l'invite de commande/le terminal : "adb sideload [Stock firmware file name].zip"

- Attendez l'installation : Autorisez le processus d'installation à se terminer. Une fois le flash terminé, votre appareil redémarrera pour revenir à son état d'origine.

Quels sont les risques potentiels liés au dérootage d'Android à l'aide de Magisk ?

Déracinage d'Android à l'aide de Magisk ne présente généralement pas de risques significatifs, mais il y a quelques problèmes potentiels à considérer :

- Perte de données : Si vous n'avez pas sauvegardé vos données avant de procéder au déracinement, vous risquez de perdre fichiers et applications importants.

- Bootloop : Dans de rares cas, un dérootage incorrect peut entraîner le démarrage de votre appareil dans une boucle sans fin ou devenir inutilisable.

- Annulation de la garantie : Le dérootage à l'aide de Magisk peut annuler la garantie de votre appareil, il est donc recommandé de vérifier auprès du fabricant avant de continuer.

Quelle est la méthode la plus efficace pour dérooter Android avec Magisk ?

La méthode la plus efficace pour dérooter Android avec Magisk consiste à suivre les étapes suivantes :

- Désinstaller Magisk Manager : Ouvrez l'application Magisk Manager sur votre appareil rooté et appuyez sur le bouton "Désinstaller". Confirmez le processus de désinstallation.

- Redémarrez en mode de récupération : Éteignez votre appareil, puis appuyez et maintenez la combinaison de touches appropriée (généralement réduire le volume ou augmenter le volume) pour accéder au mode de récupération.

- Récupération de stock Flash : Utilisez les boutons de volume pour accéder à l'option « Avancé » ou « Installer à partir d'ADB » en mode de récupération. Sélectionnez « Appliquer la mise à jour depuis ADB » ou « Installer depuis USB ».

- Installer le micrologiciel d'origine : Suivez les étapes décrites dans la section précédente pour flasher le micrologiciel d'origine de votre appareil et le restaurer sur son état d'origine.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Google peut ignorer la mise à jour Android 15 pour votre téléviseurApr 28, 2025 pm 09:01 PM

Google peut ignorer la mise à jour Android 15 pour votre téléviseurApr 28, 2025 pm 09:01 PMGoogle peut sauter Android 15 pour la télévision, sautant directement sur Android 16 Alors que de nombreux téléphones Android se sont mis à jour vers Android 15, la situation est différente pour les téléviseurs Android. Il est de plus en plus probable que Google contournera Android 15 entièrement pour Google TV et et et

Cuisinez vos propres autocollants emoji personnalisés avec GBoard pour Android Apr 28, 2025 am 09:17 AM

Cuisinez vos propres autocollants emoji personnalisés avec GBoard pour Android Apr 28, 2025 am 09:17 AMDéverrouillez le plaisir d'Emoji Kitchen: Créez des autocollants personnalisés avec GBOARD sur Android! Les emoji et les autocollants ajoutent de la personnalité à vos messages, et les utilisateurs d'Android avec GBoard ont une arme secrète: Emoji Kitchen. Cette fonctionnalité vous permet de combiner deux emojis pour créer

Comment copier le texte de n'importe où sur votre téléphone - même si l'application bloque la sélection du texte Apr 28, 2025 am 09:12 AM

Comment copier le texte de n'importe où sur votre téléphone - même si l'application bloque la sélection du texte Apr 28, 2025 am 09:12 AMContourner les restrictions de l'application: copier sans effort le texte et les images de n'importe quelle application Android La copie du texte à partir de diverses sources sur votre appareil Android est généralement simple, mais certaines applications bloquent la sélection de texte. Cela oblige les utilisateurs à recourir à des captures d'écran ou

Le nouveau mode de protection d'Android 16 protégera contre les mauvais appareils USBApr 28, 2025 am 03:01 AM

Le nouveau mode de protection d'Android 16 protégera contre les mauvais appareils USBApr 28, 2025 am 03:01 AMAndroid 16 améliore la sécurité avec la «protection avancée des données» pour les connexions USB. Cette nouvelle fonctionnalité empêche l'accès USB pendant que le téléphone est verrouillé, réduisant considérablement la vulnérabilité des données. Cette approche proactive souligne la commi de Google

Les problèmes de notification Google Pixel ne cessent de s'aggraverApr 28, 2025 am 12:53 AM

Les problèmes de notification Google Pixel ne cessent de s'aggraverApr 28, 2025 am 12:53 AMLes retards et les échecs de notification de Google Pixel affligent les utilisateurs, perturbant la communication en temps opportun. La mise à jour d'avril, loin de résoudre le problème, semble avoir exacerbé le problème, laissant beaucoup frustré. De nombreux utilisateurs de pixels signalent une signification

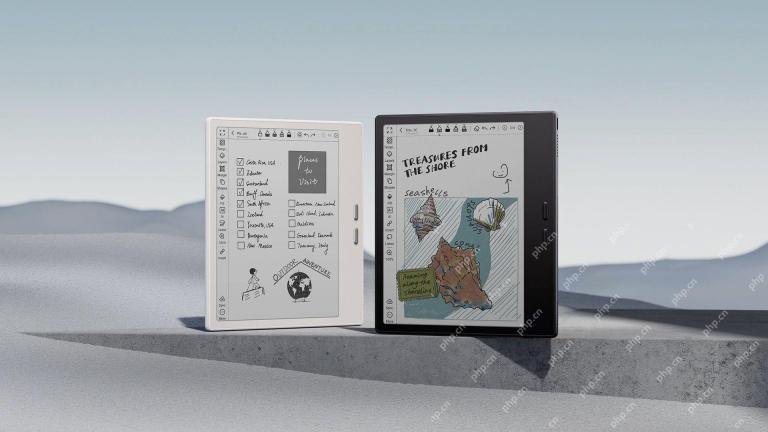

BOOX présente une paire d'éreintes de 7 pouces abordablesApr 27, 2025 pm 09:02 PM

BOOX présente une paire d'éreintes de 7 pouces abordablesApr 27, 2025 pm 09:02 PMOnyx BOOX sort de nouveaux e-liseurs de 7 pouces: BOOX GO 7 et BOOX GO COLOR 7 GEN II. Les deux produits sont au prix de 250 $ et 280 $, respectivement, et sont tous deux le premier BOOX E-lise de 7 pouces pour prendre en charge l'entrée du stylet. Le BOOX GO 7 est un puissant e-lise Android équipé d'un écran d'encre électronique CARTA 1300 300ppi, d'un système d'exploitation Android 13, de haut-parleurs intégrés (et de support Bluetooth) et d'une conception asymétrique avec des boutons de virage de page. Il s'agit essentiellement d'une version en noir et blanc de la première génération GO Color 7, avec des mises à niveau supplémentaires de prise en charge du stylet et du système d'exploitation. Connexe ##### i

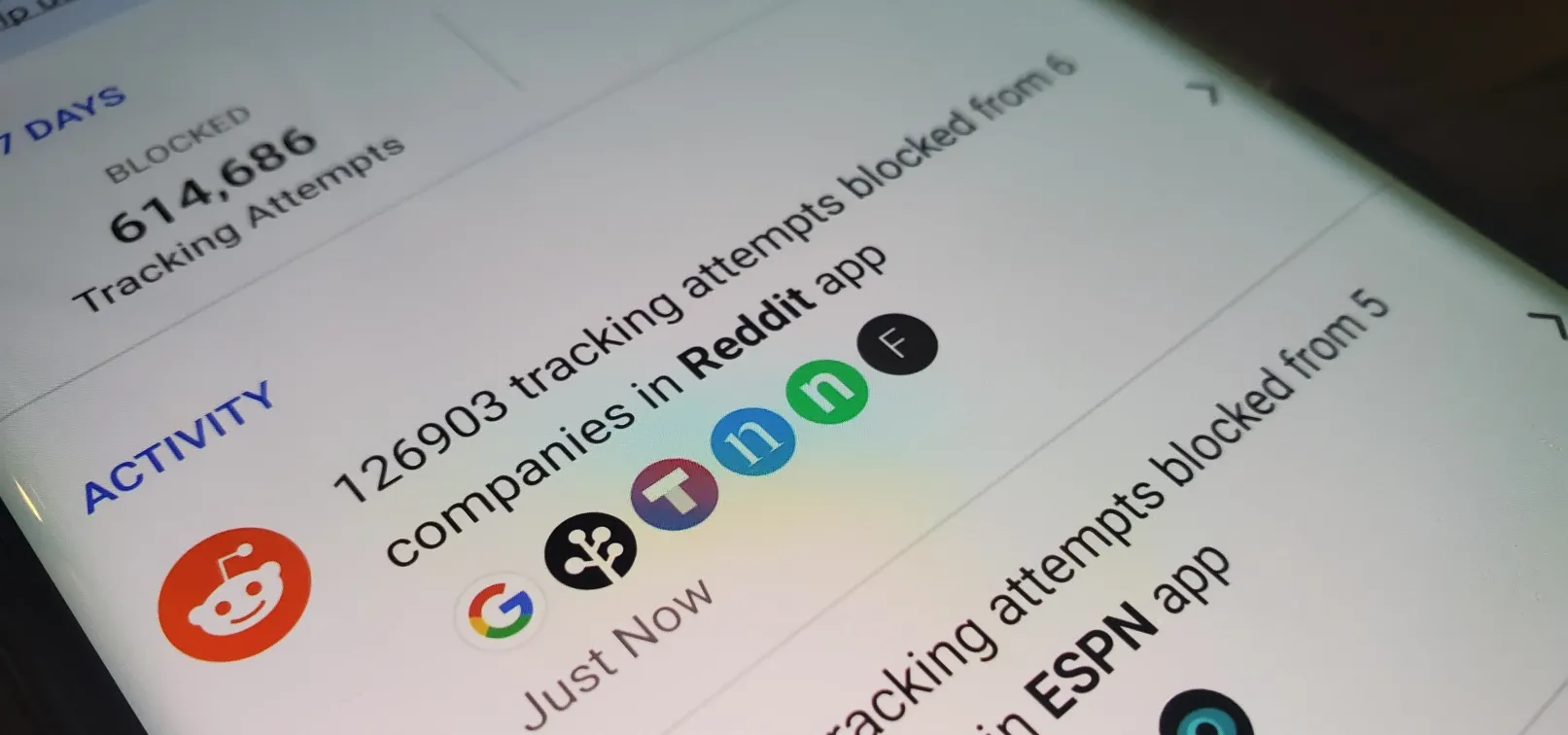

Bloquez des trackers tiers dans les applications Android en espérant votre activité et en vendant vos données Apr 27, 2025 am 09:14 AM

Bloquez des trackers tiers dans les applications Android en espérant votre activité et en vendant vos données Apr 27, 2025 am 09:14 AMDuckDuckgo lance la version bêta de la protection de suivi des applications pour vous aider à empêcher les applications de suivre votre activité. Cette fonctionnalité utilise le protocole de connexion VPN local d'Android pour surveiller l'activité du réseau et intercepter lorsque l'application essaie d'envoyer des données à des services tiers. Alors qu'Apple a implémenté les applications de suivi de la transparence (ATT) dans iOS 14.5, Google n'a pas implémenté son bac à sable de confidentialité, annoncé plus tôt cette année, qui comprendra une protection de suivi d'applications similaire. Par conséquent, les applications tierces comme DuckDuckgo sont particulièrement importantes. Installer ou mettre à jour DuckDuckgo Si vous n'avez pas installé D

Comment vérifier votre niveau de correctif de sécurité Android pour voir si vous êtes protégé contre les dernières vulnérabilités Apr 27, 2025 am 09:04 AM

Comment vérifier votre niveau de correctif de sécurité Android pour voir si vous êtes protégé contre les dernières vulnérabilités Apr 27, 2025 am 09:04 AMDe nombreuses vulnérabilités potentielles se trouvent dans le système Android chaque mois, et Android ne fait pas exception. Le problème est que de nombreux appareils Android n'ont pas de mises à jour opportunes - mais maintenant de nombreux appareils obtiennent des correctifs de sécurité mensuels réguliers qui peuvent au moins compenser ces vulnérabilités. Si vous voulez vous protéger contre les derniers hacks dangereux, vous devez installer le dernier niveau de correctif de sécurité. Google publie ces correctifs et un rapport sur les modifications chaque mois, mais ils ne peuvent garantir que les mises à jour seront envoyées à leurs propres appareils de pixels. Avec tous les autres téléphones, vous ne pouvez pas recevoir de correctifs de sécurité en temps opportun, mais il y a au moins une façon de vérifier. Sautez à la description: Samsung | Google / Android natif | OnePlus | LG Vérifiez vous

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Version crackée d'EditPlus en chinois

Petite taille, coloration syntaxique, ne prend pas en charge la fonction d'invite de code

SublimeText3 version anglaise

Recommandé : version Win, prend en charge les invites de code !

Dreamweaver Mac

Outils de développement Web visuel

Version Mac de WebStorm

Outils de développement JavaScript utiles

Listes Sec

SecLists est le compagnon ultime du testeur de sécurité. Il s'agit d'une collection de différents types de listes fréquemment utilisées lors des évaluations de sécurité, le tout en un seul endroit. SecLists contribue à rendre les tests de sécurité plus efficaces et productifs en fournissant facilement toutes les listes dont un testeur de sécurité pourrait avoir besoin. Les types de listes incluent les noms d'utilisateur, les mots de passe, les URL, les charges utiles floues, les modèles de données sensibles, les shells Web, etc. Le testeur peut simplement extraire ce référentiel sur une nouvelle machine de test et il aura accès à tous les types de listes dont il a besoin.