Backend Development

Backend Development Python Tutorial

Python Tutorial Detailed explanation of the principles of implementing JSON Web Tokens

Detailed explanation of the principles of implementing JSON Web Tokens本文主要介绍了JSON Web Tokens的实现原理。具有很好的参考价值,下面跟着小编一起来看下吧

前言

最近在做一个Python项目的改造,将python项目重构为Java项目,过程中遇到了这个知识点,觉得这个蛮实用的,所以下班后回来趁热打铁写下这篇总结,希望后面的人能够有所借鉴,少走弯路。

一、优势简介

JSON Web Tokens简称jwt,是rest接口的一种安全策略。本身有很多的优势:

解决跨域问题:这种基于Token的访问策略可以克服cookies的跨域问题。

服务端无状态可以横向扩展,Token可完成认证,无需存储Session。

系统解耦,Token携带所有的用户信息,无需绑定一个特定的认证方案,只需要知道加密的方法和密钥就可以进行加密解密,有利于解耦。

防止跨站点脚本攻击,没有cookie技术,无需考虑跨站请求的安全问题。

二、原理简介

JSON Web Tokens的格式组成,jwt是一段被base64编码过的字符序列,用点号分隔,一共由三部分组成,头部header,消息体playload和签名sign。

1.jwt的头部Header是json格式:

{

"typ":"JWT",

"alg":"HS256",

"exp":1491066992916

}其中typ是type的简写,代表该类型是JWT类型,加密方式声明是HS256,exp代表当前时间.

2.jwt的消息体Playload

{

"userid":"123456",

"iss":"companyName"

}消息体的具体字段可根据业务需要自行定义和添加,只需在解密的时候注意拿字段的key值获取value。

3.签名sign的生成

最后是签名,签名的生成是把header和playload分别使用base64url编码,接着用'.‘把两个编码后的字符串连接起来,再把这拼接起来的字符串配合密钥进行HMAC SHA-256算法加密,最后再次base64编码下,这就拿到了签名sign. 最后把header和playload和sign用'.‘ 连接起来就生成了整个JWT。

三、校验简介

整个jwt的结构是由header.playload.sign连接组成,只有sign是用密钥加密的,而所有的信息都在header和playload中可以直接获取,sign的作用只是校验header和playload的信息是否被篡改过,所以jwt不能保护数据,但以上的特性可以很好的应用在权限认证上。

1.加密

比如要加密验证的是userid字段,首先按前面的格式组装json消息头header和消息体playload,按header.playload组成字符串,再根据密钥和HS256加密header.playload得到sign签名,最后得到jwtToken为header.playload.sign,在http请求中的url带上参数想后端服务请求认证。

2. 解密

后端服务校验jwtToken是否有权访问接口服务,进行解密认证,如校验访问者的userid,首先

用将字符串按.号切分三段字符串,分别得到header和playload和sign。然后将header.playload拼装用密钥和HAMC SHA-256算法进行加密然后得到新的字符串和sign进行比对,如果一样就代表数据没有被篡改,然后从头部取出exp对存活期进行判断,如果超过了存活期就返回空字符串,如果在存活期内返回userid的值。

四、代码示例

1.python代码的加密解密

#!/usr/bin/env python

# coding: utf-8

from itsdangerous import BadTimeSignature, SignatureExpired

from itsdangerous import TimedJSONWebSignatureSerializer as Serializer

APP_SECRET_KEY="secret"

MAX_TOKEN_AGE=1800

token_generator = Serializer(APP_SECRET_KEY, expires_in=MAX_TOKEN_AGE)

def generate_auth_token(userid):

access_token = token_generator.dumps({"userid":userid})

return access_token

def verify_token(token):

try:

user_auth = token_generator.loads(token)

print type(token_generator)

except SignatureExpired as e:

raise e

except BadTimeSignature as e:

raise e

return user_auth2. java代码的加密解密

package api.test.util;

import java.io.UnsupportedEncodingException;

import java.security.InvalidKeyException;

import java.security.NoSuchAlgorithmException;

import javax.crypto.Mac;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

import org.apache.commons.codec.binary.Base64;

import org.springframework.beans.factory.annotation.Value;

import org.springframework.stereotype.Component;

import lombok.extern.slf4j.Slf4j;

import net.sf.json.JSONObject;

/**

* jwt加解密实现

*

* @author zhengsc

*/

@Slf4j

public class TokenUtil {

private String ISSUER = "companyName"; // 机构

private String APP_SECRET_KEY = "secret"; // 密钥

private long MAX_TOKEN_AGE = 1800; // 存活期

/**

* 生成userId的accessToken

*

* @param userid

* @return

*/

public String generateAccessToken(String userid) {

JSONObject claims = new JSONObject();

claims.put("iss", ISSUER);

claims.put("userid", userid);

String accessToken = sign(claims, APP_SECRET_KEY);

return accessToken;

}

/**

* 解密程序返回userid

*

* @param token

* @return

*/

public String verifyToken(String token) {

String userid = "";

try {

String[] splitStr = token.split("\\.");

String headerAndClaimsStr = splitStr[0] + "." +splitStr[1];

String veryStr = signHmac256(headerAndClaimsStr, APP_SECRET_KEY);

// 校验数据是否被篡改

if (veryStr.equals(splitStr[2])) {

String header = new String(Base64.decodeBase64(splitStr[0]),"UTF-8");

JSONObject head = JSONObject.fromObject(header);

long expire = head.getLong("exp") * 1000L;

long currentTime = System.currentTimeMillis();

if (currentTime <= expire){ // 验证accessToken的有效期

String claims = new String(Base64.decodeBase64(splitStr[1]),"UTF-8");

JSONObject claim = JSONObject.fromObject(claims);

userid = (String) claim.get("userid");

}

}

} catch (UnsupportedEncodingException e) {

log.error(e.getMessage(), e);

}

return userid;

}

/**

* 组装加密结果jwt返回

*

* @param claims

* @param appSecretKey

* @return

*/

private String sign(JSONObject claims, String appSecretKey) {

String headerAndClaimsStr = getHeaderAndClaimsStr(claims);

String signed256 = signHmac256(headerAndClaimsStr, appSecretKey);

return headerAndClaimsStr + "." + signed256;

}

/**

* 拼接请求头和声明

*

* @param claims

* @return

*/

private String getHeaderAndClaimsStr(JSONObject claims) {

JSONObject header = new JSONObject();

header.put("alg", "HS256");

header.put("typ", "JWT");

header.put("exp", System.currentTimeMillis() + MAX_TOKEN_AGE * 1000L);

String headerStr = header.toString();

String claimsStr = claims.toString();

String headerAndClaimsStr = Base64.encodeBase64URLSafeString(headerStr.getBytes()) + "."

+ Base64.encodeBase64URLSafeString(claimsStr.getBytes());

return headerAndClaimsStr;

}

/**

* 将headerAndClaimsStr用SHA1加密获取sign

*

* @param headerAndClaimsStr

* @param appSecretKey

* @return

*/

private String signHmac256(String headerAndClaimsStr, String appSecretKey) {

SecretKey key = new SecretKeySpec(appSecretKey.getBytes(), "HmacSHA256");

String result = null;

try {

Mac mac;

mac = Mac.getInstance(key.getAlgorithm());

mac.init(key);

result = Base64.encodeBase64URLSafeString(mac.doFinal(headerAndClaimsStr.getBytes()));

} catch (NoSuchAlgorithmException | InvalidKeyException e) {

log.error(e.getMessage(), e);

}

return result;

}

}The above is the detailed content of Detailed explanation of the principles of implementing JSON Web Tokens. For more information, please follow other related articles on the PHP Chinese website!

VUE3怎么使用JSON编辑器May 12, 2023 pm 05:34 PM

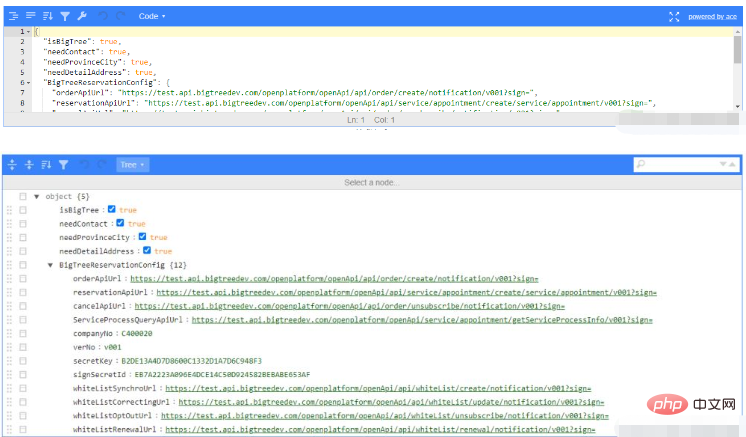

VUE3怎么使用JSON编辑器May 12, 2023 pm 05:34 PM1、先看看效果图,可以自行选择展示效果2、这是我在vue3项目中使用的JSON编辑器,首先引入第三方插件npminstalljson-editor-vue3yarnaddjson-editor-vue33、引入到项目中//导入模块importJsonEditorVuefrom'json-editor-vue3'//注册组件components:{JsonEditorVue},4、一般后端返回的是会将JSON转为String形式我们传给后端也是通过这种形式,就可以通

SpringBoot之Json的序列化和反序列化问题怎么解决May 12, 2023 pm 04:07 PM

SpringBoot之Json的序列化和反序列化问题怎么解决May 12, 2023 pm 04:07 PM控制json序列化/反序列化1.@JsonIgnoreProperties的用法@JsonIgnoreProperties(value={"prop1","prop2"})用来修饰Pojo类,在序列化和反序列化的时候忽略指定的属性,可以忽略一个或多个属性.@JsonIgnoreProperties(ignoreUnknown=true)用来修饰Pojo类,在反序列化的时候忽略那些无法被设置的属性,包括无法在构造子设置和没有对应的setter方法.2.@Js

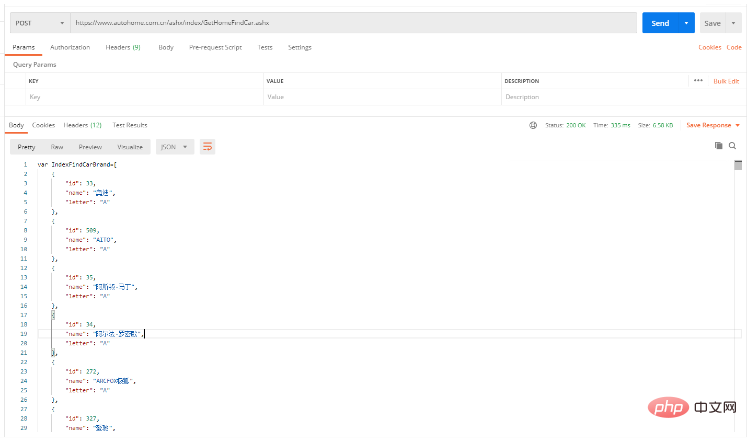

Java怎么调用接口获取json数据解析后保存到数据库May 14, 2023 am 10:58 AM

Java怎么调用接口获取json数据解析后保存到数据库May 14, 2023 am 10:58 AMJava调用接口获取json数据保存到数据库1.在yml文件中配置自己定义的接口URL//自己定义的JSON接口URLblacklist_data_url:接口URL2.在Controller中添加请求方法和路径/***@Title:查询*@Description:查询车辆的记录*@Author:半度纳*@Date:2022/9/2717:33*/@GetMapping("/Blacklist")publicvoidselectBlacklist(){booleana=imB

深入解析JWT(JSON Web Token)的原理及用法Jan 10, 2023 am 10:55 AM

深入解析JWT(JSON Web Token)的原理及用法Jan 10, 2023 am 10:55 AM本篇文章给大家带来了关于JWT的相关知识,其中主要介绍了什么是JWT?JWT的原理以及用法是什么?感兴趣的朋友,下面一起来看一下吧,希望对大家有帮助。

php输出json无法解析的原因和解决方法【总结】Mar 23, 2023 pm 04:35 PM

php输出json无法解析的原因和解决方法【总结】Mar 23, 2023 pm 04:35 PMPHP作为一种常见的编程语言,在web开发中使用广泛,其与前端交互的方式也多种多样。其中,输出Json数据是一种常见的交互方式,但有时候会碰到Json无法解析的问题。为什么会出现无法解析的情况呢?下面列举了几个可能的原因。

java怎么校验json的格式是否符合要求May 15, 2023 pm 04:01 PM

java怎么校验json的格式是否符合要求May 15, 2023 pm 04:01 PMJSONSchemaJSONSchema是用于验证JSON数据结构的强大工具,Schema可以理解为模式或者规则。JsonSchema定义了一套词汇和规则,这套词汇和规则用来定义Json元数据,且元数据也是通过Json数据形式表达的。Json元数据定义了Json数据需要满足的规范,规范包括成员、结构、类型、约束等。JSONSchema就是json的格式描述、定义、模板,有了他就可以生成任何符合要求的json数据json-schema-validator在java中,对json数据格式的校验,使用

php如何将xml转为json格式?3种方法分享Mar 22, 2023 am 10:38 AM

php如何将xml转为json格式?3种方法分享Mar 22, 2023 am 10:38 AM当我们处理数据时经常会遇到将XML格式转换为JSON格式的需求。PHP有许多内置函数可以帮助我们执行这个操作。在本文中,我们将讨论将XML格式转换为JSON格式的不同方法。

SpringBoot怎么返回Json数据格式May 19, 2023 pm 11:49 PM

SpringBoot怎么返回Json数据格式May 19, 2023 pm 11:49 PM一、@RestController注解在SpringBoot中的Controller中使用@RestController注解即可返回JSON格式的数据。@RestController注解包含了@Controller和@ResponseBody注解。@ResponseBody注解是将返回的数据结构转换为JSON格式。@Target({ElementType.TYPE})@Retention(RetentionPolicy.RUNTIME)@Documented@Controller@Respons

Hot AI Tools

Undresser.AI Undress

AI-powered app for creating realistic nude photos

AI Clothes Remover

Online AI tool for removing clothes from photos.

Undress AI Tool

Undress images for free

Clothoff.io

AI clothes remover

AI Hentai Generator

Generate AI Hentai for free.

Hot Article

Hot Tools

Safe Exam Browser

Safe Exam Browser is a secure browser environment for taking online exams securely. This software turns any computer into a secure workstation. It controls access to any utility and prevents students from using unauthorized resources.

ZendStudio 13.5.1 Mac

Powerful PHP integrated development environment

SublimeText3 English version

Recommended: Win version, supports code prompts!

Zend Studio 13.0.1

Powerful PHP integrated development environment

Dreamweaver CS6

Visual web development tools