Vitaliks neuer Artikel: Wenn morgen ein Quantenangriff kommt, wie wird Ethereum das Problem lösen?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2024-03-10 16:04:151082Durchsuche

Originalautor: Vitalik Buterin

Übersetzer: Azuma, Odaily Planet Daily

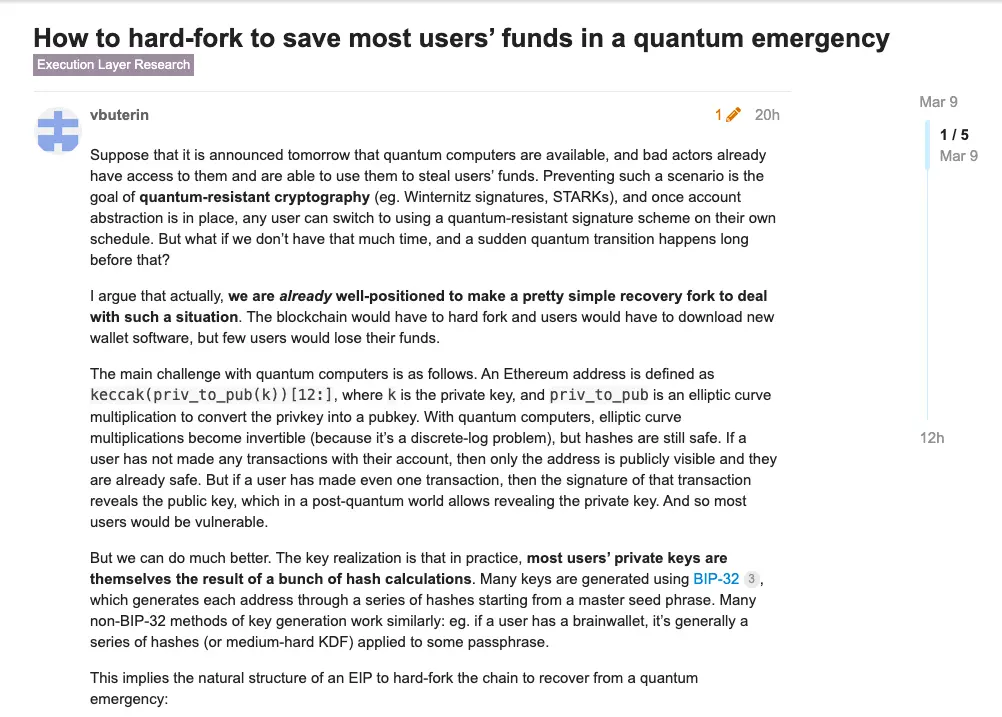

Am 9. März veröffentlichte Vitalik Buterin, der Mitbegründer von Ethereum, im Ethereum Research Forum einen kurzen Artikel mit dem Titel „Coping with Sudden Events“ Quantenangriff: Schutz der Benutzergelder durch Hard Forks.

In dem Artikel geht Vitalik darauf ein, wie Ethereum den Verlust von Benutzergeldern im Falle eines Quantenangriffs minimieren kann, und erörtert die Programmänderungen in Notsituationen, um mit Quantenbedrohungen umzugehen und so sicherzustellen, dass das System wiederhergestellt werden kann normale Operation.

Das Folgende ist der vollständige Text von Vitalik, zusammengestellt von Odaily Planet Daily.

Angenommen, morgen steht ein Quantencomputer zur Verfügung und ein Krimineller hat sich irgendwie Zugriff darauf verschafft und möchte damit Benutzergelder stehlen. Was sollen wir tun?

Um dies zu verhindern, wurden quantenresistente Technologien wie Winternitz-Signaturen und STARKs entwickelt. Sobald die Kontoabstraktion fertig ist, kann jeder Benutzer nach dem Zufallsprinzip zu einem quantenresistenten Signaturschema wechseln. Aber wenn wir nicht so viel Zeit haben, was sollen wir dann tun, wenn der Quantenangriff plötzlicher kommt, als alle denken?

Ich denke, Tatsächlich verfügen wir derzeit über ausreichende Voraussetzungen, um dieses Problem durch eine relativ einfache Wiederherstellungsgabel zu lösen. Mit dieser Lösung muss das Ethereum-Netzwerk einem Hard Fork unterzogen werden und Benutzer müssen neue Wallet-Software herunterladen, aber nur wenige Benutzer verlieren möglicherweise ihr Geld.

Die Hauptbedrohungen von Quantenangriffen sind wie folgt. Die Ethereum-Adresse wird durch Ausführen der Funktion keccak(priv_to_pub(k))[12:] erhalten, wobei k dem privaten Schlüssel entspricht und priv_to_pub einer elliptischen Kurvenmultiplikation entspricht, die zum Konvertieren des privaten Schlüssels in einen öffentlichen Schlüssel verwendet wird.

Wenn Quantencomputing realisiert wird, wird die obige Multiplikation mit elliptischen Kurven reversibel (da dies tatsächlich die Lösung des Problems des diskreten Logarithmus ist), aber die Hash-Operation ist immer noch sicher. Wenn der Benutzer keine Transaktionen durchgeführt hat, werden nur die Adressinformationen offengelegt. In diesem Fall sind sie immer noch sicher, aber solange der Benutzer auch nur eine Transaktion durchgeführt hat, wird der öffentliche Schlüssel durch die Transaktionssignatur offengelegt, was unmöglich ist Bei Quantencomputern besteht die Möglichkeit, den privaten Schlüssel offenzulegen. In diesem Fall sind also die meisten Benutzer gefährdet.

Aber wir haben tatsächlich Möglichkeiten, diese Bedrohung abzuschwächen. Der entscheidende Punkt ist, dass in der Praxis die privaten Schlüssel der meisten Benutzer durch eine Reihe von Hash-Operationen generiert werden. Beispielsweise werden viele private Schlüssel mithilfe der BIP-32-Spezifikation generiert, die durch eine Reihe von Hash-Operationen basierend auf einer Reihe mnemonischer Wörter generiert wird. Viele nicht-BIP-32-Methoden zur Generierung privater Schlüssel sind nahezu ähnlich, z. B. if Der Benutzer verwendet Es handelt sich um eine Brain Wallet, die normalerweise durch eine Reihe von Hash-Operationen (oder eine mittelschwere Schlüsselableitungsfunktion) eines Passworts generiert wird.

Das bedeutet, dass die Lösung für plötzliche Quantenangriffe durch restaurative Forks die folgenden Schritte umfasst:

- Erstens alle Blöcke nach dem groß angelegten Angriff zurücksetzen.

- Zweitens den traditionellen Transaktionsmodus basierend auf EOA-Adressen deaktivieren.

- Drittens (falls er bis dahin noch nicht implementiert ist) einen neuen Transaktionstyp hinzufügen, um ihn zuzulassen Transaktionen über Smart-Contract-Wallets (z. B. Teil von RIP-7560);

- Viertens: Fügen Sie einen neuen Transaktionstyp oder Vorgangscode hinzu, über den der Benutzer einen STARK-Beweis erbringen kann, und wenn der Beweis erfolgreich ist, wird die Benutzeradresse angezeigt auf den neuen verifizierten Code umgestellt, und dann können Benutzer die neue Codeadresse als Smart-Contract-Wallet verwenden.

- Fünftens werden wir aus Gründen der Gaseinsparung und aufgrund der großen Datenmenge, die für STARK-Proofe erforderlich ist, Batch-STARK-Proofe unterstützen, um mehrere STARK-Proofe der oben genannten Typen gleichzeitig durchzuführen.

Im Prinzip könnten wir morgen mit der Entwicklung der Infrastruktur beginnen, die für die Implementierung dieser Wiederherstellungsgabel erforderlich ist, damit das Ethereum-Ökosystem auf einen plötzlichen Quantenangriff vorbereitet ist.

Das obige ist der detaillierte Inhalt vonVitaliks neuer Artikel: Wenn morgen ein Quantenangriff kommt, wie wird Ethereum das Problem lösen?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Code zum Hervorheben von Schlüsselwörtern in Suchergebnissen in vue2

- Schritte zur Verwendung von Python zum Bearbeiten von Ethereum Graph-Daten

- Ethereum Dencun Cancun hat das Goerli-Testnetzwerk aktualisiert und gestartet, wobei zwei große Probleme aufgetreten sind

- Der Ethereum-Preis steigt auf 3.200 US-Dollar, der Bullenmarkt für Kryptowährungen steht vor der Tür

- Bitcoin V transferiert zurück auf 66.000! Ethereum durchbricht die 3.900-Dollar-Marke und erreicht ein weiteres 2-Jahres-Hoch