Heim >System-Tutorial >LINUX >Machen Sie eine Bestandsaufnahme der Linux-Befehle, die ein hohes Risiko darstellen, aber verwendet werden müssen

Machen Sie eine Bestandsaufnahme der Linux-Befehle, die ein hohes Risiko darstellen, aber verwendet werden müssen

- PHPznach vorne

- 2024-02-10 22:03:271171Durchsuche

Wir haben hier die risikoreichen Befehle von Linux zusammengefasst und organisiert.

1. Nachfrage

Der Artikel „Betrieb und Wartung: Gehen Sie respektvoll mit Daten um“ fasst zusammen, wie Sie das Risiko von Datenverlusten aus den Hauptaspekten des täglichen Betriebs und der Wartung vermeiden können. Wenn Sie sorgfältig lesen, werden Sie möglicherweise feststellen, dass „die Betriebssystemebene definitiv nicht“ ist rm -rf“ „Bezieht sich auf Dateien“, daher haben wir hier die risikoreichen Befehle von Linux zusammengefasst und organisiert.

2. Kategorie

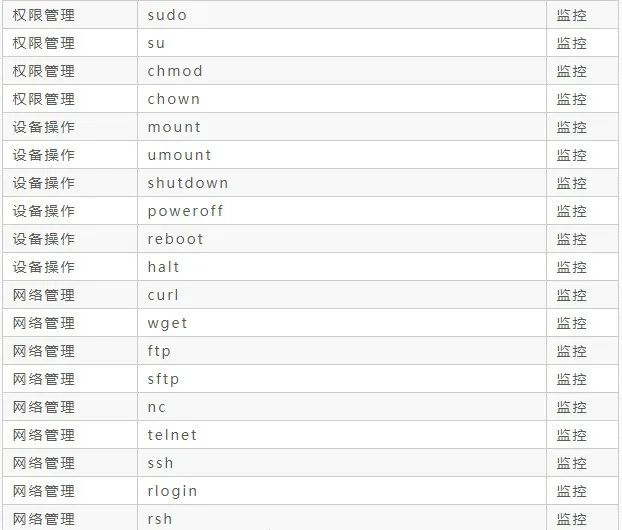

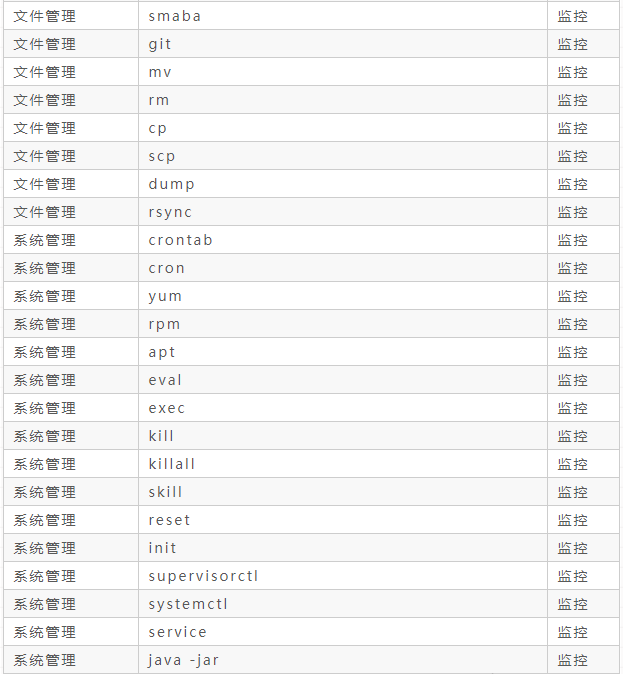

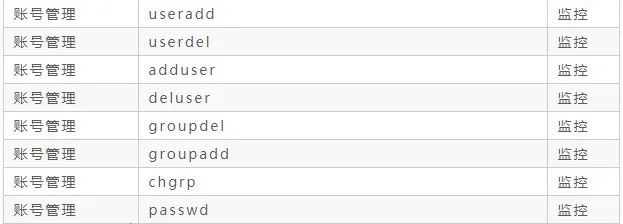

Basierend auf den Funktionen von Befehlen auf Betriebssystemebene klassifizieren wir Befehle mit hohem Risiko in die folgenden Kategorien:

- Datenträgerverwaltung

- Berechtigungsverwaltung

- Gerätebedienung

- Netzwerkmanagement

- Dateiverwaltung

- Systemverwaltung

- Kontoverwaltung

- Big-Data-Management

- Datenbankverwaltung

Ich glaube, wenn wir es nicht sorgfältig klären, werden wir nie erkennen, dass es so viele Arten von Befehlen mit hohem Risiko gibt. Schauen wir also weiter nach unten!

3. Befehlsverarbeitung

Für die Verwaltung von Befehlen mit hohem Risiko können wir sie nicht alle „einheitlich“ deaktivieren, sondern müssen sie entsprechend ihren spezifischen Anforderungen unterschiedlich behandeln. Hier sind einige unserer Vorschläge.

4. Überwachung und Management

Für die Verarbeitung von Befehlen mit hohem Risiko müssen wir überwachen und verwalten, was durch die Kombination des Überwachungssystems und der Bastionsmaschine gehandhabt werden kann:

- Überwachungssystem zur Überwachung und Warnung von Befehlen mit hohem Risiko; Für Bastion-Maschinen ist es am besten, es in Kombination mit regulären Tabellenformaten zu verwenden, um Befehle mit hohem Risiko zu filtern.

5. Zusammenfassung Tatsächlich kommen Linux-Befehle mit hohem Risiko nicht nur bei der einfachen Befehlsausführung vor, sondern sind auch weit verbreitet in Datenbanken, Anwendungsdiensten, Big Data und anderen Verbindungen, die eng mit dem Geschäft verbunden sind. Wenn unser Produktionsserver die Berechtigungen für Entwicklung, Betrieb und Wartung sowie Tester nicht trennt, kann diese Zusammenfassung risikoreicher Befehle hilfreich sein.

Das obige ist der detaillierte Inhalt vonMachen Sie eine Bestandsaufnahme der Linux-Befehle, die ein hohes Risiko darstellen, aber verwendet werden müssen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!