Heim >Mobiles Tutorial >Mobile Nachrichten >Lesen Sie den Spiegel in einem Artikel

Lesen Sie den Spiegel in einem Artikel

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2024-02-05 19:21:131219Durchsuche

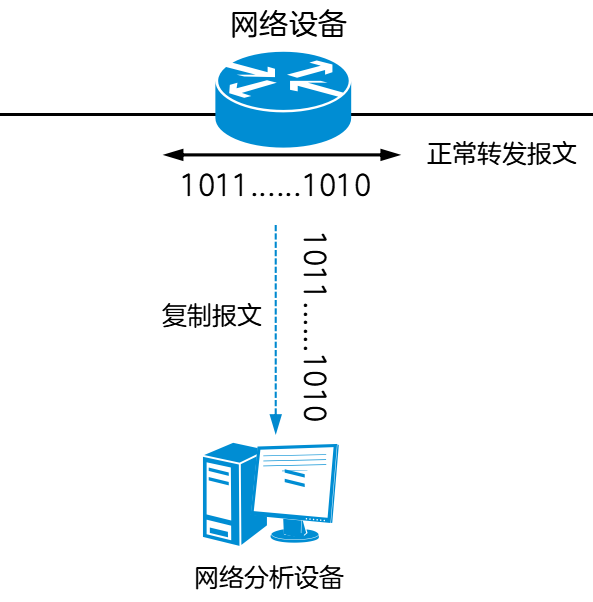

01. Was ist Spiegelung? Das Kopieren der gesendeten und empfangenen Pakete von der angegebenen Quelle auf dem Netzwerkgerät zum Zielport und das Senden der kopierten Pakete an das Netzwerkanalysegerät, sodass die Pakete kann analysiert werden. Analyse durchführen.

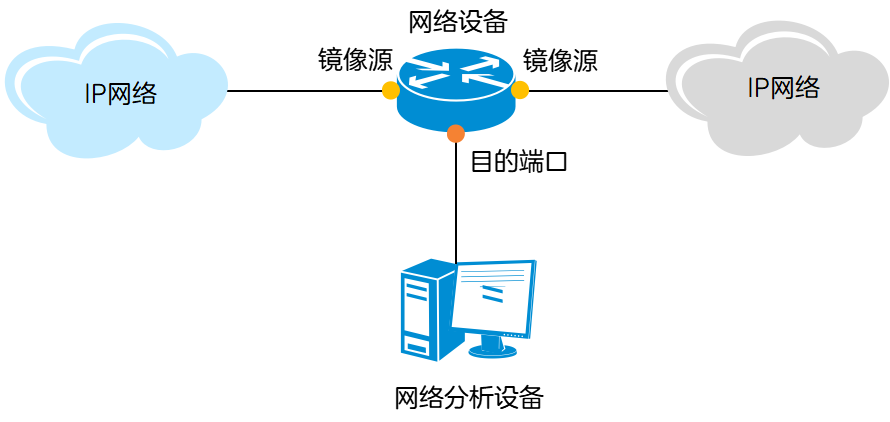

Einfach ausgedrückt: Wenn es unpraktisch ist, die Quellnachricht direkt auf dem Netzwerkgerät anzuzeigen und zu analysieren, „kopieren“ Sie eine Kopie und senden Sie sie an einen Ort, an dem sie bequem angezeigt und analysiert werden kann, ohne die normale Nachrichtenweiterleitung im Netzwerk zu beeinträchtigen Gerät. Wenn wir Netzwerkfehlerprobleme lösen, ist Spiegelung eine wichtige Methode zur Fehlerbehebung. Durch Spiegelung können auch Netzwerkverkehrsanalysen, Sicherheitsverteidigung, Verkehrssicherung und andere Funktionen realisiert werden. 02. Was beinhaltet das Spiegelungssystem? Ein vollständiges Spiegelungssystem umfasst Netzwerkausrüstung, Spiegelungsquelle, Zielport und Netzwerkanalyseausrüstung. 01. NetzwerkgeräteNetzwerkgeräte können Switches, Router, Firewalls usw. sein. 02. SpiegelquelleDie Spiegelquelle kann ein Port, ein Paketfluss, ein VLAN und eine MAC-Adresse sein. Daher kann die Spiegelung je nach Spiegelungsquelle in Portspiegelung, Flussspiegelung, VLAN-Spiegelung und MAC-Spiegelung unterteilt werden.

Wenn wir Netzwerkfehlerprobleme lösen, ist Spiegelung eine wichtige Methode zur Fehlerbehebung. Durch Spiegelung können auch Netzwerkverkehrsanalysen, Sicherheitsverteidigung, Verkehrssicherung und andere Funktionen realisiert werden. 02. Was beinhaltet das Spiegelungssystem? Ein vollständiges Spiegelungssystem umfasst Netzwerkausrüstung, Spiegelungsquelle, Zielport und Netzwerkanalyseausrüstung. 01. NetzwerkgeräteNetzwerkgeräte können Switches, Router, Firewalls usw. sein. 02. SpiegelquelleDie Spiegelquelle kann ein Port, ein Paketfluss, ein VLAN und eine MAC-Adresse sein. Daher kann die Spiegelung je nach Spiegelungsquelle in Portspiegelung, Flussspiegelung, VLAN-Spiegelung und MAC-Spiegelung unterteilt werden. Die vier Spiegelquellen sind unterschiedlich, aber der Aufbau des Spiegelsystems ist ähnlich. Nehmen wir als Beispiel die Portspiegelung. Wenn die Portspiegelung auf einem Netzwerkgerät aktiviert ist, kann es sich bei dem Spiegelungsquellport um einen oder mehrere handeln. Der Quellport wird auch als Spiegelport bezeichnet.

03. Zielport Der Zielport ist ein designierter Port, der „Kopier“-Pakete empfängt. Der Zielport wird auch Beobachtungsport genannt. Je nach Standort des Spiegelungszielports kann dieser in lokale Spiegelung und Remote-Spiegelung unterteilt werden. 04. NetzwerkanalysegeräteDas Netzwerkanalysegerät ist an den Zielport angeschlossen, bei dem es sich um einen Computer mit installierter Paketerfassungsanalysesoftware oder ein spezielles Überwachungs- und Analysegerät handeln kann. 03. Wie funktioniert die Spiegelung? Am Beispiel der Portspiegelung stellen wir die lokale Spiegelung bzw. die Remote-Spiegelung vor.

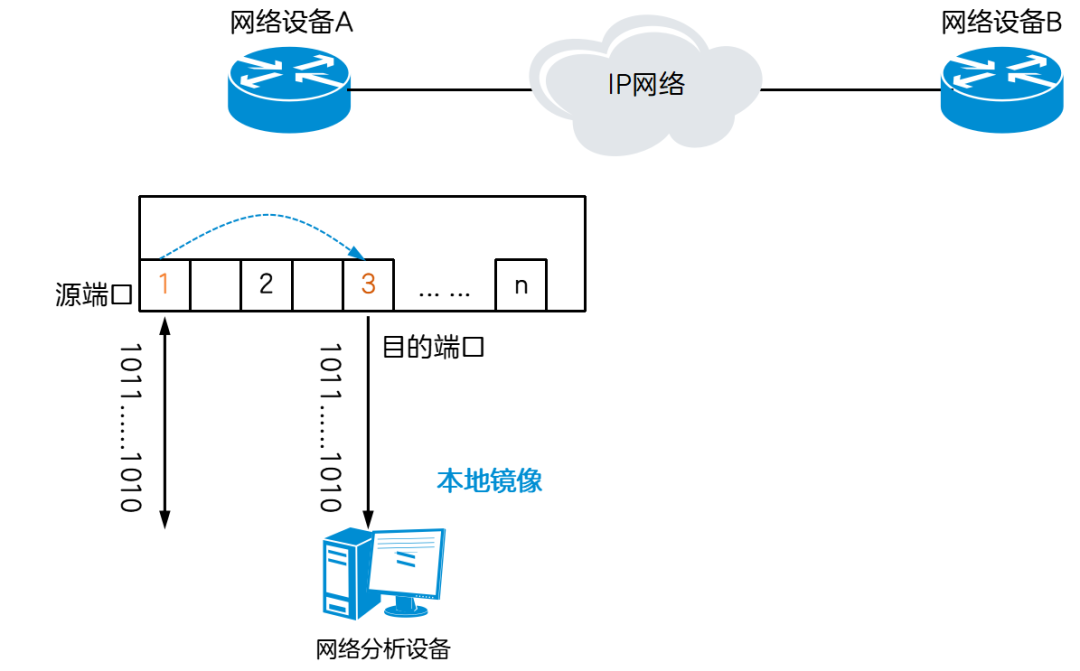

03. Wie funktioniert die Spiegelung? Am Beispiel der Portspiegelung stellen wir die lokale Spiegelung bzw. die Remote-Spiegelung vor. 01. Lokale Spiegelung

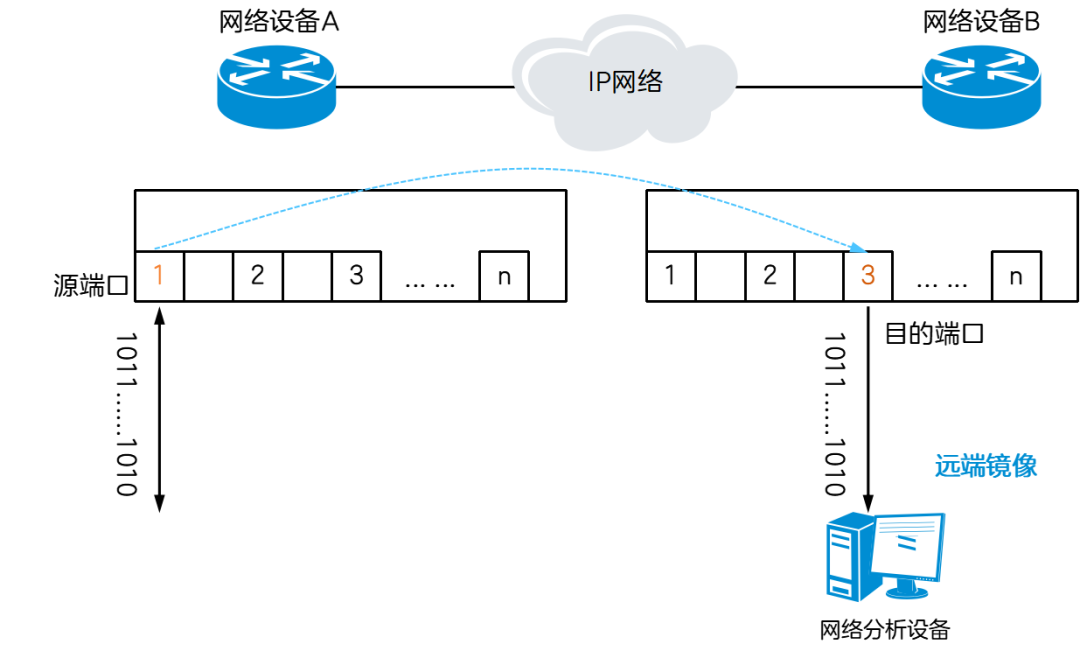

Der Quellport und der Zielport der lokalen Spiegelung befinden sich auf demselben Netzwerkgerät, und „Kopieren“ und „Empfangen“ werden auf demselben Netzwerkgerät durchgeführt. Kopieren Sie die Pakete von Port 1 auf Port 3 auf Netzwerkgerät A. Anschließend können Sie die Pakete von Port 1 auf Port 3 überwachen, was eine lokale Spiegelung darstellt. 02. Remote-SpiegelungDer Quell-Port und der Ziel-Port der Remote-Spiegelung sind auf verschiedene Netzwerkgeräte verteilt und gespiegelte Pakete müssen über Geräte hinweg übertragen werden, bevor sie den vorgesehenen Ziel-Port erreichen können. Kopieren Sie das Paket von Port 1 des Netzwerkgeräts A und senden Sie es an Port 3 des Remote-Netzwerkgeräts B, was eine Remote-Spiegelung darstellt. Bei der Remote-Spiegelung können Pakete vom Quellport des Netzwerkgeräts A gekapselt und über das Layer-2- oder Layer-3-Netzwerk übertragen werden, den Zielport des Netzwerkgeräts B erreichen und an das mit dem Zielport verbundene Netzwerkanalysegerät gesendet werden .

02. Remote-SpiegelungDer Quell-Port und der Ziel-Port der Remote-Spiegelung sind auf verschiedene Netzwerkgeräte verteilt und gespiegelte Pakete müssen über Geräte hinweg übertragen werden, bevor sie den vorgesehenen Ziel-Port erreichen können. Kopieren Sie das Paket von Port 1 des Netzwerkgeräts A und senden Sie es an Port 3 des Remote-Netzwerkgeräts B, was eine Remote-Spiegelung darstellt. Bei der Remote-Spiegelung können Pakete vom Quellport des Netzwerkgeräts A gekapselt und über das Layer-2- oder Layer-3-Netzwerk übertragen werden, den Zielport des Netzwerkgeräts B erreichen und an das mit dem Zielport verbundene Netzwerkanalysegerät gesendet werden .  Der Arbeitsprozess anderer Spiegelungsarten ähnelt der Portspiegelung. Die Flussspiegelung kopiert einen Pakettyp, der den angegebenen Regeln entspricht, an den Zielport. Wenn in einer Spiegelungssitzung eine ACL (Zugriffskontrollliste) konfiguriert wird, wird dies als Flussspiegelung betrachtet. Die Verkehrsspiegelung kann nach Bedarf ACL-gefilterte Pakete sammeln und ACLs in verschiedene Richtungen des Ports binden (ausgehend, eingehend oder bidirektional). VLAN-Spiegelung besteht darin, die ein- und ausgehenden Pakete aller Schnittstellen in einem bestimmten VLAN (Virtual Local Area Network, Virtual LAN) zum Zielport zu kopieren. MAC-Spiegelung besteht darin, die Pakete, deren Quell-MAC-Adresse oder Ziel-MAC-Adresse die angegebene MAC-Adresse ist, an den Zielport zu kopieren. 04. Welche Anwendungsszenarien gibt es für die Spiegelung? Beispiele für häufige Anwendungsszenarien. 01. Fehlerbehebung

Der Arbeitsprozess anderer Spiegelungsarten ähnelt der Portspiegelung. Die Flussspiegelung kopiert einen Pakettyp, der den angegebenen Regeln entspricht, an den Zielport. Wenn in einer Spiegelungssitzung eine ACL (Zugriffskontrollliste) konfiguriert wird, wird dies als Flussspiegelung betrachtet. Die Verkehrsspiegelung kann nach Bedarf ACL-gefilterte Pakete sammeln und ACLs in verschiedene Richtungen des Ports binden (ausgehend, eingehend oder bidirektional). VLAN-Spiegelung besteht darin, die ein- und ausgehenden Pakete aller Schnittstellen in einem bestimmten VLAN (Virtual Local Area Network, Virtual LAN) zum Zielport zu kopieren. MAC-Spiegelung besteht darin, die Pakete, deren Quell-MAC-Adresse oder Ziel-MAC-Adresse die angegebene MAC-Adresse ist, an den Zielport zu kopieren. 04. Welche Anwendungsszenarien gibt es für die Spiegelung? Beispiele für häufige Anwendungsszenarien. 01. FehlerbehebungWenn im Netzwerk ein Fehler oder eine Netzwerkanomalie auftritt, können relevante Datenpakete durch Spiegelung erfasst und analysiert werden, was Netzwerkadministratoren dabei hilft, Fehler wie Netzwerküberlastung, Paketverlust oder Konfigurationsfehler schnell zu identifizieren und zu lokalisieren.

02. Netzwerkanalyse und -optimierungDurch die Spiegelungsfunktion können Sie den Netzwerkverkehr in Echtzeit überwachen und die Protokollnutzung und das Anwendungsverhalten verstehen. Hilft, potenzielle Leistungsprobleme zu erkennen, die Netzwerkoptimierung zeitnah durchzuführen und den normalen Netzwerkbetrieb sicherzustellen. Gleichzeitig können auch zukünftige Ressourcenzuteilungen und Kapazitätserweiterungen auf Basis von Netzwerkverkehrsdaten geplant werden.

03. Sicherheitsschutz

Verwenden Sie Spiegelung, um den Netzwerkverkehr zu überwachen und potenzielle Sicherheitsbedrohungen oder Angriffe zu erkennen. Beispielsweise können Unternehmensnetzwerke durch Spiegelung ungewöhnlichen Datenverkehr im Netzwerk erfassen und Einbrüche, böswillige Angriffe und andere Netzwerksicherheitsereignisse umgehend erkennen. Netzwerkadministratoren können schnell Maßnahmen ergreifen, um potenzielle Angriffe zu verhindern.04. Datensicherung

Durch Spiegelung können Sie eine Kopie der Datennachricht kopieren und an einem bestimmten Ort sichern, um wichtige Daten zu sichern und Datenverlust zu verhindern.Fazit

Wie aus der obigen Einleitung hervorgeht, ist Spiegelung ein wichtiges Mittel zur Fehlerbehebung, Netzwerkanalyse und -optimierung, Sicherheitsverteidigung und Datensicherung. Aber die Verwendung von Spiegeln ist nicht unbegrenzt. Die Spiegelungsfunktion muss im gesetzlich zulässigen Rahmen und Umfang genutzt werden. Bei der Nutzung ist darauf zu achten, dass die Kommunikationsinhalte des Nutzers strikt geschützt sind. Durch die Aktivierung der Spiegelungsfunktion werden die Bandbreitenressourcen des Netzwerkgeräts belegt, was dazu führen kann, dass die Leistung des Geräts bei der Geschäftsverarbeitung beeinträchtigt wird und in schweren Fällen sogar das Geschäft beeinträchtigt werden kann. Daher müssen Sie bei der Verwendung der Spiegelfunktion auf die Risiken achten und diese nach Gebrauch umgehend schließen. Dieser Artikel stammt vom öffentlichen WeChat-Konto: ZTE Documents (ID: ztedoc)Das obige ist der detaillierte Inhalt vonLesen Sie den Spiegel in einem Artikel. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Stellungnahme:

Dieser Artikel ist reproduziert unter:ithome.com. Bei Verstößen wenden Sie sich bitte an admin@php.cn löschen

Vorheriger Artikel:Die zehn meistgesuchten Mobiltelefone im zweiten Halbjahr 2023 sind erschienen: Huawei Mate60 liegt auf Platz zwei, iPhone 15 auf Platz einsNächster Artikel:Die zehn meistgesuchten Mobiltelefone im zweiten Halbjahr 2023 sind erschienen: Huawei Mate60 liegt auf Platz zwei, iPhone 15 auf Platz eins