System-Tutorial

System-Tutorial LINUX

LINUX So weisen Sie einem Ordner und seinen Unterdateien mit dem Befehl chmod im Linux-System Berechtigungen zu

So weisen Sie einem Ordner und seinen Unterdateien mit dem Befehl chmod im Linux-System Berechtigungen zuSo weisen Sie einem Ordner und seinen Unterdateien mit dem Befehl chmod im Linux-System Berechtigungen zu

In Linux-Systemen können wir den Befehl chmod verwenden, um den Ordner und seine Unterdateien zu autorisieren. Der Befehl chmod wird verwendet, um die Zugriffsberechtigungen von Dateien oder Verzeichnissen zu ändern. Zuerst müssen wir das Terminal öffnen und in das Verzeichnis wechseln, in dem sich der zu autorisierende Ordner befindet. Nachdem Sie die Linux-Portzuordnung herausgenommen haben, können Sie die folgenden Methoden verwenden, um dem Ordner und seinen Unterdateien bestimmte Berechtigungen zu erteilen: 1. Verwenden Sie die numerische Form, um Berechtigungen zuzuweisen: a Verwenden Sie den Befehl chmod linux, um den Ordner zu autorisieren Benutzer , gefolgt von der Berechtigungsnummer. Die Berechtigungsnummer ist eine dreistellige Zahl, wobei jede Ziffer eine Berechtigung (Lesen, Schreiben, Ausführen) darstellt und 4, 2 bzw. 1 entspricht. b. Um beispielsweise im Linux-Befehlshandbuch die Berechtigungen eines Ordners und seiner Unterdateien auf Lese-, Schreib- und Ausführungsberechtigungen festzulegen, können Sie den Befehl „chmod-R700folder“ verwenden. Unter diesen gibt der Parameter -R eine rekursive Operation an, und 700 gibt an, dass der Benutzer (Eigentümer) über Lese-, Schreib- und Ausführungsberechtigungen verfügt und andere Benutzer keine Berechtigungen haben. 2. Verwenden Sie die symbolische Form, um Berechtigungen zuzuweisen: a. Verwenden Sie den Befehl chmod, dem die durch das Symbol dargestellten Berechtigungen vorangestellt sind. Zu den Notationen gehören u (Benutzer/Eigentümer), g (Benutzergruppe), o (andere Benutzer/andere Gruppen) und a (alle Benutzer). b. Verwenden Sie +, - und =, um Berechtigungen zu reduzieren, zu reduzieren oder festzulegen. „+rwx“ bedeutet beispielsweise, Lese-, Schreib- und Ausführungsberechtigungen zu reduzieren; „-w“ bedeutet, Schreibberechtigungen zu reduzieren; „=“ bedeutet, bestimmte Berechtigungen festzulegen. c. Wenn Sie beispielsweise die Berechtigungen eines Ordners und seiner Unterdateien so festlegen möchten, dass sie Lese-, Schreib- und Ausführungsberechtigungen für Benutzer haben, jedoch keine Berechtigungen für Benutzergruppen und andere Benutzer – Linux autorisiert Ordner für Benutzer –, Sie können den Befehl „chmod-Ru=rwx,go=folder“ verwenden. Mit der oben genannten Methode können wir Ordner und ihre Unterdateien flexibel autorisieren, um Sicherheit und Berechtigungsverwaltung zu gewährleisten.

Das obige ist der detaillierte Inhalt vonSo weisen Sie einem Ordner und seinen Unterdateien mit dem Befehl chmod im Linux-System Berechtigungen zu. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

So starten Sie automatisch einen fehlgeschlagenen Dienst unter Linux neuApr 28, 2025 am 09:39 AM

So starten Sie automatisch einen fehlgeschlagenen Dienst unter Linux neuApr 28, 2025 am 09:39 AMIn diesem Handbuch wird beschrieben, wie automatische Dienst -Neustarts in Linux mithilfe von Systemd konfiguriert werden, die Systemzuverlässigkeit verbessert und Ausfallzeiten minimieren. Systemadministratoren verlassen sich häufig auf diese Funktionalität, um kritische Dienste wie Webserver (APA) zu gewährleisten

10 Hidden Linux befiehlt, dass jedes Sysadmin wissen sollteApr 28, 2025 am 09:35 AM

10 Hidden Linux befiehlt, dass jedes Sysadmin wissen sollteApr 28, 2025 am 09:35 AMAls Linux -Benutzer verlassen wir uns häufig auf die häufig verwendeten Befehle LS, Grep, Awk, SED und finden, um die Arbeiten abzuschließen. Linux verfügt jedoch über eine große Anzahl weniger bekannter Befehle, die Zeit sparen, Aufgaben automatisieren und Workflows vereinfachen können. In diesem Artikel werden einige unterschätzte, aber leistungsstarke Linux -Befehle untersucht, die mehr Aufmerksamkeit verdienen. Umbenennen - Effiziente Stapel -Dateien umbenennen Der Befehl umbenennen ist der Erretter, wenn Sie mehrere Dateien gleichzeitig umbenennen müssen. Mit der Umbenennung können Sie ohne Verwendung von MV -Schleifen problemlos komplexe Umbenennungsmuster anwenden. Ändern Sie alle .txt -Dateien in .log. Umbenennen Sie 's/\. txt $/\. log/' * umbenennen

So listen Sie alle laufenden Dienste unter Systemd unter Linux aufApr 28, 2025 am 09:29 AM

So listen Sie alle laufenden Dienste unter Systemd unter Linux aufApr 28, 2025 am 09:29 AMLinux -Systeme bieten verschiedene Systemdienste (z. B. Prozessmanagement, Anmeldung, Syslog, Cron usw.) und Netzwerkdienste (wie Remote -Anmeldung, E -Mail, Drucker, Webhosting, Datenspeicherung, Dateiübertragung, Domänennamenauflösung (mit DNS), dynamische IP -Adresszuweisung (mit DHCP) usw. usw.). Technisch gesehen ist ein Dienst ein Prozess oder eine Gruppe von Prozess (normalerweise als Daemon bezeichnet), die kontinuierlich im Hintergrund ausgeführt wird und auf eingehende Anforderungen (insbesondere vom Kunden) wartet. Linux unterstützt verschiedene Möglichkeiten, Dienste zu verwalten (Start, Stop, Neustart, automatisches Start beim System Startup usw.), normalerweise über einen Prozess- oder Service -Manager. Fast alle modernen Linux -Verteilungen verwenden jetzt dasselbe

Crossover 25: Führen Sie Windows -Software und Spiele unter Linux ausApr 28, 2025 am 09:27 AM

Crossover 25: Führen Sie Windows -Software und Spiele unter Linux ausApr 28, 2025 am 09:27 AMFühren Sie Windows -Software und Spiele unter Linux mit Crossover 25 aus Das Ausführen von Windows -Anwendungen und Spielen unter Linux ist dank Crossover 25 von CodeWeavers jetzt einfacher als je zuvor. Mit dieser kommerziellen Softwarelösung können Linux -Benutzer eine Vielzahl von Wind durchführen

![PCLOUD - Der sichere Cloud -Speicher [50% Rabattangebot]](https://img.php.cn/upload/article/001/242/473/174580357418126.jpg?x-oss-process=image/resize,p_40) PCLOUD - Der sichere Cloud -Speicher [50% Rabattangebot]Apr 28, 2025 am 09:26 AM

PCLOUD - Der sichere Cloud -Speicher [50% Rabattangebot]Apr 28, 2025 am 09:26 AMSichern Sie Ihre Daten mit PCloud: Eine umfassende Anleitung zur Linux -Installation PCloud, ein führender sicherer Cloud -Speicherdienst, bietet eine robuste Plattform für die Verwaltung Ihrer Dateien und Daten. In diesem Grundlagen wird der Installationsprozess auf Linux -Systemen beschrieben. Um

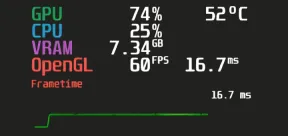

Mangohud - Überwachen Sie FPS, CPU und GPU -Verwendung in Linux -SpielenApr 28, 2025 am 09:25 AM

Mangohud - Überwachen Sie FPS, CPU und GPU -Verwendung in Linux -SpielenApr 28, 2025 am 09:25 AMMangohud: Ein leistungsstarkes Werkzeug für die Echtzeitüberwachung der Linux-Spieleleistung Mangohud ist ein leistungsstarkes und leichtes Tool, das für Spieler, Entwickler und jeden, der die Systemleistung in Echtzeit überwachen möchte, entwickelt wurde. Es fungiert als Überlagerung für Vulkan- und OpenGL-Anwendungen und zeigt wichtige Informationen wie FPS, CPU- und GPU-Nutzung, Temperatur usw. an. Dieser Artikel wird die Funktionen, die Arbeitsprinzipien und die Verwendung von Mangohud-Nutzung untersucht und schrittweise Anweisungen zur Installation und Konfiguration von Mangohud auf Linux-Systemen bereitstellen. Was ist Mangohud? Mangohud ist ein Open -Source -Projekt, das auf GitHub erhältlich ist und eine einfache und anpassbare Möglichkeit zur Überwachung bietet

5 MUSS-KUNDE Linux-Befehlszeilen-Archiv-Tools-Teil 1Apr 28, 2025 am 09:23 AM

5 MUSS-KUNDE Linux-Befehlszeilen-Archiv-Tools-Teil 1Apr 28, 2025 am 09:23 AMDas Verwalten von archivierten Dateien ist eine gemeinsame Aufgabe unter Linux. In diesem Artikel, dem ersten einer zweiteiligen Serie, werden fünf leistungsstarke Archiv-Tools für die Befehlszeile untersucht und deren Funktionen und Verwendung mit Beispielen beschrieben. 1. Der TAR -Befehl: Ein vielseitiger Archivierungsdienstprogramm T

Top 7 Tools zum Vergleichen von Dateien unter Linux (mit Beispielen)Apr 28, 2025 am 09:21 AM

Top 7 Tools zum Vergleichen von Dateien unter Linux (mit Beispielen)Apr 28, 2025 am 09:21 AMIn diesem Handbuch werden verschiedene Methoden zum Vergleichen von Textdateien unter Linux untersucht, eine entscheidende Aufgabe für Systemadministratoren und Entwickler. Wir werden Befehlszeilen-Tools und visuelle Differo-Tools abdecken und ihre Stärken und angemessene Anwendungsfälle hervorheben. Nehmen wir an

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

SAP NetWeaver Server-Adapter für Eclipse

Integrieren Sie Eclipse mit dem SAP NetWeaver-Anwendungsserver.

SublimeText3 Englische Version

Empfohlen: Win-Version, unterstützt Code-Eingabeaufforderungen!

MantisBT

Mantis ist ein einfach zu implementierendes webbasiertes Tool zur Fehlerverfolgung, das die Fehlerverfolgung von Produkten unterstützen soll. Es erfordert PHP, MySQL und einen Webserver. Schauen Sie sich unsere Demo- und Hosting-Services an.

DVWA

Damn Vulnerable Web App (DVWA) ist eine PHP/MySQL-Webanwendung, die sehr anfällig ist. Seine Hauptziele bestehen darin, Sicherheitsexperten dabei zu helfen, ihre Fähigkeiten und Tools in einem rechtlichen Umfeld zu testen, Webentwicklern dabei zu helfen, den Prozess der Sicherung von Webanwendungen besser zu verstehen, und Lehrern/Schülern dabei zu helfen, in einer Unterrichtsumgebung Webanwendungen zu lehren/lernen Sicherheit. Das Ziel von DVWA besteht darin, einige der häufigsten Web-Schwachstellen über eine einfache und unkomplizierte Benutzeroberfläche mit unterschiedlichen Schwierigkeitsgraden zu üben. Bitte beachten Sie, dass diese Software

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.