K-Means-Clustering ist ein häufig verwendeter unbeaufsichtigter Clustering-Algorithmus, der eine hohe Intra-Cluster-Ähnlichkeit und Inter-Cluster-Ähnlichkeit erreicht, indem der Datensatz in k Cluster unterteilt wird, wobei jeder Cluster ähnliche Datenpunkte mit geringer Ähnlichkeit enthält. In diesem Artikel wird erläutert, wie Sie K-Means für unbeaufsichtigtes Clustering verwenden.

1. Das Grundprinzip des K-Means-Clusterings

K-Means-Clustering ist ein häufig verwendeter unbeaufsichtigter Lernalgorithmus. Sein Grundprinzip besteht darin, Datenpunkte in k Cluster zu unterteilen, sodass jeder Datenpunkt zu einem gehört der Cluster, und die Ähnlichkeit der Datenpunkte innerhalb des Clusters ist so hoch wie möglich und die Ähnlichkeit zwischen verschiedenen Clustern ist so gering wie möglich. Die spezifischen Schritte sind wie folgt:

1. Initialisierung: Wählen Sie zufällig k Datenpunkte als Clusterzentren aus.

2. Zuweisung: Ordnen Sie jeden Datenpunkt dem Cluster zu, in dem sich sein nächstgelegenes Clusterzentrum befindet.

3. Update: Berechnen Sie das Clusterzentrum jedes Clusters neu.

4. Wiederholen Sie die Schritte 2 und 3, bis sich die Cluster nicht mehr ändern oder die vorgegebene Anzahl an Iterationen erreicht ist.

Das Ziel des K-Means-Clusterings besteht darin, die Summe der Abstände zwischen den Datenpunkten in jedem Cluster und dem Clusterzentrum des Clusters zu minimieren. Dieser Abstand wird auch „Intra-Cluster-Summe der quadratischen Fehler“ (SSE) genannt )". Der Algorithmus stoppt die Iteration, wenn der SSE-Wert nicht mehr abnimmt oder eine vorgegebene Anzahl von Iterationen erreicht.

2. Implementierungsschritte des K-Means-Clusterings

Die Implementierungsschritte des K-Means-Clustering-Algorithmus sind wie folgt:

1. Wählen Sie k Clusterzentren aus: Wählen Sie zufällig k Datenpunkte aus dem Datensatz aus als Clusterzentrum.

2. Abstand berechnen: Berechnen Sie den Abstand zwischen jedem Datenpunkt und k Clusterzentren und wählen Sie den Cluster mit dem nächstgelegenen Clusterzentrum aus.

3. Clusterzentrum aktualisieren: Berechnen Sie das Clusterzentrum für jeden Cluster neu, d. h. die durchschnittlichen Koordinaten aller Datenpunkte im Cluster werden als neues Clusterzentrum verwendet.

4. Wiederholen Sie die Schritte 2 und 3, bis die vorgegebene Anzahl an Iterationen erreicht ist oder sich die Cluster nicht mehr ändern.

5. Clustering-Ergebnisse ausgeben: Ordnen Sie jeden Datenpunkt im Datensatz dem endgültigen Cluster zu und geben Sie die Clustering-Ergebnisse aus.

Bei der Implementierung des K-Means-Clustering-Algorithmus müssen Sie auf folgende Punkte achten:

1. Initialisierung des Clusterzentrums: Die Auswahl des Clusterzentrums hat einen großen Einfluss auf den Clustering-Effekt. Im Allgemeinen können k Datenpunkte zufällig als Clusterzentren ausgewählt werden.

2. Auswahl der Distanzberechnungsmethoden: Zu den häufig verwendeten Distanzberechnungsmethoden gehören die euklidische Distanz, die Manhattan-Distanz und die Kosinusähnlichkeit usw. Für unterschiedliche Datentypen eignen sich unterschiedliche Entfernungsberechnungsmethoden.

3. Auswahl der Anzahl der Cluster k: Die Auswahl der Anzahl der Cluster k ist oft eine subjektive Angelegenheit und muss entsprechend dem spezifischen Anwendungsszenario ausgewählt werden. Im Allgemeinen kann die optimale Anzahl von Clustern durch Methoden wie die Ellenbogenmethode und den Silhouettenkoeffizienten bestimmt werden.

3. Vor- und Nachteile von K-Means-Clustering

Zu den Vorteilen von K-Means-Clustering gehören:

1. Einfach zu verstehen und leicht zu implementieren.

2. Kann große Datensätze verarbeiten.

3. Wenn die Datenverteilung relativ gleichmäßig ist, ist der Clustering-Effekt besser.

Zu den Nachteilen des K-Means-Clusterings gehören:

1 Es reagiert relativ empfindlich auf die Initialisierung des Clusterzentrums und kann zu einer lokalen optimalen Lösung konvergieren.

2. Die Verarbeitung abnormaler Punkte ist nicht effektiv genug.

3. Wenn die Datenverteilung ungleichmäßig ist oder Rauschen vorliegt, ist der Clustering-Effekt möglicherweise schlecht.

4. Verbesserte Methoden des K-Means-Clusterings

Um die Einschränkungen des K-Means-Clusterings zu überwinden, haben Forscher viele verbesserte Methoden vorgeschlagen, darunter:

1.K-Medoids-Clustering: Changing Das Clustering-Zentrum von einem Datenpunkt zu einem repräsentativen Punkt (Medoid) innerhalb des Clusters kann Ausreißer und Rauschen besser verarbeiten.

2. Dichtebasierte Clustering-Algorithmen: wie DBSCAN, OPTICS usw. können Cluster unterschiedlicher Dichte besser verarbeiten.

3. Spektrales Clustering: Behandeln Sie Datenpunkte als Knoten im Diagramm, betrachten Sie Ähnlichkeit als Kantengewichte und erreichen Sie Clustering durch spektrale Zerlegung des Diagramms, das nicht-konvexe Cluster und Cluster unterschiedlicher Form verarbeiten kann.

4. Hierarchisches Clustering: Behandeln Sie die Datenpunkte als Knoten im Baum und implementieren Sie Clustering, indem Sie Cluster kontinuierlich zusammenführen oder aufteilen, um die hierarchische Struktur der Cluster zu erhalten.

5. Fuzzy-Clustering: Ordnen Sie Datenpunkte verschiedenen Clustern zu. Jeder Datenpunkt verfügt über einen Zugehörigkeitsgrad für jeden Cluster, der Situationen bewältigen kann, in denen die Unsicherheit der Datenpunkte groß ist.

Kurz gesagt, K-Means-Clustering ist ein einfacher und effektiver unbeaufsichtigter Clustering-Algorithmus, dessen Einschränkungen jedoch in praktischen Anwendungen beachtet werden müssen, und andere Verbesserungsmethoden können kombiniert werden, um den Clustering-Effekt zu verbessern.

Das obige ist der detaillierte Inhalt vonUnüberwachtes Clustering mit K-Means-Algorithmus. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Eine Eingabeaufforderung kann die Schutzmaßnahmen von den großen LLM umgehenApr 25, 2025 am 11:16 AM

Eine Eingabeaufforderung kann die Schutzmaßnahmen von den großen LLM umgehenApr 25, 2025 am 11:16 AMDie bahnbrechende Forschung von HiddenLayer zeigt eine kritische Anfälligkeit in führenden großsprachigen Modellen (LLMs). Ihre Ergebnisse zeigen eine universelle Bypass -Technik, die als "Policy Puppetry" bezeichnet wird und fast alle wichtigen LLMs umgehen können

5 Fehler, die die meisten Unternehmen dieses Jahr mit Nachhaltigkeit machen werdenApr 25, 2025 am 11:15 AM

5 Fehler, die die meisten Unternehmen dieses Jahr mit Nachhaltigkeit machen werdenApr 25, 2025 am 11:15 AMDer Vorstoß nach Umweltverantwortung und Abfallreduzierung verändert grundlegend die Art und Weise, wie Unternehmen arbeiten. Diese Transformation wirkt sich auf die Produktentwicklung, die Herstellungsprozesse, die Kundenbeziehungen, die Partnerauswahl und die Einführung von Neuen aus

H20 -Chip -Verbot stürzt China -KI -Firmen, aber sie haben lange auf den Aufprall gefreutApr 25, 2025 am 11:12 AM

H20 -Chip -Verbot stürzt China -KI -Firmen, aber sie haben lange auf den Aufprall gefreutApr 25, 2025 am 11:12 AMDie jüngsten Einschränkungen für fortschrittliche KI -Hardware unterstreichen den eskalierenden geopolitischen Wettbewerb um die Dominanz von AI und zeigen Chinas Vertrauen in ausländische Halbleitertechnologie. Im Jahr 2024 importierte China einen massiven Halbleiter im Wert von 385 Milliarden US -Dollar

Wenn Openai Chrome kauft, kann AI die Browserkriege regierenApr 25, 2025 am 11:11 AM

Wenn Openai Chrome kauft, kann AI die Browserkriege regierenApr 25, 2025 am 11:11 AMDie potenzielle gezwungene Veräußerung von Chrome von Google hat intensive Debatten in der Tech -Branche in Führung gestellt. Die Aussicht, den führenden Browser mit einem globalen Marktanteil von 65% zu erwerben, wirft erhebliche Fragen zur Zukunft von TH auf

Wie KI die wachsenden Schmerzen der Einzelhandelsmedien lösen kannApr 25, 2025 am 11:10 AM

Wie KI die wachsenden Schmerzen der Einzelhandelsmedien lösen kannApr 25, 2025 am 11:10 AMDas Wachstum der Einzelhandelsmedien verlangsamt sich, obwohl das Gesamtwachstum des Werbeversorgungswachstums übertrifft. Diese Reifungsphase stellt Herausforderungen dar, einschließlich der Fragmentierung von Ökosystemen, steigenden Kosten, Messproblemen und Integrationskomplexitäten. Künstlicher Intelligen

'KI sind wir und es ist mehr als wir'Apr 25, 2025 am 11:09 AM

'KI sind wir und es ist mehr als wir'Apr 25, 2025 am 11:09 AMEin altes Radio knistert mit statischer Aufnahme in einer Sammlung flackernder und inerter Bildschirme. Dieser prekäre Elektronikstapel, der leicht destabilisiert ist, bildet den Kern von "The E-Waste Land", einer von sechs Installationen in der immersiven Ausstellung, & Quat

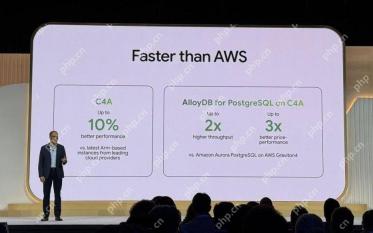

Google Cloud wird in der nächsten 2025 ernsthafter mit der InfrastrukturApr 25, 2025 am 11:08 AM

Google Cloud wird in der nächsten 2025 ernsthafter mit der InfrastrukturApr 25, 2025 am 11:08 AMGoogle Clouds nächstes 2025: Ein Fokus auf Infrastruktur, Konnektivität und KI Die nächste Konferenz von Google Cloud für 2025 zeigte zahlreiche Fortschritte, die hier zu viele, um sie vollständig ausführlich zu machen. Eine eingehende Analyse spezifischer Ankündigungen finden Sie unter Artikel von My

Sprechen Baby AI Meme, Arcanas AI -Filmpipeline von 5,5 Millionen US -Dollar, enthüllten IRs geheime UnterstützerApr 25, 2025 am 11:07 AM

Sprechen Baby AI Meme, Arcanas AI -Filmpipeline von 5,5 Millionen US -Dollar, enthüllten IRs geheime UnterstützerApr 25, 2025 am 11:07 AMDiese Woche in AI und XR: Eine Welle der Kreativität von KI-angetriebenen Kreativität führt durch Medien und Unterhaltung, von der Musikgeneration bis zur Filmproduktion. Lassen Sie uns in die Schlagzeilen eintauchen. Wachsende Auswirkungen von AI-generierten Inhalten: Technologieberater Shelly Palme

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.

mPDF

mPDF ist eine PHP-Bibliothek, die PDF-Dateien aus UTF-8-codiertem HTML generieren kann. Der ursprüngliche Autor, Ian Back, hat mPDF geschrieben, um PDF-Dateien „on the fly“ von seiner Website auszugeben und verschiedene Sprachen zu verarbeiten. Es ist langsamer und erzeugt bei der Verwendung von Unicode-Schriftarten größere Dateien als Originalskripte wie HTML2FPDF, unterstützt aber CSS-Stile usw. und verfügt über viele Verbesserungen. Unterstützt fast alle Sprachen, einschließlich RTL (Arabisch und Hebräisch) und CJK (Chinesisch, Japanisch und Koreanisch). Unterstützt verschachtelte Elemente auf Blockebene (wie P, DIV),

SublimeText3 Linux neue Version

SublimeText3 Linux neueste Version

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

DVWA

Damn Vulnerable Web App (DVWA) ist eine PHP/MySQL-Webanwendung, die sehr anfällig ist. Seine Hauptziele bestehen darin, Sicherheitsexperten dabei zu helfen, ihre Fähigkeiten und Tools in einem rechtlichen Umfeld zu testen, Webentwicklern dabei zu helfen, den Prozess der Sicherung von Webanwendungen besser zu verstehen, und Lehrern/Schülern dabei zu helfen, in einer Unterrichtsumgebung Webanwendungen zu lehren/lernen Sicherheit. Das Ziel von DVWA besteht darin, einige der häufigsten Web-Schwachstellen über eine einfache und unkomplizierte Benutzeroberfläche mit unterschiedlichen Schwierigkeitsgraden zu üben. Bitte beachten Sie, dass diese Software