Technologie-Peripheriegeräte

Technologie-Peripheriegeräte KI

KI Praktischer Aufbau und Anwendung eines KI-gesteuerten ereignisintelligenten Analysesystems

Praktischer Aufbau und Anwendung eines KI-gesteuerten ereignisintelligenten Analysesystems1. Hintergrund

Mit der weit verbreiteten Anwendung neuer Technologien wie Virtualisierung und Cloud Computing ist der Umfang der IT-Infrastruktur in Unternehmensrechenzentren schnell gewachsen. Dies führte zu einer Vergrößerung der Computerhardware und -software sowie zu häufigen Computerausfällen. Daher benötigt das Betriebs- und Wartungspersonal an vorderster Front dringend professionellere und leistungsfähigere Betriebs- und Wartungswerkzeuge, um den Herausforderungen gerecht zu werden.

Im täglichen Betrieb und der Wartung von Rechenzentren werden in der Regel grundlegende Überwachungssysteme und Anwendungsüberwachungssysteme zum Aufbau von Fehlererkennungsmechanismen verwendet. Durch die Festlegung voreingestellter Schwellenwerte überschreiten die Anzeigeelemente beim Auftreten verschiedener Software- und Hardware-Anomalien diese Schwellenwerte und lösen so Alarme aus. Betriebsexperten werden umgehend benachrichtigt und führen eine Fehlerbehebung durch, um einen stabilen Betrieb des Rechenzentrums sicherzustellen. Ein solcher Überwachungsmechanismus kann potenzielle Probleme rechtzeitig erkennen und lösen und so die Zuverlässigkeit und Verfügbarkeit des Rechenzentrums verbessern.

Das ereignisintelligente Analysesystem ist ein System, das darauf ausgelegt ist, Alarmübergänge zu lösen und diese zu analysieren und zu verarbeiten. 2. Gesamtarchitektur

1. Systemarchitektur für ereignisintelligente Analyse Integrieren Sie Betrieb und Wartung. Die Erfahrung von Experten wird in einem digitalen Modell gesammelt. Wenn ein Fehler auftritt, kann der Fehler automatisch „identifiziert, analysiert und behoben“ werden, wodurch die mittlere Reparaturzeit (MTTR) verkürzt wird.

Das ereignisintelligente Analysesystem führt KI-Technologie ein, um jedes Modul des Systems zu stärken. Wenn der Betriebs- und Wartungsexperte nicht manuell ein Fehlermodell erstellt, erstellt die KI automatisch einen Fehler für den Alarm, analysiert ihn automatisch und führt ihn dann aus Bereitstellung eines Analyseplans, um Betriebs- und Wartungsexperten bei der Analyse des Fehlers zu unterstützen. Die Stärkung der KI verringert den Modellierungsarbeitsdruck von Betriebs- und Wartungsexperten und gleicht auch die Erfahrungslücken von Betriebs- und Wartungsexperten aus.

Das Folgende ist das Gesamtarchitekturdiagramm des ereignisintelligenten Analysesystems:

Bild

Der blaue Teil ist das Funktionsmodul des ereignisintelligenten Analysesystems und der orange Teil ist das Umsystem, das entsprechende Daten bzw. Schnittstellen bereitstellt.

2. Beziehung zu umgebenden Systemen

Einheitliche Ereignisplattform: Das Alarmsystem sammelt Alarme von verschiedenen Überwachungssystemen (Basisüberwachung, Anwendungsüberwachung und Protokollüberwachung) und wandelt sie nach einer einheitlichen Aggregation in ein einheitliches Format, an Kafka gesendet; das intelligente Ereignisanalysesystem liest alle Alarmdaten aus dem Kafka-System.

Automatisierungsplattform: Betriebs- und Wartungsexperten erstellen vorab einige Orchestrierungen und Skripte auf der Automatisierungsplattform als Methode zur Fehlerbehebung. Nachdem die Fehleranalyse die Grundursache gefunden hat, kann die Entsorgungsaufgabe orchestriert und zur Ausführung ausgegeben werden Rufen Sie schließlich die Automatisierungsplattformschnittstelle auf, um den Zweck der automatischen Entsorgung zu erreichen.

CMDB: Während der Fehleranalyse können Sie die in der CMDB gespeicherten Objektinstanzattribute und -beziehungen verwenden, um gleichzeitig Alarminstanzen und Entsorgungsinstanzen logisch zuzuordnen und gleichzeitig einige Informationen über Objekte rund um das Alarmobjekt anzuzeigen Sie müssen die entsprechenden CMDB-Objektinstanzdaten zuordnen.

ITSM: Stellt Arbeitsauftragsdaten wie Änderungsaufträge und Vorfallaufträge bereit. Wenn ein Fehler auftritt, müssen diese Arbeitsauftragsdaten für die Analyse verwendet werden.

Big-Data-Plattform für Betrieb und Wartung: Die Big-Data-Plattform bietet Datenbereinigungstools, um die intelligente Analyseplattform bei der Bereinigung der erforderlichen Daten zu unterstützen, und bietet außerdem technischen Support für die Speicherung massiver Daten Ereignisintelligente Analyse Es stellt auch Analysedaten für die anschließende KI-Analyse bereit, einschließlich CMDB-Objektdaten, ITSM-Arbeitsauftragsdaten, Überwachungssystemindikatordaten und Alarmdaten usw.

3. Detaillierte Funktionserklärung

1. Fehlererkennung

Die Hauptfunktion der Fehlererkennung besteht darin, ein Fehlermodell zu erstellen, das die Regeln für die Umwandlung von Alarmen in Fehler definieren kann Gleichzeitig ist die Definition von Fehlermodellen auch eine einfache Klassifizierung von Fehlern, z. B. Fehler bei hoher CPU-Auslastung, Fehler bei hoher Speicherauslastung, Fehler bei hoher Festplattenauslastung, Fehler bei Netzwerkverzögerung usw. Vereinfacht ausgedrückt: Welche Alarme können zu einem Fehler werden? , Alarme und Störungen Das quantitative Verhältnis kann entweder 1:1 oder n:1 sein; nur wenn ein bestimmter Fehler auftritt, kann eine spätere Analyse und Beseitigung erleichtert werden.

Alarmformatierung:

Die von der einheitlichen Ereignisplattform empfangenen Alarme werden standardisiert und in das vom ereignisintelligenten Verarbeitungssystem benötigte Format verarbeitet. Einige Felder müssen durch Nachschlagen der Objektinstanzdaten der Konfiguration ergänzt werden Management. .

Fehlermodelldefinition:

Die Definition des Fehlerszenariomodells umfasst hauptsächlich grundlegende Informationen, Fehlerregeln und Analyseentscheidungsfunktionen:

1) Zu den grundlegenden Informationen gehört der Fehlername , zugehöriges Objekt, Fehlerinformationen wie Typ und Fehlerbeschreibung;

2) Fehlerregeln können in folgende Kategorien unterteilt werden:

- Festlegen von Schlüsselwortregeln für den Alarmabgleich: Felder wie Zusammenfassung und Ebene im JSON-Feld des Alarms können als Bedingungen festgelegt werden, und mehrere Regeln können logisch festgelegt werden (UND oder NICHT der Regeln). Berechnung);

- Zeitregeln : einschließlich sofortiger Ausführung (Fehlerinstanzen werden unmittelbar nach Empfang eines Alarms generiert), Warten auf ein festes Zeitfenster (Alarme innerhalb eines Zeitraums nach Beginn des ersten Alarms erzwingen die Aggregation von Fehlerinstanzen) und Warten auf ein gleitendes Zeitfenster ( (nach dem Start des letzten Alarms) Alarme innerhalb eines bestimmten Zeitraums werden zur Aggregation von Fehlerinstanzen gezwungen);

- Standortregeln: Einschließlich derselben Maschine, derselben Bereitstellungseinheit und desselben physischen Subsystems, Alarme, die die Bedingungen innerhalb des angegebenen Bereichs erfüllen werden zu einer Fehlerinstanz zusammengefasst.

3) Ordnen Sie den angegebenen Analyse-Entscheidungsbaum zu, um den Analyseplan zu bestimmen.

2. Fehleranalyse

Bei der Fehleranalyse geht es um die Analyse und Anzeige von Fehlern unter verschiedenen Aspekten, wie z. B. der Anzeige verwandter Daten, der Anzeige topologischer Daten, dem Analyseentscheidungsbaum und dem Abruf von Wissensdatenbanken, um Datenunterstützung für Betrieb und Wartung bereitzustellen Experten helfen ihnen dabei, die Fehlerursache schnell zu finden und den Fehler zu beheben. Der Analyse-Entscheidungsbaum kann mit der Disposition verknüpft werden.

Anzeige relevanter Informationen:

1) Alarmanalyse: Alarmdaten der letzten 48 Stunden für das physische Subsystem, das dem Alarmobjekt und anderen mit der Einsatzeinheit verbundenen Software- und Hardwareobjekten entspricht;

2) Indikator Analyse: Indikatordaten des physischen Subsystems, das dem Alarmobjekt entspricht, und anderer mit der Einsatzeinheit verbundener Software- und Hardwareobjekte innerhalb von 2 Stunden vor dem Ausfall

3) Änderungsanalyse: Änderung der Arbeitsauftragsdatensätze des Systems, das dem Alarmobjekt entspricht; in den letzten 48 Stunden, Änderungsanalyse durchführen;

4) Protokollanalyse: Analysieren Sie die Anwendungsprotokolle und Systemprotokolle der angegebenen Pfade des Alarmobjekts und der umgebenden Objekte und zeigen Sie diese an

5) Linkanalyse: Mit dem Transaktionscode als Kern, das Alarmobjekt. Analysieren und zeigen Sie die Upstream- und Downstream-Verbindungsdaten der beteiligten Transaktionscodes an im gesamten System sind in einer Baumtopologie organisiert. Die Struktur wird angezeigt und Knoten mit Alarmen werden rot markiert, um Betriebs- und Wartungsexperten zu alarmieren.

Spezifische Beispiele sind wie folgt:

Bilder

Analytischer Entscheidungsbaum: Basierend auf CMDB-Objekten und -Beziehungen, Alarmen, Indikatoren, Änderungen, Protokollen und Links und anderen Daten, Integriert in benutzerdefinierte bearbeitbare Analyse-Entscheidungsbäume.

Basierend auf CMDB-Objekten und -Beziehungen, Alarmen, Indikatoren, Änderungen, Protokollen und Links und anderen Daten, Integriert in benutzerdefinierte bearbeitbare Analyse-Entscheidungsbäume.

Betriebs- und Wartungsexperten können die Reihenfolge und Beurteilungskriterien für die Datenanalyse voreinstellen und die Betriebs- und Wartungserfahrung in Form eines digitalen Modells in den Analyse-Entscheidungsbaum einfließen lassen. Wenn ein Fehler auftritt, verwendet die Plattform die Voreinstellung Analyse-Entscheidungsbaum Analysieren und beurteilen Sie relevante Daten und liefern Sie schließlich Ergebnisse.

Die letzten Blattknoten des Analyse-Entscheidungsbaums können mit der Beseitigung verknüpft werden, wodurch der automatisierte Betrieb des gesamten Lebenszyklus „Identifizierung, Analyse und Beseitigung“ von Fehlern gewährleistet wird.

Spezifische Beispiele sind wie folgt:

Bilder

Wissensdatenbanksuche: Das Rechenzentrum baut ein Wissensdatenbanksystem auf, das auf den Daten auf der Betriebs- und Wartungs-Big-Data-Plattform basiert und hauptsächlich Notfälle sammelt Pläne, Textdaten wie Aufzeichnungen des gesamten Prozesses zur Bearbeitung von Vorfalltickets und Erfahrungszusammenfassungen von Betriebs- und Wartungsexperten.

Das Rechenzentrum baut ein Wissensdatenbanksystem auf, das auf den Daten auf der Betriebs- und Wartungs-Big-Data-Plattform basiert und hauptsächlich Notfälle sammelt Pläne, Textdaten wie Aufzeichnungen des gesamten Prozesses zur Bearbeitung von Vorfalltickets und Erfahrungszusammenfassungen von Betriebs- und Wartungsexperten.

Wenn ein Fehler auftritt, wird das Fehlerschlüsselwort zum Durchsuchen der Wissensdatenbank verwendet (String-Matching) und das entsprechende Textwissen wird als Expertenerfahrung zurückgegeben. Im Kapitel über die Stärkung der KI werden wir über die Verwendung der Textanalyse für verwandte Suchen und nicht nur über den einfachen String-Abgleich sprechen. 3. Fehlerbehandlung Orchestrierung und Durchführung von Entsorgungsaufgaben.

1) Entsorgungs-Orchestrierung: Die Entsorgungs-Orchestrierung ist eine organische Kombination einer Reihe von Entsorgungsvorgängen, da bei einigen Entsorgungen die Betriebs- und Wartungsobjekte isoliert und dann neu gestartet werden müssen Operationsskripte werden gemäß der festgelegten Reihenfolge verarbeitet. Der Befehl wird an die spezifische Instanzmaschine gesendet und ausgeführt.

2) Entsorgungsoperation: Kapseln Sie das Skript (Shell, Python), damit es auf der Instanzmaschine ausgeführt oder aufgerufen werden kann Die Entsorgungsorchestrierung besteht darin, die kleinsten Aktionen wie Tomcat-Neustart, Isolierung, Leistungsschalter und andere Skripte zu entsorgen. Die Fehlerbehandlung basiert hauptsächlich auf der Erfahrung von Betriebs- und Wartungsexperten oder Notfallplandokumenten werden digital in Modelle umgewandelt.

Nach Abschluss der Fehlerbehandlung werden relevante Aufzeichnungen der Behandlung entsprechend dem Prozess zur anschließenden Überprüfung und Analyse aufgezeichnet.

4. KI-Empowerment

Die Befähigung der KI besteht darin, den manuellen Konfigurationsaufwand zu minimieren und den Arbeitsdruck der Betriebs- und Wartungsexperten im gesamten Prozess der „Identifizierung, Analyse und Beseitigung“ von Fehlern zu verringern. Sie kann auch die Teile ausgleichen, die durch die Erfahrung nicht abgedeckt werden können von Betriebs- und Wartungsexperten und kann 100 % der in der Vergangenheit aufgetretenen Alarmtypen abdecken. Das Gesamtprinzip besteht darin, mithilfe von KI-Berechnungen Fehlermodelle und Analyselösungen im Bereich der Fehleridentifizierung und -analyse durch automatische Modellierung zu erstellen , automatische Aggregation, automatische Analyse usw. Geben Sie Hinweise zu Betriebs- und Wartungsexperten, stellen Sie jedoch sicher, dass die endgültige Beurteilung und Steuerung von Betriebs- und Wartungsexperten vorgenommen wird, um sicherzustellen, dass der Algorithmus 99 % der Arbeit erledigt, und die manuelle Überprüfung stellt die letzte sicher 1 % der Arbeit.

1. Automatische Modellierung

Wenn wir uns an die Definition des Fehlermodells in Kapitel 3-1 erinnern, haben wir festgestellt, dass die Alarmregeln, Zeitregeln und räumlichen Regeln sowie der Analyse-Entscheidungsbaum festgelegt sind Bestimmen Sie, dass ein Fehlermodell erstellt werden kann. Während die Zeitregeln und räumlichen Regeln standardmäßig auf die häufigste sofortige Ausführung und dieselbe Maschine zurückgreifen können, kann der Analyse-Entscheidungsbaum die häufigsten Gesundheitsprüfungen verwenden.

Um ein Fehlermodell zu erstellen und ein Modell für dieselben Fehlertypen zu erstellen, besteht das Kernproblem darin, die Fehler anhand des Alarminhalts zu klassifizieren. Anschließend verwenden wir die Schlüsselwörter des Alarminhalts, um die Klassifizierung zu bestimmen Erstellen Sie ein bestimmtes Fehlermodell. Dann artet das Problem der automatischen Modellierung darin aus, Schlüsselwörter für Alarme zu finden und darauf basierende Fehlermodelle zu erstellen.

Das Gesamtlogikdiagramm sieht wie folgt aus:

Bilder

Bilder

Geben Sie historische Alarme und Echtzeitalarme nacheinander in das Fehlermodell ein. Wenn das vorhandene Fehlermodell abgeglichen werden kann Beenden Sie diesen Artikel. Alarmverarbeitung. Wenn kein passendes Fehlermodell vorhanden ist, wird das Schlüsselwort des Alarminhalts durch einen Algorithmus berechnet, ein Fehlermodell basierend auf dem Schlüsselwort erstellt und dann das neu erstellte Fehlermodell zum Fehler hinzugefügt Modellliste.

Betriebs- und Wartungsexperten können das Fehlermodell verallgemeinern und durch manuelle Bestätigung online stellen.

Diese automatische Modellierungsmethode bietet die folgenden Vorteile:

1) Sie kann Alarme in Echtzeit verarbeiten, Fehlermodellierung in Echtzeit durchführen und das Modell sehr schnell aktualisieren.

2) Die Modellierung hängt nicht davon ab Basierend auf der Erfahrung von Betriebs- und Wartungsexperten kann die Modellierung direkt über Alarminhalte erfolgen

3) Es kann alle historischen Alarme abdecken und in Echtzeit auf neue Alarme reagieren

4) Es ist kein Betrieb und keine Wartung erforderlich Experten müssen eine große Menge an Modellierungsarbeiten durchführen, wodurch Arbeitskräfte eingespart werden. Betriebs- und Wartungsexperten müssen nur die endgültige manuelle Bestätigung durchführen, wodurch die Effizienz verbessert und gleichzeitig die Ergebnisse sichergestellt werden , haben aber eine geringe Wahrscheinlichkeit, in umfangreichen Dokumenten aufzutauchen, und je größer die Wahrscheinlichkeit des Schlüsselworts, das Ergebnis der Verarbeitung eines Teils des Alarmspeichers ist wie folgt:

Bilder

Verwenden Sie den obigen Algorithmus und unter Verwendung eines Teils des Alarminhalts zur Berechnung ist der erhaltene Dateneffekt wie folgt:

Verwenden Sie den obigen Algorithmus und unter Verwendung eines Teils des Alarminhalts zur Berechnung ist der erhaltene Dateneffekt wie folgt:

Bilder

2. Automatischer Clustering-Fehler

2. Automatischer Clustering-Fehler

Die spezifischen Schritte lauten wie folgt:

7) Ab Schritt 2 werden dann die nächsten Alarmdaten verarbeitet.

Dieser Algorithmus kann Alarme verschiedenen Fehlertypen zuordnen. Wenn kein Fehlertyp vorhanden ist, kann ein selbst erstellter Fehlertyp erstellt werden.

Die Vorteile dieses Algorithmus sind wie folgt:

1) Unbeaufsichtigte automatische Fehlerklassifizierung durch historische und Echtzeit-Alarmdaten, ohne dass ein Fehlermodell erstellt werden muss, wodurch Arbeitskräfte gespart werden;

2) Für Echtzeitalarme , Fehlerclusterung Der Prozess gewährleistet Online-Updates in Echtzeit, ohne dass regelmäßige Berechnungen und Modellaktualisierungen erforderlich sind Methoden.

3. Analyseplan automatisch erstellen

Überprüfen Sie Kapitel 3-2 Fehleranalyse. Die Analyse des Fehlers konzentriert sich hauptsächlich auf die Anzeige der Informationen des Fehlerknotens und der umgebenden Knoten sowie auf die Einrichtung des Analyseentscheidungsbaums . Es erfordert auch mehr manuelle Einstellungen.

Erwägen Sie nach der KI-Befähigung die Verwendung von Notfallplänen, Alarmdetails und Anzeigeinformationen in der Fehleranalyse als Eingabeaufforderungen (Eingabeaufforderungen) und nutzen Sie vorhandene große Sprachmodelle mit hervorragenden Ergebnissen, um automatisch Fehleranalyselösungen bereitzustellen.

In Anbetracht der Frage der privatisierten Bereitstellung können große Sprachmodelle ChatGLM2, llama2 usw. in Betracht ziehen. In der spezifischen Implementierungsphase können je nach Bedarf und Hardwareniveau verschiedene große Sprachmodelle ausgewählt werden. LLM wird einheitlich zur Darstellung großer Sprachen verwendet. Bitte beachten Sie die Unterscheidung.

Das Hauptprozessdiagramm sieht wie folgt aus:

Bilder

Nach der Fehlererkennung werden die entsprechenden Echtzeitalarme und angezeigten relevanten Daten abgerufen, kombiniert mit den Notfallplandaten. Um eine Eingabeaufforderungskombination und eine Eingabeaufforderungsaufforderung zu bilden, besteht der Zweck des Wortes darin, beim Stellen von Fragen des LLM-Großsprachenmodells bessere Ausgabeeffekte zu erzielen.

Gleichzeitig werden der Notfallplan und die historischen Alarmdaten stapelweise in der Faiss-Vektordatenbank gespeichert. Die Textmenge in jedem Stapel überschreitet nicht das Token-Limit von LLM Beim großen Sprachmodell wird Prompt die Eingabeaufforderungswörter in der Faiss-Vektordatenbank abfragen, um den Text mit den ähnlichsten Vektoren zu erhalten. Abfrage LLM mit diesen Texten, die die Token-Längenbeschränkung nicht überschreiten, und das zurückgegebene Ergebnis ist die Fehleranalyse Plan (in Textform).

Bitte beachten Sie das Bild unten für den spezifischen Effekt:

Bilder

4. Notfallplansuche

Als notwendiges Handbuch in der Branche zeichnet der Notfallplan perfekt auf Alle Systeme und die Analyse- und Behandlungsschritte für Störungen aller Betriebs- und Wartungsobjekte sind sehr gute Textdaten, auf die man sich verlassen kann. Die Inhalte von Notfallplänen werden an vielen Stellen in diesem System verwendet. Daher ist es notwendig, Abruffunktionen für Notfallpläne bereitzustellen, und das Wissensdatenbanksystem kann als Abrufbasis für Notfallpläne verwendet werden.

kann den Textabruf durch String-Matching, den Schlüsselwortabruf nach der Textanalyse und den Abruf der Vektorähnlichkeit auf semantischer Ebene ermöglichen. In beiden Fällen muss der entsprechende Notfallplan abgerufen werden.

Mehrere der oben genannten Suchmethoden können mit den im vorherigen Artikel genannten technischen Mitteln verarbeitet werden, daher werde ich hier nicht näher darauf eingehen.

5. Fazit

Das ereignisintelligente Analysesystem soll Betriebs- und Wartungsexperten bei der Bedienung und Wartung jedes Systems unterstützen. Daher bietet es eine Reihe von Modellierungsmethoden, damit Betriebs- und Wartungsexperten Betriebs- und Wartungserfahrungen sammeln können Wenn die Datenmenge (Fehlerbeispieldaten sowie betriebs- und wartungsbezogene Daten) immer größer wird, kann der Einsatz einiger KI-Algorithmen die Arbeitsbelastung von Betriebs- und Wartungsexperten verringern und Betriebs- und Wartungsexperten bei der Durchführung von Analysen unterstützen Letztlich ist zu hoffen, dass durch das Eingreifen von Wartungsexperten auch der Zustand des automatischen Betriebs und der Wartung, also der „Selbsterkennung und Wartungsfreiheit“, erreicht werden kann.

Das obige ist der detaillierte Inhalt vonPraktischer Aufbau und Anwendung eines KI-gesteuerten ereignisintelligenten Analysesystems. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

ai合并图层的快捷键是什么Jan 07, 2021 am 10:59 AM

ai合并图层的快捷键是什么Jan 07, 2021 am 10:59 AMai合并图层的快捷键是“Ctrl+Shift+E”,它的作用是把目前所有处在显示状态的图层合并,在隐藏状态的图层则不作变动。也可以选中要合并的图层,在菜单栏中依次点击“窗口”-“路径查找器”,点击“合并”按钮。

ai橡皮擦擦不掉东西怎么办Jan 13, 2021 am 10:23 AM

ai橡皮擦擦不掉东西怎么办Jan 13, 2021 am 10:23 AMai橡皮擦擦不掉东西是因为AI是矢量图软件,用橡皮擦不能擦位图的,其解决办法就是用蒙板工具以及钢笔勾好路径再建立蒙板即可实现擦掉东西。

谷歌超强AI超算碾压英伟达A100!TPU v4性能提升10倍,细节首次公开Apr 07, 2023 pm 02:54 PM

谷歌超强AI超算碾压英伟达A100!TPU v4性能提升10倍,细节首次公开Apr 07, 2023 pm 02:54 PM虽然谷歌早在2020年,就在自家的数据中心上部署了当时最强的AI芯片——TPU v4。但直到今年的4月4日,谷歌才首次公布了这台AI超算的技术细节。论文地址:https://arxiv.org/abs/2304.01433相比于TPU v3,TPU v4的性能要高出2.1倍,而在整合4096个芯片之后,超算的性能更是提升了10倍。另外,谷歌还声称,自家芯片要比英伟达A100更快、更节能。与A100对打,速度快1.7倍论文中,谷歌表示,对于规模相当的系统,TPU v4可以提供比英伟达A100强1.

ai可以转成psd格式吗Feb 22, 2023 pm 05:56 PM

ai可以转成psd格式吗Feb 22, 2023 pm 05:56 PMai可以转成psd格式。转换方法:1、打开Adobe Illustrator软件,依次点击顶部菜单栏的“文件”-“打开”,选择所需的ai文件;2、点击右侧功能面板中的“图层”,点击三杠图标,在弹出的选项中选择“释放到图层(顺序)”;3、依次点击顶部菜单栏的“文件”-“导出”-“导出为”;4、在弹出的“导出”对话框中,将“保存类型”设置为“PSD格式”,点击“导出”即可;

ai顶部属性栏不见了怎么办Feb 22, 2023 pm 05:27 PM

ai顶部属性栏不见了怎么办Feb 22, 2023 pm 05:27 PMai顶部属性栏不见了的解决办法:1、开启Ai新建画布,进入绘图页面;2、在Ai顶部菜单栏中点击“窗口”;3、在系统弹出的窗口菜单页面中点击“控制”,然后开启“控制”窗口即可显示出属性栏。

GPT-4的研究路径没有前途?Yann LeCun给自回归判了死刑Apr 04, 2023 am 11:55 AM

GPT-4的研究路径没有前途?Yann LeCun给自回归判了死刑Apr 04, 2023 am 11:55 AMYann LeCun 这个观点的确有些大胆。 「从现在起 5 年内,没有哪个头脑正常的人会使用自回归模型。」最近,图灵奖得主 Yann LeCun 给一场辩论做了个特别的开场。而他口中的自回归,正是当前爆红的 GPT 家族模型所依赖的学习范式。当然,被 Yann LeCun 指出问题的不只是自回归模型。在他看来,当前整个的机器学习领域都面临巨大挑战。这场辩论的主题为「Do large language models need sensory grounding for meaning and u

ai移动不了东西了怎么办Mar 07, 2023 am 10:03 AM

ai移动不了东西了怎么办Mar 07, 2023 am 10:03 AMai移动不了东西的解决办法:1、打开ai软件,打开空白文档;2、选择矩形工具,在文档中绘制矩形;3、点击选择工具,移动文档中的矩形;4、点击图层按钮,弹出图层面板对话框,解锁图层;5、点击选择工具,移动矩形即可。

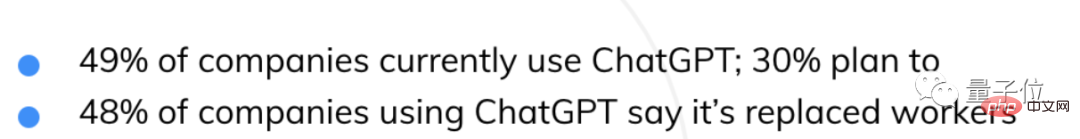

AI抢饭碗成真!近500家美国企业用ChatGPT取代员工,有公司省下超10万美元Apr 07, 2023 pm 02:57 PM

AI抢饭碗成真!近500家美国企业用ChatGPT取代员工,有公司省下超10万美元Apr 07, 2023 pm 02:57 PM自从ChatGPT掀起浪潮,不少人都在担心AI快要抢人类饭碗了。然鹅,现实可能更残酷QAQ......据就业服务平台Resume Builder调查统计,在1000多家受访美国企业中,用ChatGPT取代部分员工的,比例已达到惊人的48%。在这些企业中,有49%已经启用ChatGPT,还有30%正在赶来的路上。就连央视财经也为此专门发过一个报道:相关话题还曾一度冲上了知乎热榜,众网友表示,不得不承认,现在ChatGPT等AIGC工具已势不可挡——浪潮既来,不进则退。有程序员还指出:用过Copil

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

DVWA

Damn Vulnerable Web App (DVWA) ist eine PHP/MySQL-Webanwendung, die sehr anfällig ist. Seine Hauptziele bestehen darin, Sicherheitsexperten dabei zu helfen, ihre Fähigkeiten und Tools in einem rechtlichen Umfeld zu testen, Webentwicklern dabei zu helfen, den Prozess der Sicherung von Webanwendungen besser zu verstehen, und Lehrern/Schülern dabei zu helfen, in einer Unterrichtsumgebung Webanwendungen zu lehren/lernen Sicherheit. Das Ziel von DVWA besteht darin, einige der häufigsten Web-Schwachstellen über eine einfache und unkomplizierte Benutzeroberfläche mit unterschiedlichen Schwierigkeitsgraden zu üben. Bitte beachten Sie, dass diese Software

VSCode Windows 64-Bit-Download

Ein kostenloser und leistungsstarker IDE-Editor von Microsoft

SublimeText3 Englische Version

Empfohlen: Win-Version, unterstützt Code-Eingabeaufforderungen!

SAP NetWeaver Server-Adapter für Eclipse

Integrieren Sie Eclipse mit dem SAP NetWeaver-Anwendungsserver.