In Bezug auf Win10-Anwendungsberechtigungen wissen viele Benutzer nicht, was sie sind. Wie verwendet man also Win10-Anwendungsberechtigungen? Werfen wir einen Blick auf die ausführliche Einführung in die Berechtigungstechniken für Win10-Anwendungen!

Win10-Anwendungsberechtigungstipps:

1. Standort

Mit den Einstellungen kann sich jeder Benutzer anmelden und seine eigenen Standorteinstellungen auswählen.

Wenn Ortungsdienste deaktiviert sind, dürfen Apps, Dienste und Websites nicht auf den Standort des Benutzers zugreifen.

Wenn diese Option aktiviert ist, können nur zugelassene Apps auf den Standort des Benutzers zugreifen.

Standardmäßig sind die Einstellungen für Ortungsdienste aktiviert.

Der Standortverlauf speichert den Standort des Benutzers für einen bestimmten Zeitraum und erfordert daher die Verwendung derselben App.

2. Kamera

Die Standardkamera ist normalerweise für keine Anwendung aktiviert und der Benutzer wird gefragt, ob er die Kamera verwenden möchte.

Wenn Sie diese Einstellung deaktivieren, wird der vollständige Zugriff auf die Kamera für alle Apps und Dienste deaktiviert.

Erlauben Sie Apps, auf Ihre Kamera zuzugreifen. Diese Einstellung ist eine Teilmenge der vorherigen Einstellung.

Wir entscheiden selbstständig, auf welche Apps zugegriffen werden kann und auf welche nicht.

3. Mikrofon

Erlauben Sie den Zugriff auf das Mikrofon auf diesem Gerät und erlauben Sie Apps den Zugriff auf Ihr Mikrofon. Die Einstellungen haben die gleiche Funktionalität wie die ähnlichen Optionen, die die zuvor erwähnten Kameraeinstellungen bieten.

4. Benachrichtigungen

Deaktivieren Sie diese Einstellung, um den Zugriff aller Apps auf Benachrichtigungen zu verhindern.

Beim Öffnen können einzelne Apps ausgewählt werden, um auf Benachrichtigungen zuzugreifen.

5. Kontoinformationen

Erlauben Sie den Zugriff auf Kontoinformationen auf diesem Gerät und erlauben Sie Apps den Zugriff auf Ihre Kontoinformationen, um Apps und Windows oder nur Apps den Zugriff auf Benutzerkontoinformationen zu ermöglichen.

6. Kontakte

Microsoft speichert Benutzerkontakte (Name, Telefonnummer, E-Mail-ID usw.)

Mit dieser Einstellung können Benutzer auswählen, ob Windows-Apps auf andere Kontakte zugreifen sollen.

7. Kalender

bezieht sich auf den vom Benutzer festgelegten Kalenderplan, was bedeutet, dass das System und die Anwendungen auf den Zeitplan zugreifen und den Kalenderplan verfügbar machen können.

8. Anrufverlauf

Alle Anrufe, die Sie von einem Gerät aus tätigen, auf dem Sie mit Ihrem Microsoft-Konto angemeldet sind, speichern diese Informationen und stellen sie Apps und Windows zur Verfügung.

Anrufaufzeichnungseinstellungen können diese Funktion deaktivieren.

9. E-Mail

Microsoft ermöglicht Anwendungen und Einstellungen den Zugriff auf die E-Mails seiner Benutzer.

Mit dieser Einstellung können Sie ihnen den Zugriff auf denselben Inhalt verweigern.

10. Aufgaben

Die meisten Anzeigen basieren auf Aufgaben, die Sie auf Ihrem System oder einem anderen System ausführen, bei dem Sie sich mit Ihrem Microsoft-Konto anmelden.

Diese Einstellung verhindert möglicherweise, dass Anwendungen und Windows auf denselben Inhalt zugreifen.

11. Nachrichten

Nachrichten beziehen sich hier auf SMS und MMS auf dem System und Telefon, bei dem sich der Benutzer mit seinem Microsoft-Konto anmeldet.

Durch die Deaktivierung wird verhindert, dass Anwendungen und Windows darauf zugreifen.

12. Radio

Radio ist eine Option wie Bluetooth, die über die App ferngesteuert werden kann.

Sie können Anwendungen mit ausgewählten Zugriffsberechtigungen festlegen.

13. Hintergrundanwendungen

Manchmal werden Anwendungen im Hintergrund ausgeführt und sind für den Benutzer nicht sichtbar, während der Benutzer am System arbeitet.

Apps laufen möglicherweise im Hintergrund auf Ihrem System, ohne dass Sie es merken.

Kann so eingestellt werden, dass alle oder bestimmte Anwendungen deaktiviert werden.

14. Anwendungsdiagnose

Anwendungen sammeln Diagnosedaten von Ihrem System, und diese Einstellung erlaubt oder verbietet anderen Anwendungen, Diagnosedaten vom System zu verwenden.

15. Automatischer Datei-Download

Online-Speicheranbieter können Dateien automatisch auf das System herunterladen.

Während die Einstellung auf der Website des Anbieters selbst deaktiviert ist, ist es möglicherweise möglich, die Verwendung dieser Einstellung erneut zuzulassen.

16. Dokumente

Mit dieser Einstellung können Sie Windows/Anwendungen den Zugriff auf im System oder im Microsoft-Speicherkonto gespeicherte Dokumente erlauben oder deaktivieren.

Siebzehn, Bilder und Videos

Windows und Anwendungen können standardmäßig auf alle Bilder und Videos zugreifen.

Um zu verhindern, dass sie auf Ihre personalisierten Bilder und Videos zugreifen, deaktivieren Sie diese Einstellung.

18. Dateisystem

Dies ist die Ansammlung aller Bilder, Videos und Dokumente im System.

Sie können es nach Ihren Wünschen ändern.

Das obige ist der detaillierte Inhalt vonEinführung in Berechtigungstipps für Win10-Anwendungen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Fedora 42 verbindet das Windows -Subsystem für LinuxMay 09, 2025 am 03:01 AM

Fedora 42 verbindet das Windows -Subsystem für LinuxMay 09, 2025 am 03:01 AMÜberschreiten der Grenzen von Linux: Erforschung ungewöhnlicher Anwendungen. Natürlich nur zum Spaß. Beiträge 7 Technisch gesehen können Sie ein WSL -Bild für eine kompatible Linux -Verteilung erstellen. Offiziell unterstützte Bilder bieten jedoch einen deutlich reibungsloseren E

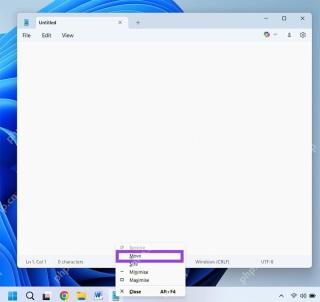

So verschieben Sie ein Fenster, wenn Sie nicht auf die Titelleiste klicken könnenMay 09, 2025 am 01:03 AM

So verschieben Sie ein Fenster, wenn Sie nicht auf die Titelleiste klicken könnenMay 09, 2025 am 01:03 AMWenn Anwendungen unerwartet über die Ränder Ihres Bildschirms hinausgehen, wird der Zugriff auf ihre Titelbalken unmöglich. Dies ist besonders bei zwei Monitoren häufig vorkommt, kann jedoch auch bei einzelnen Displays auftreten. Dieser Leitfaden bietet Lösungen für die Wiedererlangung der Kontrolle

Diese HDD-HDD in limitierter Aufgabe zeigt Ihnen, wie sie Bytes schreibtMay 08, 2025 pm 09:04 PM

Diese HDD-HDD in limitierter Aufgabe zeigt Ihnen, wie sie Bytes schreibtMay 08, 2025 pm 09:04 PMDie HD-SKL, eine Festplatte in limitierter Auflage, ist eine moderne Einstellung zu Buffalos 1998er Skelettfestplatte. Das Original, ein 4,3 -GB -Laufwerk mit klarem Acrylfall, wurde in einem begrenzten Lauf von 500 Einheiten hergestellt. Während Buffalo seinen 1978er Melco 3533 -Plattenspieler als zitiert

Der neue Oberflächenprofi fühle sich nicht ProfiMay 08, 2025 am 06:01 AM

Der neue Oberflächenprofi fühle sich nicht ProfiMay 08, 2025 am 06:01 AMDer neue Surface Pro: Ein Schritt zurück? Das neueste Surface Pro von Microsoft bietet Konnektivität über zwei USB-C-Anschlüsse, unterstützt Ladung, USB 3.2-Datenübertragung und DisplayPort 1.4A (bis zu zwei 4K-Monitore bei 60 Hz). Das Gerät wird jedoch ohne Stromanzeige geliefert

Microsoft fordert das MacBook Air mit einem neuen Oberflächenlaptop herausMay 08, 2025 am 03:02 AM

Microsoft fordert das MacBook Air mit einem neuen Oberflächenlaptop herausMay 08, 2025 am 03:02 AMDer neueste Surface -Laptop von Microsoft zielt darauf ab, mit dem MacBook Air mit einigen bemerkenswerten Kompromissen konkurrieren zu können. Das Fehlen einer Oberflächenverbindung markiert eine signifikante Abweichung von früheren Modellen, was die wachsende Prävalenz von Thunderbolt und USB -DO widerspiegelt

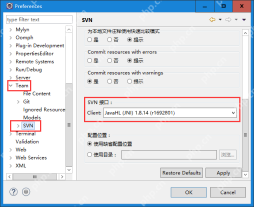

Lösen Sie das Problem, dass das SVN -Plugin in Eclipse immer für die Kennworteingabe auffordertMay 07, 2025 pm 05:03 PM

Lösen Sie das Problem, dass das SVN -Plugin in Eclipse immer für die Kennworteingabe auffordertMay 07, 2025 pm 05:03 PM1. Hintergrund kürzlich werden bei Verwendung des SVN-Plug-Ins die Aufforderung zur Eingabe von Kennwörtern in Eclipse immer aufgefordert, Kennwörter einzugeben, was besonders ärgerlich ist. Nach harter Arbeit löste ich das Problem schließlich und teilte es mit Ihnen mit ~ 2. Analyse des Kennwortmechanismus des SVN-Plug-Ins und der Ursache des Problems. Wenn wir das SVN-Plug-In zum ersten Mal verwenden und das Kennwort eingeben, wird eine Datei, die das Kennwort speichert, generiert. Anschließend wird das SVN-Plug-In die Benutzernamen- und Kennwortinformationen standardmäßig jedes Mal gelesen. Wenn Eclipse gestartet wird, werden die Konfigurationsinformationen automatisch in den Programm -Cache eingelesen. Nachdem das Passwort von SVN geändert wurde, ist es unmöglich, sich erneut anzumelden, und es gibt keine Aufforderung, das Passwort erneut einzugeben. Zu diesem Zeitpunkt können wir die relevanten Konfigurationsdateien löschen und das SVN-Plugin auffordern, das Kennwort erneut einzugeben. EC

So restaurieren Sie die Schritte der Win8 -SystemdetailsMay 07, 2025 pm 05:00 PM

So restaurieren Sie die Schritte der Win8 -SystemdetailsMay 07, 2025 pm 05:00 PMDie Schritte zum Starten von Systemen in Windows 8 sind: 1. Drücken Sie die Windows -Taste X, um das Verknüpfungsmenü zu öffnen. 2. Wählen Sie "Bedienfeld", geben Sie "System und Sicherheit" ein und klicken Sie auf "System". 3. Wählen Sie "Systemschutz" und klicken Sie auf "Systemwiederherstellung". 4. Geben Sie das Administratorkennwort ein und wählen Sie den Wiederherstellungspunkt aus. Bei der Auswahl des entsprechenden Wiederherstellungspunkts wird empfohlen, den Wiederherstellungspunkt vor dem Auftreten des Problems auszuwählen oder ein bestimmtes Datum zu erinnern, an dem das System gut ausgeführt wird. Während des Systems Wiederherstellungsprozess können Sie einen anderen Wiederherstellungspunkt versuchen oder den Befehl "sfc/scannow" verwenden, um die Systemdateien zu reparieren. Nach der Wiederherstellung müssen Sie den Systembetriebsstatus überprüfen, die Software neu installieren oder konfigurieren und die Daten neu verknüpfen und regelmäßig neue Wiederherstellungspunkte erstellen.

'Modernes Betriebssystem Originalbuch 3rd Edition'May 07, 2025 pm 04:57 PM

'Modernes Betriebssystem Originalbuch 3rd Edition'May 07, 2025 pm 04:57 PM"Modern Operating Systems (English Edition 3rd Edition)" ist ein klassisches Werk von Professor Tanenbaum. Mit seiner tiefgreifenden Erfahrung in der Gestaltung von drei Betriebssystemen integriert das Buch Theorie und Praxis perfekt. Die dritte Ausgabe des Buches untersucht eine Reihe von Themen, wie z. B. Prozess, Threading, Speichermanagement, Dateisysteme, I/A-Sackgassen, Schnittstellendesign, Multimedia, Leistungsabfälle und die neuesten Trends im Betriebssystemdesign vorgestellt. Das Buch erläutert nicht nur die Prinzipien und Praktiken moderner Betriebssysteme im Detail, sondern lenkt auch besondere Aufmerksamkeit auf Linux-Betriebssysteme, Windows Vista-Betriebssysteme, eingebettete Betriebssysteme, Echtzeit-Betriebssysteme und Multimedia-Betriebssysteme. Deckung von Windows Vista und den neuesten Linux/UNIX -Operationen

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem völlig kostenlosen KI-Gesichtstausch-Tool aus!

Heißer Artikel

Heiße Werkzeuge

SublimeText3 Linux neue Version

SublimeText3 Linux neueste Version

WebStorm-Mac-Version

Nützliche JavaScript-Entwicklungstools

ZendStudio 13.5.1 Mac

Leistungsstarke integrierte PHP-Entwicklungsumgebung

MantisBT

Mantis ist ein einfach zu implementierendes webbasiertes Tool zur Fehlerverfolgung, das die Fehlerverfolgung von Produkten unterstützen soll. Es erfordert PHP, MySQL und einen Webserver. Schauen Sie sich unsere Demo- und Hosting-Services an.

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen