Technologie-Peripheriegeräte

Technologie-Peripheriegeräte KI

KI Die Cybersicherheitsbranche kann sich von „Musks Algorithmus' inspirieren lassen

Die Cybersicherheitsbranche kann sich von „Musks Algorithmus' inspirieren lassenDie Cybersicherheitsbranche kann sich von „Musks Algorithmus' inspirieren lassen

Heute sind wir in eine Ära disruptiver Innovation eingetreten, die durch künstliche Intelligenz und digitale Transformation vorangetrieben wird. In dieser Zeit ist Netzwerksicherheit nicht mehr nur ein „Kosten- und Reibungspunkt“ der Unternehmens-IT. Im Gegenteil, sie ist zu einem zentralen Dreh- und Angelpunkt für den Aufbau der nächsten Generation digitaler Infrastruktur und Informationsordnung sowie aller wissenschaftlichen und technologischen Innovationen geworden (von der Arzneimittelforschung und -entwicklung bis zur militärischen intelligenten Fertigung) notwendige Elemente. Dies bedeutet, dass die traditionelle Forschung und Entwicklung von Netzwerksicherheitstechnologien, die Implementierung von Lösungen sowie der Entwurf und Betrieb von Verteidigungssystemen einer Revolution in den Methoden und Konzepten unterzogen werden müssen. Agilität und Intelligenz sind zu den beiden Hauptthemen der Netzwerksicherheitsentwicklung geworden

Einfach in Mit anderen Worten: Netzwerksicherheit erfordert eine „out of the Circle“-Revolution im Musk-Stil.

Von Elektroautos über Raketen bis hin zu Starlink und sogar Twitter (X) zeigt uns Musk, wie wir mit „ersten Prinzipien“ eine einzigartige und effiziente Unternehmenskultur und Arbeitsmethoden schaffen können – mit minimalem Personalaufwand, Infrastruktur und Prozessen, um Wettbewerbsvorteile zu erzielen und maximale Gewinne erzielen.

„Musk's Biography“ von Walter Isaacson hat den „Musk-Algorithmus“ zum ersten Mal verfeinert und zusammengefasst. Für die Cybersicherheitsbranche, die ebenfalls mit Komplexitäts- und Kostenherausforderungen konfrontiert ist, können wir aus Musks Denkweise Weisheit ziehen, um unsere Cybersicherheitsabwehr und technologische Innovation zu stärken.

Gleichzeitig ist der Musk-Algorithmus auch eine prägnante und leistungsstarke Arbeitsmethode und die Verdichtung der Unternehmenskultur, die Netzwerksicherheitsunternehmen und Unternehmenssicherheitsteams (und IT-Abteilungen) eine neue Perspektive bietet, Netzwerksicherheitsstrategien zu überprüfen und zu optimieren üben. Im Folgenden sind die Implikationen der fünf wichtigen Prinzipien von Musks Algorithmus für die Cybersicherheitsbranche aufgeführt:

1. Musks Algorithmus legt Wert darauf, „jedes Bedürfnis in Frage zu stellen“

Im Kontext der Cybersicherheit bedeutet dies, dass wir Sicherheitsstrategien ständig hinterfragen und bewerten müssen und die Wirksamkeit und Notwendigkeit von Maßnahmen. Wir sollten starre Regeln und übermäßige Komplexität vermeiden und stattdessen einfache, unkomplizierte und praktische Sicherheitslösungen verfolgen. Cybersicherheit ist ein Bereich mit hochkomplexen Technologie-Stacks und -Methoden, der leicht zum Phänomen der „pluralistischen Ignoranz“ führen kann – Mitarbeiter haben Angst, ihre Ideen zu äußern oder ein Tool, einen Prozess oder ein Framework in Frage zu stellen, aus Angst, sich lächerlich zu machen oder eine Herdenmentalität.

2. „Löschen Sie alle Tools oder Prozesse, die Sie löschen können“

Im Netzwerksicherheitsmanagement müssen wir Sicherheitsrichtlinien und -tools regelmäßig überprüfen und optimieren und diejenigen Teile entfernen, die nicht gelöscht werden können nicht länger notwendig oder unwirksam, um die Sicherheitsabwehr einfach und effizient zu halten. Gegenwärtig hat die Verbreitung von Tools dazu geführt, dass das Netzwerksicherheitsverteidigungssystem aufgebläht und ineffizient geworden ist, und die Betriebskosten bleiben hoch, während es für die Technologie, die wirklich Innovationen und Upgrades benötigt, an Budget mangelt

3 „Vereinfachung und Optimierung“ ist ein weiterer Teil der Kernprinzipien des Musk-Algorithmus

Bei der Umsetzung von Cybersicherheitsstrategien sollten wir danach streben, die Effektivität und Effizienz zu maximieren und unnötige Komplexität und Redundanz zu vermeiden. Nachdem Musk Twitter übernommen hatte, baute er drei Viertel des überflüssigen Personals ab und migrierte Datenverarbeitungsaufgaben von der Amazon-Cloud auf lokale Server. Durch diesen Schritt konnten jedes Jahr X 60 % der Cloud-Kosten eingespart werden Optimierungen:

Erstellte die API-Middleware-Schicht im Technologie-Stack neu, vereinfachte die Architektur und löschte mehr als 100.000 Codezeilen sowie Tausende ungenutzter interner Endpunkte und inaktiver Client-Dienste. Dies reduziert Verzögerungen beim Metadatenabruf um 50 % und globale API-Timeout-Fehler um 90 %. Im Vergleich zu 2022 blockiert das System Bots und Content Scraping um 37 % schneller. Zeit ist Sicherheit! Wir sollten schnell auf neue Bedrohungen und Herausforderungen reagieren und Sicherheitsrichtlinien und -maßnahmen schnell aktualisieren und optimieren. Entwerfen, implementieren und betreiben Sie Netzwerksicherheitslösungen zur Verkürzung wichtiger Zeitzyklusindikatoren wie MTTD (Mean Time to Detection), MTTR (Mean Time to Response) und MTTC (Mean Time to Contain).

5. Automatisierung

Ein Ziel der Cybersicherheitsoperationen ist die Erreichung eines „Schwarzlicht-SoC“. Durch die Automatisierung von Technologie, Tools und Prozessen können wir das Sicherheitsmanagement automatisieren, wodurch die Betriebskosten erheblich gesenkt und die Effizienz und Effektivität der Sicherheitsverteidigung verbessert werden.

In diesem digitalen Zeitalter voller Herausforderungen und Chancen können wir vom Musk-Algorithmus lernen und ihn anwenden können Unternehmen ein flexibleres, effizienteres und leistungsfähigeres Netzwerksicherheits-Verteidigungssystem aufbauen.

Schließlich müssen wir erkennen, dass keine Methode oder Strategie perfekt ist. In der Praxis müssen wir Sicherheitsstrategien auch flexibel an unsere eigenen tatsächlichen Bedingungen und Bedürfnisse anpassen und optimieren, um die beste Sicherheitsverteidigungswirkung zu erzielen. Wir müssen eine sicherere und zuverlässigere Netzwerkumgebung mit einer innovativen und pragmatischen Einstellung aufbauen

Das obige ist der detaillierte Inhalt vonDie Cybersicherheitsbranche kann sich von „Musks Algorithmus' inspirieren lassen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

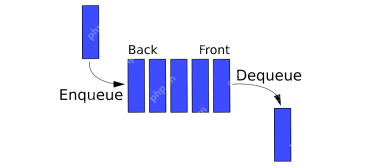

Warteschlange in Python - Analytics VidhyaApr 16, 2025 am 10:32 AM

Warteschlange in Python - Analytics VidhyaApr 16, 2025 am 10:32 AMEinführung Stellen Sie sich in einer Supermarktwarteschlange vor und erwarten Sie geduldig auf Ihre Reihe, um Konzertkarten für Ihren Lieblingskünstler zu kaufen. Dieser geordnete Prozess, bei dem Einzelpersonen eine Linie beitreten und in einer ersten Art (FIFO -Art und Weise) vorgehen, ist präzise

AV -Bytes: Verschiebungen der KI -Industrie und technologische Durchbrüche - Analytics VidhyaApr 16, 2025 am 10:29 AM

AV -Bytes: Verschiebungen der KI -Industrie und technologische Durchbrüche - Analytics VidhyaApr 16, 2025 am 10:29 AMDiese Woche in KI: Große Akquisitionen, Modellentwicklungen und ethische Überlegungen Diese AV -Bytes -Ausgabe umfasst bedeutende KI -Durchbrüche aus der vergangenen Woche. Von der strategischen Erwerb von Character.ai durch Google bis zum Start von Bitnet B1.58, der

Erkunden von Movinets: Effiziente mobile VideoerkennungApr 16, 2025 am 10:25 AM

Erkunden von Movinets: Effiziente mobile VideoerkennungApr 16, 2025 am 10:25 AMEinführung Lassen Sie uns in die faszinierende Welt der mobilen Videoerkennung mit „Movinets Unleashed“ eintauchen! In diesem Blog werden Sie untersucht, wie Movinets die Videoanalyse auf mobilen Geräten verändern, Co.

Pandas gegen PolarsApr 16, 2025 am 10:24 AM

Pandas gegen PolarsApr 16, 2025 am 10:24 AMEinführung Stellen Sie sich vor, Sie sind in einem Datenprojekt knietief, ringen mit massiven Datensätzen und jagen Sie nach Mustern so schnell wie möglich. Sie greifen nach Ihrem Tool zur Manipulation von Daten, aber was ist, wenn eine bessere Option besteht? Geben Sie Polare ein, ein relativ NE

Rolle eines IT -GeschäftsanalystensApr 16, 2025 am 10:19 AM

Rolle eines IT -GeschäftsanalystensApr 16, 2025 am 10:19 AMEinführung Stellen Sie sich ein dynamisches IT -Unternehmen vor, um innovative Software auf den Markt zu bringen. Während die Aufregung hoch ist, entsteht eine wichtige Herausforderung: Überbrückung der Lücke zwischen technischen Entwicklern und Geschäftstakeholdern. Hier ist der IT Business Analyst

Faktorielles Programm in PythonApr 16, 2025 am 10:13 AM

Faktorielles Programm in PythonApr 16, 2025 am 10:13 AMEinführung Stellen Sie sich vor, ein Gericht mit einem bestimmten gewünschten Geschmacksprofil zubereiten. Die korrekte Abfolge von Schritten ist entscheidend. In ähnlicher Weise erfordert die Berechnung des Fakultäts einer Zahl in Mathematik und Programmierung eine genaue Abfolge von Multiplicatio

Luftstromalternativen zur Datenorchestrierung - Analytics VidhyaApr 16, 2025 am 09:55 AM

Luftstromalternativen zur Datenorchestrierung - Analytics VidhyaApr 16, 2025 am 09:55 AMEinführung Apache Air Flow ist eine entscheidende Komponente in der Datenorchestrierung und ist bekannt für seine Fähigkeit, komplizierte Workflows zu verarbeiten und Datenpipelines zu automatisieren. Viele Organisationen haben es aufgrund ihrer Flexibilität und s ausgewählt

Wie können Sie sich für Nvidia AI Summit 2024 anmelden?Apr 16, 2025 am 09:49 AM

Wie können Sie sich für Nvidia AI Summit 2024 anmelden?Apr 16, 2025 am 09:49 AMDer Nvidia AI Summit 2024: Ein tiefer Eintauchen in die KI -Revolution Indiens Nach dem Datahack Summit 2024 setzt sich India auf den NVIDIA AI Summit 2024 aus, der am 23. Oktober im 25. Oktober im Jio World Convention Center in Mumbai geplant ist. Dieser entscheidende Ereignisabschluss

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

Dreamweaver Mac

Visuelle Webentwicklungstools

PHPStorm Mac-Version

Das neueste (2018.2.1) professionelle, integrierte PHP-Entwicklungstool

SublimeText3 Englische Version

Empfohlen: Win-Version, unterstützt Code-Eingabeaufforderungen!

DVWA

Damn Vulnerable Web App (DVWA) ist eine PHP/MySQL-Webanwendung, die sehr anfällig ist. Seine Hauptziele bestehen darin, Sicherheitsexperten dabei zu helfen, ihre Fähigkeiten und Tools in einem rechtlichen Umfeld zu testen, Webentwicklern dabei zu helfen, den Prozess der Sicherung von Webanwendungen besser zu verstehen, und Lehrern/Schülern dabei zu helfen, in einer Unterrichtsumgebung Webanwendungen zu lehren/lernen Sicherheit. Das Ziel von DVWA besteht darin, einige der häufigsten Web-Schwachstellen über eine einfache und unkomplizierte Benutzeroberfläche mit unterschiedlichen Schwierigkeitsgraden zu üben. Bitte beachten Sie, dass diese Software

mPDF

mPDF ist eine PHP-Bibliothek, die PDF-Dateien aus UTF-8-codiertem HTML generieren kann. Der ursprüngliche Autor, Ian Back, hat mPDF geschrieben, um PDF-Dateien „on the fly“ von seiner Website auszugeben und verschiedene Sprachen zu verarbeiten. Es ist langsamer und erzeugt bei der Verwendung von Unicode-Schriftarten größere Dateien als Originalskripte wie HTML2FPDF, unterstützt aber CSS-Stile usw. und verfügt über viele Verbesserungen. Unterstützt fast alle Sprachen, einschließlich RTL (Arabisch und Hebräisch) und CJK (Chinesisch, Japanisch und Koreanisch). Unterstützt verschachtelte Elemente auf Blockebene (wie P, DIV),