Heim >Backend-Entwicklung >PHP-Tutorial >Häufige Sicherheitslücken in PHP-Webanwendungen

Häufige Sicherheitslücken in PHP-Webanwendungen

- DDDOriginal

- 2023-10-23 11:07:421479Durchsuche

PHP ist eine beliebte serverseitige Skriptsprache, die zur Entwicklung dynamischer Webanwendungen verwendet wird. Allerdings können PHP-Webanwendungen wie jede andere Software Sicherheitsangriffen ausgesetzt sein.

In diesem Artikel besprechen wir einige der häufigsten Sicherheitslücken in PHP-Webanwendungen und wie man sie vermeidet.

1. SQL-Injection

SQL-Injection ist ein Angriff, der es einem Angreifer ermöglicht, bösartigen SQL-Code in eine Webanwendung einzuschleusen. Dadurch kann unberechtigter Zugriff auf Daten erlangt, diese verändert oder sogar gelöscht werden.

So verhindern Sie SQL-Injection

- Verwenden Sie vorbereitete Anweisungen, um Benutzereingaben an eine Abfrage zu binden.

- Entfernen Sie Benutzereingaben, bevor Sie sie in einer Abfrage verwenden.

- Verwenden Sie die Whitelist-Methode, um Benutzereingaben zu validieren.

2. Cross-Site Scripting (XSS)

XSS ist ein Angriff, der es einem Angreifer ermöglicht, schädlichen JavaScript-Code in eine Webanwendung einzuschleusen. Dies kann verwendet werden, um Benutzercookies zu stehlen, Benutzersitzungen zu kapern oder Benutzer sogar auf bösartige Websites umzuleiten.

So verhindern Sie XSS

- Kodieren Sie alle Benutzerausgaben, bevor Sie sie im Browser anzeigen.

- Verwenden Sie Content Security Policy (CSP), um die Arten von Skripten einzuschränken, die auf der Seite ausgeführt werden können.

- Verwenden Sie eine Web Application Firewall (WAF), um böswillige Anfragen zu blockieren.

3. Cross-Site Request Forgery (CSRF)

CSRF ist ein Angriff, der es einem Angreifer ermöglicht, einen Benutzer dazu zu verleiten, böswillige Anfragen an eine Webanwendung zu senden. Dies kann genutzt werden, um das Passwort eines Benutzers zu ändern, Geld zu überweisen oder sogar Daten zu löschen.

So verhindern Sie CSRF

- Verwenden Sie den Synchronisierungstoken-Modus (CSRF-Token), um unbefugte Anfragen zu verhindern.

- Setzen Sie die SameSite-Eigenschaft des Cookies auf „Lax“ oder „Strict“.

- Verwenden Sie eine Web Application Firewall (WAF), um böswillige Anfragen zu blockieren.

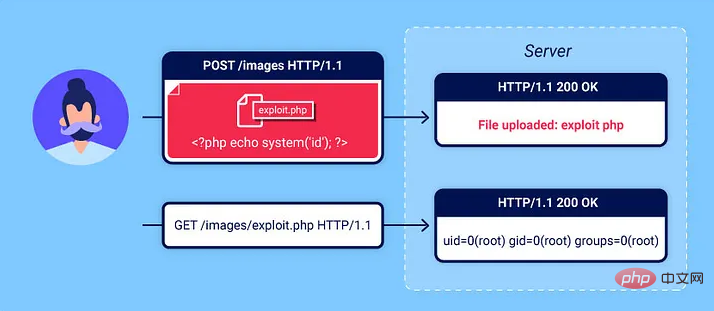

4. Sicherheitslücke beim Datei-Upload

Die Sicherheitslücke beim Datei-Upload ermöglicht es Angreifern, schädliche Dateien auf den Webserver hochzuladen. Diese Dateien können dann verwendet werden, um beliebigen Code auf dem Server auszuführen oder sich unbefugten Zugriff auf Daten zu verschaffen.

So verhindern Sie eine Sicherheitslücke beim Hochladen von Dateien

- Überprüfen Sie den Dateityp vor dem Hochladen.

- Verwenden Sie die Whitelist-Methode, um nur das Hochladen bestimmter Dateitypen zuzulassen.

- Scannen Sie hochgeladene Dateien auf Malware.

5. Remote Code Execution (RCE)

RCE ist eine Schwachstelle, die es einem Angreifer ermöglicht, beliebigen Code auf einem Webserver auszuführen. Dies kann durch Ausnutzen von Schwachstellen in Webanwendungen oder durch das Hochladen schädlicher Dateien auf den Server erfolgen.

So verhindern Sie RCE

- Halten Sie Ihre Webanwendung und alle ihre Abhängigkeiten auf dem neuesten Stand.

- Verwenden Sie eine Web Application Firewall (WAF), um böswillige Anfragen zu blockieren.

- Deaktivieren Sie PHP-Funktionen, die zum Ausführen von Code verwendet werden können, wie z. B. eval() und system().

6. Unsichere Passwortspeicherung

Unsichere Passwortspeicherung kann es Angreifern ermöglichen, an Benutzerpasswörter zu gelangen. Dies kann durch die Speicherung des Passworts im Klartext oder die Verwendung eines schwachen Hashing-Algorithmus erfolgen.

So speichern Sie Passwörter sicher

- Verwenden Sie einen starken Hashing-Algorithmus wie bcrypt oder Argon2.

- Salten Sie Passwörter, bevor Sie sie hashen.

- Speichern Sie Passwörter in separaten Datenbanktabellen.

7. Session Hijacking

Session Hijacking ist ein Angriff, der es einem Angreifer ermöglicht, die Sitzungscookies eines Benutzers zu stehlen. Dies kann verwendet werden, um sich als Benutzer auszugeben und Zugriff auf sein Konto zu erhalten.

So verhindern Sie Session-Hijacking

- Verwenden Sie sichere Sitzungscookies.

- Setzen Sie das HttpOnly-Flag für das Sitzungscookie.

- Verwenden Sie eine Web Application Firewall (WAF), um böswillige Anfragen zu blockieren.

Fazit

Sicherheit ist ein wichtiger Gesichtspunkt für jeden Webanwendungsentwickler. Indem Sie häufige Sicherheitslücken in PHP-Webanwendungen verstehen, können Sie Maßnahmen ergreifen, um deren Ausnutzung zu verhindern.

Das obige ist der detaillierte Inhalt vonHäufige Sicherheitslücken in PHP-Webanwendungen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!