Betrieb und Instandhaltung

Betrieb und Instandhaltung Betrieb und Wartung von Linux

Betrieb und Wartung von Linux Lernen Sie, sich zu verteidigen: Verwenden Sie Befehlszeilentools, um Ihren Linux-Server zu schützen

Lernen Sie, sich zu verteidigen: Verwenden Sie Befehlszeilentools, um Ihren Linux-Server zu schützen

Verteidigen lernen: Verwenden Sie Befehlszeilentools, um Ihren Linux-Server zu schützen

Im heutigen Internetzeitalter, mit der kontinuierlichen Weiterentwicklung der Netzwerktechnologie, wird die Serversicherheit immer wichtiger. Als Serveradministrator müssen wir lernen, verschiedene Tools und Methoden zu nutzen, um unsere Server vor Angriffen zu schützen. In Linux-Systemen sind Befehlszeilentools eine unserer Hauptwaffen. In diesem Artikel werden einige häufig verwendete Befehlszeilentools vorgestellt und erläutert, wie Sie sie zum Schutz Ihres Linux-Servers verwenden.

- iptables

iptables ist eines der am häufigsten verwendeten Firewall-Tools in Linux-Systemen. Es kann zum Verwalten und Konfigurieren von Netzwerkpaketfilterregeln verwendet werden, um Server vor böswilligen Angriffen zu schützen. Hier sind einige Beispiele für die Verwendung von iptables:

# 清除所有已有规则 iptables -F # 允许本地回环接口 iptables -A INPUT -i lo -j ACCEPT # 允许已建立的、相关的会话流量 iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT # 允许SSH连接 iptables -A INPUT -p tcp --dport 22 -j ACCEPT # 阻止所有其他入站流量 iptables -A INPUT -j DROP

Die oben genannten Regeln löschen zunächst alle vorhandenen Regeln, lassen dann Datenverkehr auf der lokalen Loopback-Schnittstelle zu, lassen dann etablierten und zugehörigen Sitzungsdatenverkehr zu, lassen dann SSH-Verbindungen zu und blockieren schließlich den gesamten anderen eingehenden Datenverkehr.

- fail2ban

fail2ban ist ein Tool zur Verhinderung böswilliger Anmeldeversuche. Es überwacht die Protokolldateien des Servers und fügt bei mehreren fehlgeschlagenen Anmeldeversuchen automatisch eine Regel in iptables hinzu, die diese IP-Adresse blockiert. Hier sind einige Konfigurationsbeispiele für fail2ban:

Fail2ban installieren:

sudo apt-get install fail2ban

Erstellen Sie eine benutzerdefinierte jail.local-Konfigurationsdatei:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Bearbeiten Sie die jail.local-Datei:

sudo nano /etc/fail2ban/jail.local

Fügen Sie der Datei den folgenden Inhalt hinzu:

[sshd] enabled = true port = ssh logpath = /var/log/auth.log maxretry = 3 findtime = 3600 bantime = 86400

Speichern und beenden Sie die Datei. Die obige Konfiguration überwacht SSH-Anmeldeversuche in der Datei /var/log/auth.log und nach drei fehlgeschlagenen Anmeldeversuchen wird die IP-Adresse für 24 Stunden zur Sperrliste von iptables hinzugefügt.

Starten Sie den fail2ban-Dienst neu, damit die Konfiguration wirksam wird:

sudo service fail2ban restart

- rkhunter

rkhunter ist ein Tool, mit dem das System auf potenzielle Malware überprüft wird. Es scannt Systemdateien und Verzeichnisse und gibt eine Warnung aus, wenn ungewöhnliche Dateien oder Konfigurationen erkannt werden. Hier ist ein Beispiel für die Verwendung von rkhunter:

Installieren Sie rkhunter:

sudo apt-get install rkhunter

Führen Sie rkhunter für einen Systemscan aus:

sudo rkhunter --check

Führen Sie rkhunter aus, um seine Datenbank zu aktualisieren:

sudo rkhunter --update

- logwatch

logwatch ist ein Protokollanalysetool, das Administratoren hilft Analysieren Sie Serverprotokolldateien schnell, um potenzielle Sicherheitsprobleme zu identifizieren. Das Folgende ist ein Beispiel für die Verwendung von Logwatch:

Logwatch installieren:

sudo apt-get install logwatch

Logwatch zur Protokollanalyse ausführen:

sudo logwatch

Die oben genannten sind einige häufig verwendete Befehlszeilentools, durch deren Verwendung Sie Ihren Linux-Server besser vor böswilligen Angriffen schützen können . Neben der Verwendung von Tools erfordert die Serversicherheit natürlich auch die regelmäßige Aktualisierung von Systemen und Anwendungen, die Verwendung sicherer Passwörter, die Einschränkung von Root-Anmeldungen usw. Nur durch den umfassenden Einsatz verschiedener Methoden und Tools kann die Sicherheit des Servers verbessert werden. Ich wünsche mir, dass Ihr Server sicher und sorgenfrei ist!

Das obige ist der detaillierte Inhalt vonLernen Sie, sich zu verteidigen: Verwenden Sie Befehlszeilentools, um Ihren Linux-Server zu schützen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

如何解决Linux服务器上的SSH连接中断和拒绝问题Jun 29, 2023 am 09:02 AM

如何解决Linux服务器上的SSH连接中断和拒绝问题Jun 29, 2023 am 09:02 AM如何解决Linux服务器上的SSH连接中断和拒绝问题在日常的运维工作中,使用SSH(SecureShell)进行远程连接是非常常见的操作。尽管SSH是一种安全可靠的协议,但有时仍然会遇到连接中断和拒绝的问题。这些问题可能由于各种原因引起,本文将介绍一些常见的解决方法。检查网络连接首先,确认服务器和本地机器之间的网络连接是否正常。可以通过ping命令来测试服

PHP如何防止SSTI攻击?Jun 30, 2023 am 09:36 AM

PHP如何防止SSTI攻击?Jun 30, 2023 am 09:36 AM如何使用PHP防御Server-SideTemplateInjection(SSTI)攻击引言:Server-SideTemplateInjection(SSTI)是一种常见的Web应用程序安全漏洞,攻击者通过在模板引擎中注入恶意代码,可以导致服务器执行任意代码,从而造成严重的安全隐患。在PHP应用程序中,当不正确地处理用户输入时,可能会暴露出SST

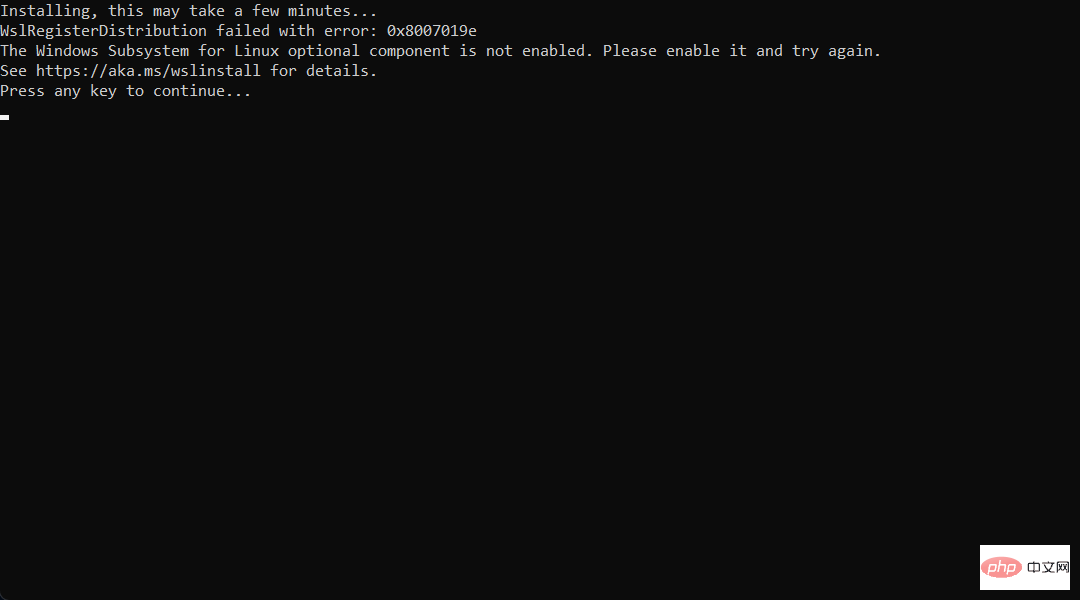

想在 Windows 11 上安装 AlmaLinux?这是怎么做的Apr 30, 2023 pm 08:13 PM

想在 Windows 11 上安装 AlmaLinux?这是怎么做的Apr 30, 2023 pm 08:13 PM在MicrosoftStore中,现在有一个版本的AlmaLinux与适用于Linux的Windows子系统兼容。这为用户提供了一系列令人印象深刻的新选项,因此我们将向您展示如何在Windows11上安装AlmaLinux。它于2021年3月发布,提供了第一个稳定的生产版本,此后该非营利基金会增加了许多新成员。最近的AMD是上个月加入的,时间是2022年3月。借助适用于Linux的Windows子系统,在Windows和Linux世界中工作的开

如何使用PHP防御跨站脚本(XSS)攻击Jun 29, 2023 am 10:46 AM

如何使用PHP防御跨站脚本(XSS)攻击Jun 29, 2023 am 10:46 AM如何使用PHP防御跨站脚本(XSS)攻击随着互联网的快速发展,跨站脚本(Cross-SiteScripting,简称XSS)攻击是最常见的网络安全威胁之一。XSS攻击主要是通过在网页中注入恶意脚本,从而实现获取用户敏感信息、盗取用户账号等目的。为了保护用户数据的安全,开发人员应该采取适当的措施来防御XSS攻击。本文将介绍一些常用的PHP防御XSS攻击的技术

如何使用PHP和Vue.js开发防御敏感数据泄露的应用程序Jul 06, 2023 am 11:01 AM

如何使用PHP和Vue.js开发防御敏感数据泄露的应用程序Jul 06, 2023 am 11:01 AM如何使用PHP和Vue.js开发防御敏感数据泄露的应用程序在当今信息时代,个人和机构的隐私和敏感数据面临许多安全威胁,其中最常见的威胁之一就是数据泄露。为了防范这种风险,我们需要在开发应用程序时注重数据的安全性。本文将介绍如何使用PHP和Vue.js开发一个防御敏感数据泄露的应用程序,并提供相应的代码示例。使用安全的连接在进行数据传输时,确保使用安全的连接是

如何使用PHP防御HTTP响应拆分与HTTP参数污染攻击Jun 29, 2023 am 10:01 AM

如何使用PHP防御HTTP响应拆分与HTTP参数污染攻击Jun 29, 2023 am 10:01 AM如何使用PHP防御HTTP响应拆分与HTTP参数污染攻击随着互联网的不断发展,网络安全问题也变得越来越重要。HTTP响应拆分与HTTP参数污染攻击是常见的网络安全漏洞,会导致服务器受到攻击和数据泄露的风险。本文将介绍如何使用PHP来防御这两种攻击形式。一、HTTP响应拆分攻击HTTP响应拆分攻击是指攻击者通过发送特制的请求,使服务器返回多个独立的HTTP响应

如何使用PHP防止SQL注入攻击Jun 24, 2023 am 10:31 AM

如何使用PHP防止SQL注入攻击Jun 24, 2023 am 10:31 AM在网络安全领域里,SQL注入攻击是一种常见的攻击方式。它利用恶意用户提交的恶意代码来改变应用程序的行为以执行不安全的操作。常见的SQL注入攻击包括查询操作、插入操作和删除操作。其中,查询操作是最常被攻击的一种,而防止SQL注入攻击的一个常用的方法是使用PHP。PHP是一种常用的服务器端脚本语言,它在web应用程序中的使用非常广泛。PHP可以与MySQL等关系

PHP防御XSS与远程代码执行攻击的方法Jun 30, 2023 am 08:04 AM

PHP防御XSS与远程代码执行攻击的方法Jun 30, 2023 am 08:04 AM如何使用PHP防御跨站脚本(XSS)与远程代码执行攻击引言:在当今互联网世界中,安全性成为了一个至关重要的问题。XSS(跨站脚本攻击)和远程代码执行攻击是两种最常见的安全漏洞之一。本文将探讨如何使用PHP语言来防御这两种攻击,并提供几种方法和技巧来保护网站免受这些攻击的威胁。一、了解XSS攻击XSS攻击是指攻击者通过在网站上注入恶意脚本来获取用户的个人信息、

Heiße KI -Werkzeuge

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Undress AI Tool

Ausziehbilder kostenlos

Clothoff.io

KI-Kleiderentferner

AI Hentai Generator

Erstellen Sie kostenlos Ai Hentai.

Heißer Artikel

Heiße Werkzeuge

PHPStorm Mac-Version

Das neueste (2018.2.1) professionelle, integrierte PHP-Entwicklungstool

Dreamweaver Mac

Visuelle Webentwicklungstools

SecLists

SecLists ist der ultimative Begleiter für Sicherheitstester. Dabei handelt es sich um eine Sammlung verschiedener Arten von Listen, die häufig bei Sicherheitsbewertungen verwendet werden, an einem Ort. SecLists trägt dazu bei, Sicherheitstests effizienter und produktiver zu gestalten, indem es bequem alle Listen bereitstellt, die ein Sicherheitstester benötigen könnte. Zu den Listentypen gehören Benutzernamen, Passwörter, URLs, Fuzzing-Payloads, Muster für vertrauliche Daten, Web-Shells und mehr. Der Tester kann dieses Repository einfach auf einen neuen Testcomputer übertragen und hat dann Zugriff auf alle Arten von Listen, die er benötigt.

DVWA

Damn Vulnerable Web App (DVWA) ist eine PHP/MySQL-Webanwendung, die sehr anfällig ist. Seine Hauptziele bestehen darin, Sicherheitsexperten dabei zu helfen, ihre Fähigkeiten und Tools in einem rechtlichen Umfeld zu testen, Webentwicklern dabei zu helfen, den Prozess der Sicherung von Webanwendungen besser zu verstehen, und Lehrern/Schülern dabei zu helfen, in einer Unterrichtsumgebung Webanwendungen zu lehren/lernen Sicherheit. Das Ziel von DVWA besteht darin, einige der häufigsten Web-Schwachstellen über eine einfache und unkomplizierte Benutzeroberfläche mit unterschiedlichen Schwierigkeitsgraden zu üben. Bitte beachten Sie, dass diese Software

MinGW – Minimalistisches GNU für Windows

Dieses Projekt wird derzeit auf osdn.net/projects/mingw migriert. Sie können uns dort weiterhin folgen. MinGW: Eine native Windows-Portierung der GNU Compiler Collection (GCC), frei verteilbare Importbibliotheken und Header-Dateien zum Erstellen nativer Windows-Anwendungen, einschließlich Erweiterungen der MSVC-Laufzeit zur Unterstützung der C99-Funktionalität. Die gesamte MinGW-Software kann auf 64-Bit-Windows-Plattformen ausgeführt werden.