Heim >Betrieb und Instandhaltung >Sicherheit >Was ist die Turla-Organisation?

Was ist die Turla-Organisation?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-06-03 13:44:291890Durchsuche

Turla-Organisationsübersicht

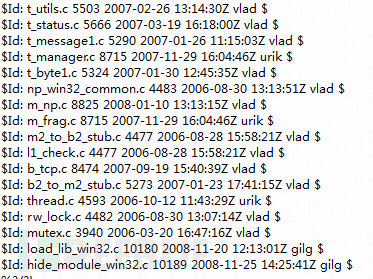

Turla ist auch als Snake, Uroburos, Waterbug und WhiteBear bekannt. Nach der Offenlegung durch GData im Jahr 2014 verfolgten und analysierten Kaspersky, Symantec und ESET die Organisation weiter. Die Kompilierungszeit der von der Gruppe verwendeten Schaddateien kann auf das Jahr 2011 zurückgeschoben werden. Es wurde festgestellt, dass die schädliche Datei Agent.BTZ aus dem Jahr 2006 mit dieser Organisation in Verbindung steht. Diese Schlussfolgerung basiert auf einem Vergleich von Code und Funktionen. Daraus kann geschlossen werden, dass die Organisation bereits im Jahr 2006 mit den Angriffen begonnen hat.

Das Turla-Team nutzt Rootkit-Technologie, um Computer zu überwachen und Datendiebstahl zu erreichen. Diese Methode ist in frühen Windows-Versionen sehr praktisch und kann sich effektiv im Computer verstecken und über höhere Berechtigungen verfügen. Ab Windows Vista hat Microsoft seine Kontrolle über den Ladevorgang von Treibern von Drittanbietern verstärkt und erfordert für die normale Installation ein Zertifikat und die Zustimmung des Benutzers. Daher wandte sich die Turla-Organisation einem komplexeren Einbruchsprozess zu und implantierte Fernsteuerungssoftware ohne Rootkit-Kits, um Informationen zu sammeln, was jedoch die Wahrscheinlichkeit einer Entdeckung erhöhte.

Turlas Angriffsziele umfassen Regierungsbehörden, Botschaften, Militäreinrichtungen, Bildungsforschungseinrichtungen und Pharmaunternehmen. Ursprünglich nach Angriffen auf US-Geheimdienste bekannt gegeben. In den letzten Jahren hat die Organisation die Server des deutschen Außenministeriums und französischer Militärunternehmen ins Visier genommen und große Mengen an Geheimdienstinformationen gestohlen.

Nach der Analyse der von der Turla-Organisation verwendeten Malware wurden die folgenden Informationen zusammengefasst:

1. Die vom Angreifer beim Schreiben der Malware ausgegebenen Debug-Informationen sind auf Englisch, jedoch nicht in der Muttersprache

2. Die Infrastruktur des Angreifers Quelle in Russland;

3. Die vom Angreifer verwendete Standardsprache ist Russisch. 4. Ähnliche Spuren tauchten auch in Agent.BTZ auf.

Daher wird es als Bedrohungsangriffsorganisation mit Ursprung in Russland bezeichnet.

Die Einbruchsmethode der Turla-Organisation

Die Methode der Turla-Organisation, Verteidigungsausrüstung auseinanderzureißen, erfolgt durch Harpunenangriffe und Wasserlochangriffe unter Verwendung von Social-Engineering-Methoden.

2.1 Social-Engineering-Angriff

Während des ursprünglich entdeckten Angriffs nutzte der Angreifer eine anfällige PDF-Datei und übermittelte sie per E-Mail. Nutzen Sie Social-Engineering-Techniken, um Benutzer dazu zu verleiten, auf die PDF-Datei zu klicken und sie an Kollegen oder Vorgesetzte weiterzuleiten. Gleichzeitig befindet sich im Anhang auch ein Malware-Installer mit der Erweiterung „.SCR“, der bei der Installation die RAR-Datei freigibt und die eingebaute normale PDF-Datei öffnet.

Bild einer normalen PDF-Datei

Bild einer normalen PDF-Datei

Eine ähnliche Angriffsmethode wurde auch in Artikeln im Zusammenhang mit dem epidemischen Angriff, die im April von Fuying Lab veröffentlicht wurden, ausführlich analysiert.

2.2 Watering-Hole-Angriff

Zwischen 2010 und 2016 nutzte diese Organisation stets Browser zur Durchführung von Angriffen, darunter Watering-Hole-Angriffe und 0-Day-Schwachstellen. Der Angreifer implantiert das in der Abbildung unten dargestellte bösartige JavaScript-Skript in die Angriffswebsite. Wenn der Benutzer die kompromittierte Website besucht, wird das JavaScript-Skript ausgeführt.

Nach der Sortierung haben wir alle angegriffenen Websites und ihre Namen erhalten:

Nach der Sortierung haben wir alle angegriffenen Websites und ihre Namen erhalten:

Die oben genannten Websites wurden zwischen 14 und 17 Jahren als Watering-Hole-Angriffsseiten genutzt und in diese Websites eingebettet JavaScript Der Code wird ausgeführt, wenn der Benutzer ihn besucht. Die meisten seiner Funktionen bestehen darin, die Plug-in-Liste, die Bildschirmauflösung und andere Informationen abzurufen. Gleichzeitig wählt Turla bei der Durchführung von Angriffen aktiv Benutzer aus, an denen sie interessiert sind, und liefert schädliche Dateien. Die wichtigste Form ist die Verwendung gefälschter Adobe Flash-Installationspakete zur Installation von Hintertüren.

Die oben genannten Websites wurden zwischen 14 und 17 Jahren als Watering-Hole-Angriffsseiten genutzt und in diese Websites eingebettet JavaScript Der Code wird ausgeführt, wenn der Benutzer ihn besucht. Die meisten seiner Funktionen bestehen darin, die Plug-in-Liste, die Bildschirmauflösung und andere Informationen abzurufen. Gleichzeitig wählt Turla bei der Durchführung von Angriffen aktiv Benutzer aus, an denen sie interessiert sind, und liefert schädliche Dateien. Die wichtigste Form ist die Verwendung gefälschter Adobe Flash-Installationspakete zur Installation von Hintertüren.

Turlas markantere Angriffsmethode besteht darin, Adobe zur Angriffstäuschung zu verwenden. Dieses Ergebnis hängt auch mit der Richtung der Erfassung zusammen. Nachdem eine beträchtliche Anzahl von Regierungswebsites erstellt wurde, werden diese seltener iteriert und aktualisiert und verwenden fortschrittlichere Architekturen. und Adobe Flash, ein Plug-in mit zahlreichen Schwachstellen, wurde tief in diese Websites integriert. Daher fehlen Angriffe im Zusammenhang mit Adobe Flash nie, wenn es darum geht, relevante Bedrohungen zu erkennen.

2.3 MITM-Traffic-Hijacking und -Änderung

Bei der Durchführung von Angriffen kaperte die Turla-Organisation das Netzwerk von Adobe durch MITM (Man-in-the-Middle-Angriff), wodurch Benutzer den Download-Inhalt des Benutzers ersetzen konnten, wenn sie den Download des neuesten Software-Update-Pakets anforderten . Laden Sie Malware herunter, wenn sie infiziert ist, und übernehmen Sie die vollständige Kontrolle über den Zielhost. Dieser Ansatz erfordert jedoch den Zugriff auf das Kernrouting und erfordert möglicherweise Hacking an kritischen Knoten im Unternehmen oder in der Regierung.

Der auf Benutzerseite beobachtete Angriffsprozess ist jedoch sehr einfach. Der Benutzer greift beispielsweise auf den folgenden Link zu, der zu Adobe gehört und ein Subdomainname von Adobe ist: http://admdownload.adobe.com/bin/. live/flashplayer27_xa_install .exe, laden Sie die Turla-Schaddatei über diesen Link herunter, aber das Referrerfeld im http-Header der Anfrage wird geändert in:

http://get.adobe.com/flashplayer/download/?installer=Flash_Player,这个地址与正常下载Adobe的域名相同,协议不同。分析认为,这里是为了绕过Adobe检测机制而插入的referer信息,以便于能够正常访问到admdownload.adobe.com。

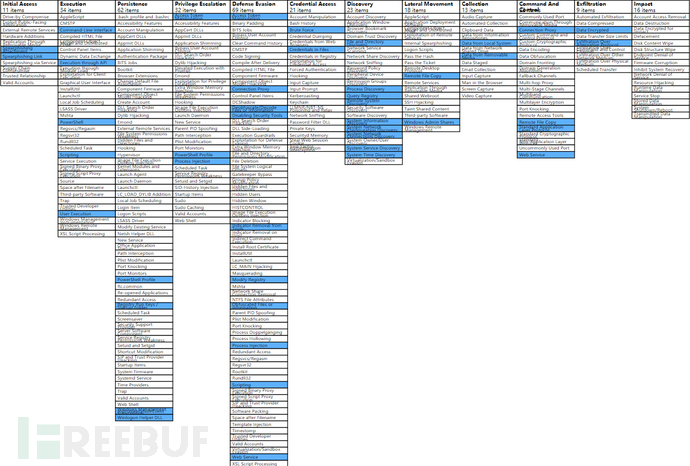

Turla攻击技术梳理

ATT&CK矩阵

Turla组织常用RAT简析

在侵入内部网络后,Turla组织会对目标进行筛选,挑选出感兴趣的,具有高价值信息的目标,并在感染设备上投放恶意软件。从2011年起至今,Turla被发现针对Windows、Linux、MacOS平台均开发了对应的恶意软件,持续窃取机密信息。

4.1 第一阶段后门——The Epic

该后门会对环境进行检测和处理,通过识别一些网络监测工具来判断是否可以执行,包括:tcpdump.exe、windump.exe、ethereal.exe、wireshark.exe、dsniff.exe。在与C2进行通信则采用了HTTP协议,通过对

Die Hintertür verwendet eine ID, um das Opfer zu markieren. Bei der ersten Kommunikation wird ein Datenpaket mit Computerinformationen an den C2 gesendet, und ein Verschlüsselungsalgorithmus wird verwendet, um den gesendeten Inhalt zu verschlüsseln, aber auch der Angreifer Verwenden Sie den Schlüssel, damit der Datenverkehr entschlüsselt und analysiert werden kann.

Wenn die Turla-Organisation anhand der zurückgegebenen Informationen feststellt, dass das Ziel weiteren Angriffen würdig ist, setzt der Angreifer die Hintertür der zweiten Stufe auf dem Zielgerät ein. Die Backdoor der ersten Stufe kann als Angriffstest der Turla-Organisation verstanden werden. Diese Methode kann das Herunterladen von Uroburos auf nicht verwandte Geräte effektiv verhindern und das Risiko einer Gefährdung verringern.

4.2 Hintertür der zweiten Stufe – Uroburos

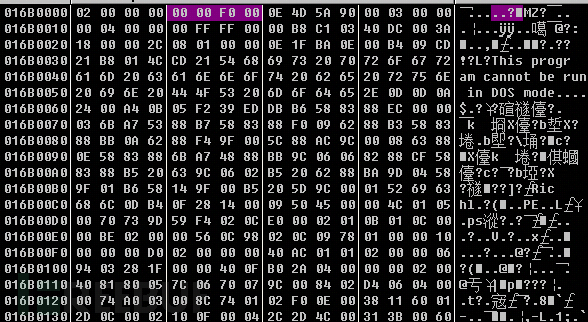

Uroburos ist die bekannteste Hintertür. Als Turla zum ersten Mal entdeckt wurde, handelte es sich um eine Rootkit-Hintertür, die aus dem kompromittierten Gerät extrahiert wurde. Um die Heimlichkeit und Effizienz des Angriffs sicherzustellen, nutzte der Angreifer bei der Nutzung der Hintertür auch ein verschlüsseltes virtuelles Dateisystem.

Uroburos stellt sicher, dass es weiterhin im System verbleiben kann, indem es Dienste erstellt. Die folgenden Schlüsselwertinformationen sind in der Registrierung zu finden:

HKLMSystemCurrentControlSetServicesUltra3

Die Hauptfunktionen von Uroburos sind wie folgt:

l Schlüsselfunktions-Hook

l Virtuelles Dateisystem entschlüsseln

l Ring3-Schicht einfügen

l C&C-Kommunikation

l Paketerfassung

Inline-Hook

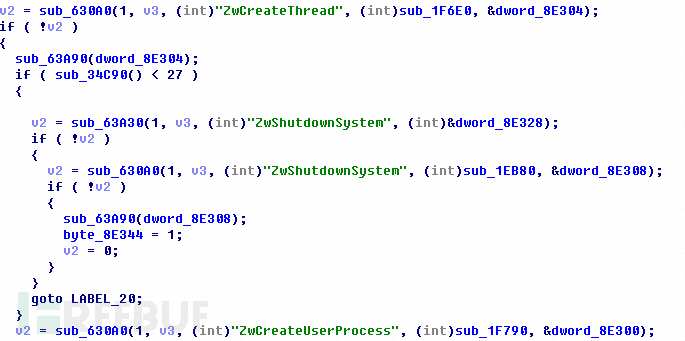

Uroburos verwendet Inline-Hook, um Schlüsselfunktionen zu ändern, wie zum Beispiel:

ZwQueryKey(), ZwEnumerateKey() , Die Funktions-Hooks ZwCreateKey() und ZwSaveKey() werden verwendet, um die in der Registrierung hinzugefügten Persistenzschlüssel auszublenden.

Der Funktions-Hook ZwReadFile() dient zum Ausblenden der eigenen Datei.

Der Funktions-Hook ZwQuerySystemInformation() dient zum Ausblenden des Treiberobjekts.

Der Funktions-Hook ZwTerminateProcess() dient dazu, die Umgebung zu bereinigen, wenn sie nicht mehr funktioniert, und Probleme wie Bluescreens zu vermeiden.

Haken Sie die Funktion ObOpenObjectByName() ein, um das virtuelle Dateisystem auszublenden.

Teilliste der Hook-Funktionen

Dateisystem entschlüsseln

Uroburos bietet zwei virtuelle Dateisysteme, NTFS und FAT32, um sich an Geräte in unterschiedlichen Situationen anzupassen. Über dieses virtuelle Dateisystem können Angreifer gestohlene Daten im System speichern , Hacking-Tools oder das Ausführen von Protokollinformationen, die ausgegeben werden müssen, und durch die Einbindung der Kernel-Funktion wird auch verhindert, dass die Antivirensoftware das virtuelle Dateisystem findet, wodurch die Verschleierung verbessert wird Gleichzeitig wird es nicht belegt Auf der Systemfestplatte liegt die Wahrnehmung auf der Benutzerseite bei nahezu 0.

Das virtuelle Dateisystem wird mit CAST-128 verschlüsselt und beim Mounten und Ausführen des Treibers entschlüsselt. Das Skript wird im Dateisystem gespeichert Wird mithilfe des Befehls „net“ zur Maschinenerkennung im Intranet ausgeführt, um grundlegende Informationen über Maschinen im lokalen Netzwerk zur Verwendung bei der seitlichen Bewegung zu erhalten.

Es gibt auch eine Warteschlangendatei im Dateisystem. Jede Warteschlangendatei enthält eine UID, einen Typ, einen Zeitstempel und eine Nutzlast. Die Analyse anderer Dateierfassungsdatensätze zeigt, dass möglicherweise auch Konfigurationsdateien und andere Dateitypen enthalten sind.

Erfassung von Datenpaketen

Uroburos unterstützt das Erfassen von Datenverkehr sowie das Ändern und Abfangen von Datenpaketen. Es kann HTTP-, ICMP- und SMTP-Protokollverkehr verarbeiten und Übertragungsinformationen auf Anwendungsebene über benannte Pipes abrufen.

Gleichzeitig verfügt der Angreifer über reservierte Schnittstellen, um neue Protokolle und neue Methoden zur Verarbeitung des Datenverkehrs hinzuzufügen. Der Angreifer erreicht den Zweck kontinuierlicher Angriffe, indem er die im virtuellen Dateisystem enthaltenen Dateien aktualisiert.

C&C-Kommunikation

Uroburos bietet TCP-, ENC-, NP-, Reliable-, Frag-, UDP-, M2D-, Doms-, T2M- und Domc-Kommunikationsmethoden. Sie können im Code sehen, dass np, Reliable, Frag, Enc, M2B und M2D über NamedPipe kommunizieren. Sowohl TCP als auch UDP erstellen Datenpakete auf der Treiberebene für die Kommunikation.

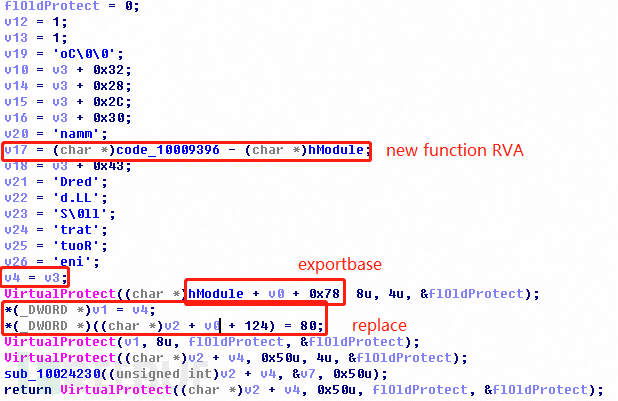

4.3 Hintertür der zweiten Stufe – Carbon

In den frühen Phasen des Eindringens bestimmt der Angreifer den Wert des angegriffenen Ziels. Nachdem er das Interesse des Angreifers geweckt hat, implantiert er die Carbon-Hintertür in das Gerät. Carbon ist ein modulares Tool, das entsprechende Funktionen durch den Austausch verschiedener Plugins erreicht.

Im frühen erfassten Carbon-Beispiel wurde das Plug-in-Modul im Ressourcenabschnitt platziert. Das wichtigste Modul ist ein Modul namens „carbon_system.dll“, das über zwei exportierte Funktionen verfügt: ModuleStart und ModuleStop. In der ModuleStart-Funktion werden mehrere Mutexe erstellt, um verschiedene Moduleinheiten zu unterscheiden, und im System\-Verzeichnis wird eine Protokolldatei erstellt, um während der Ausführung generierte Debug-Informationen aufzuzeichnen.

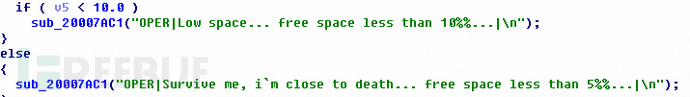

carbon_system.dll erstellt als Hauptfunktionsmodul eine Windows-Named Pipe für die Kommunikation zwischen anderen Modulen, empfängt von anderen Funktionsmodulen erhaltene Informationen, schreibt sie in eine Datei und wartet auf den Upload. carbon_system.dll ruft Festplatteninformationen über GetDiskFreeSpaceExA ab, um die Festplattennutzung zu überwachen. Wenn die Festplatte voll ist, werden „Hilfeinformationen“ in die hochzuladende Protokolldatei geschrieben, um den Angreifer zu benachrichtigen.

carbon_system.dll ruft andere Module über LoadLibrary auf, ruft die Startfunktion zum Starten auf und zeichnet die Startzeit, den Modulnamen und andere Informationen im Protokoll auf.

Es sammelt auch Prozessinformationen, die auf dem aktuellen Gerät ausgeführt werden, überwacht Prozessänderungen und zeichnet Prozessinformationen in Protokolldateien auf. Ebenso werden weiterhin Pipes für die Datenübertragung verwendet.

carbon liest bestimmte Aufgabeninformationen aus der Konfigurationsdatei:

task_filepath |. task_log_filepath |. [execution_mode |. username] 🎜#

Jede Aufgabe verfügt über eine eigene unabhängige ID-Nummer, und zusätzliche Parameter werden verwendet, um die Ausführungsmethode und -methode anzugeben. carbon_system.dll ist ein systematisch entwickeltes Angriffskit. Sie müssen lediglich die entsprechende Exportfunktion bereitstellen. carbon_system.dll Durch die Überwachung der von verschiedenen Modulen generierten Protokollinformationen können wir feststellen, ob der Befehl erfolgreich ausgeführt wurde, wodurch auch die Aktivitäten des Angreifers bis zu einem gewissen Grad verborgen bleiben. Darüber hinaus stellt Turla auch eine 64-Bit-Version von carbon_system.dll für den Einsatz in x64-Umgebungen bereit. Cobra ist der Projektname, der in den PDB-Informationen zu sehen ist, den Turla in der 64-Bit-Version nicht entfernt hat. f:WorkshopProjectscobracarbon_systemx64Releasecarbon_system.pdbDie PDB-Informationen wurden jedoch nicht in der x86-Version gefunden, der Angreifer operierte nicht auf der x64-Version und direkt in die Loader-Datei von carbon_system gepackt. 4.4 Die Hintertür der zweiten Stufe – andere Versionen von CarbonDer Unterschied zwischen Carbon v3.51 und der in Abschnitt 4.3 erwähnten ursprünglichen Version liegt im Kommunikationsteil, v3.51 verwendet http Die Anfrage wird gestellt, um mit C2 zu interagieren, und Domänennamen wie www.yahoo.com, www.bbc.com, www.google.com werden nach dem Zufallsprinzip ausgefüllt, um einige der heruntergeladenen und erhaltenen Informationen zu verbergen wird in der Datei \\.\IdeDrive1\\Results\result.txt gespeichert. Das hier erwähnte Verzeichnis \\.\IdeDrive1\\ ist ein Verzeichnis im virtuellen Dateisystem. In dieser Version hat der Angreifer die Überwachungsfunktion von Festplattendateien entfernt und meldet nicht mehr den Speicherstatus des infizierten Geräts, um die Datenmenge bei der Informationsübertragung zu reduzieren. Die Erfassung laufender Prozesse konzentriert sich auf tcpdump.exe, windump.exe, windump.exe, wireshark.exe, wireshark.exe und snoop.exe. Wenn ein solcher Prozess entdeckt wird, wird ein Protokoll aufgezeichnet und zurückgesendet:

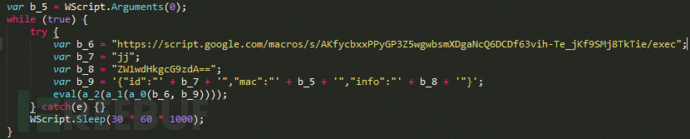

Das erste JavaScript wird verwendet, um die Mosquito-Hintertür zu ersetzen und sie mithilfe eines gefälschten Adobe Flash Player-Installationspakets zu installieren.

Rufen Sie die zurückgegebenen Daten ab und dekodieren Sie sie mit Base64 zur Ausführung.

Rufen Sie die zurückgegebenen Daten ab und dekodieren Sie sie mit Base64 zur Ausführung.

Die zweite JavaScript-Datei liest %programdata%1.txt und führt ihren Inhalt mithilfe der Eval-Funktion aus. Fügen Sie „local_update_check“ in der HKLM-SOFTWARE „Microsoft Windows CurrentVersion“ hinzu. Führen Sie diese Option aus, um beim Booten zu starten.

4.7 Die Hintertür der zweiten Stufe – KopiLuwak

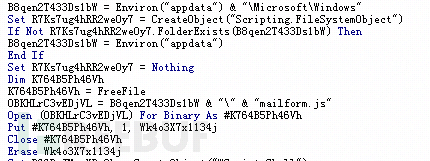

Diese Hintertür verbreitet sich über Dokumente und verwendet Makros zum Angriff. Beim Debuggen kann festgestellt werden, dass der ursprüngliche Code die Daten über den XOR-Algorithmus entschlüsselt und die entschlüsselten Daten in das Mailformular geschrieben werden .js-Datei, die Release-Datei wird im %APPDATA%MicrosoftWindows-Pfad gespeichert:

Führen Sie die Datei mailform.js aus und übergeben Sie den Parameter NPEfpRZ4aqnh2YuGwQd0. Dieser Parameter ist der R**-Schlüssel, der für die Entschlüsselung verantwortlich ist Die integrierten Daten sind nach der Dekodierung immer noch eine JavaScript-Datei, die die KopiLuwak-Hintertür darstellt.

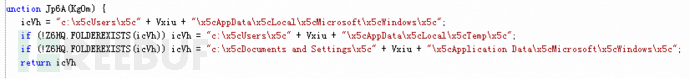

Verschieben Sie Ihre eigenen Dateien je nach Systemversion in verschiedene Ordner:

c:Benutzer

c:Benutzer

c:Benutzer

c:Dokumente und Einstellungen

vervollständigt die Persistenz durch Festlegen der Registrierung HKEY_CURRENT_USERsoftwaremicrosoftwindowsccurrentversionrun, der Schlüsselwert ist wscript.exe mailform.js „NPEfpRZ4aqnh2YuGwQd0“.

Führen Sie den folgenden Befehl über cmd.exe aus, schreiben Sie das Ergebnis in die Datei ~dat.tmp im selben Verzeichnis wie mailform.js und verschlüsseln Sie das Ergebnis mit dem R**-Algorithmus. Nach der Verschlüsselung löschen Verwenden Sie

Net User

Net User Administrator

Net User /Domain

Net User Administrator /Domain

set

dir %systemdrive%Users*.*

dir %userprofile%AppDataRoamingMicrosoftWindowsRecent*.*

dir % Benutzerprofil %Desktop*.*

tasklist /fi „modules eq wow64.dll“

tasklist /fi „modules ne wow64.dll“

dir „%programfiles(x86)%“

dir „%programfiles%“

dir %appdata%

Diese Hintertür hat zwei integrierte Adressen: http://soligro.com/wp-includes/pomo/db.php, http://belcollegium.org/wp-admin/includes/class- Für die Kommunikation wird wp-upload-plugins-list-table.php verwendet. Aus dem Pfad lässt sich schließen, dass die zweite Website WordPress verwendet und vom Angreifer für C2-Hosting kompromittiert wurde.

Verwenden Sie die POST-Methode, um die oben genannten verschlüsselten Daten an eine dieser beiden Websites zu senden. Zusätzlich zum Ausfüllen des User-Agent-Felds mit „Mozilla/5.0 (Windows NT 6.1; Win64; x64);“ wird es hinzugefügt Ende. Der Algorithmus lautet wie folgt, wobei zIRF die Zeichenfolge „KRMLT0G3PHdYjnEm“ und Vxiu den aktuellen Computerbenutzernamen darstellt:

C2 antwortet nach Erhalt der Daten mit vier Anweisungen:Wenn der Befehl empfangen wird, werden alle gesammelten Informationen an C2 zurückgesendet. Wenn der Befehl fehlschlägt, werden die Daten in der Registrierung HKEY_CURRENT_USERsoftwaremicrosoftwindowsccurrentversionrun bereinigt.

Zusammenfassung

Die Turla-Organisation ist derzeit einer der Organisationen, die die komplexesten Angriffsinstrumente unter den APT-Gruppen einsetzen, umfassen die Außenministerien europäischer Länder, das Militär und die Geheimdienste europäischer, amerikanischer und anderer Länder. Bei ihren frühen Angriffen nutzte die Organisation ihre unabhängig entwickelten Waffen Angriffe, und diese Waffen weisen offensichtliche Merkmale auf. In den letzten Jahren hat sich die Organisation dem groß angelegten Einsatz von Open-Source-Plattformen wie Hintertüren, Einbruchsangriffen, lateralen Bewegungstools usw. zugewandt, die von MSF, Cobalt Strike usw. entwickelt wurden Vertuschen Sie Ihre Aktionen in einer Vielzahl von Angriffsaktivitäten, um mehr Geheimdienstinformationen zu erhalten und die Zeit für Entdeckung und Entdeckung zu verzögern.

Gleichzeitig ist diese Organisation gut darin, Wasserloch-Websites zu nutzen, um in Ziele einzudringen, und das ist sie auch Daher sollte sich die Verteidigung der Organisation auf Webseitenzugriffsaufzeichnungen konzentrieren und Fälschungen von Regierungs- und Basiswebsites erkennen, um das Risiko eines Angriffs zu verringern

Das obige ist der detaillierte Inhalt vonWas ist die Turla-Organisation?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente