Heim >Betrieb und Instandhaltung >Sicherheit >Beispielanalyse von Glupteba-Malware-Varianten

Beispielanalyse von Glupteba-Malware-Varianten

- 王林nach vorne

- 2023-06-02 23:11:571011Durchsuche

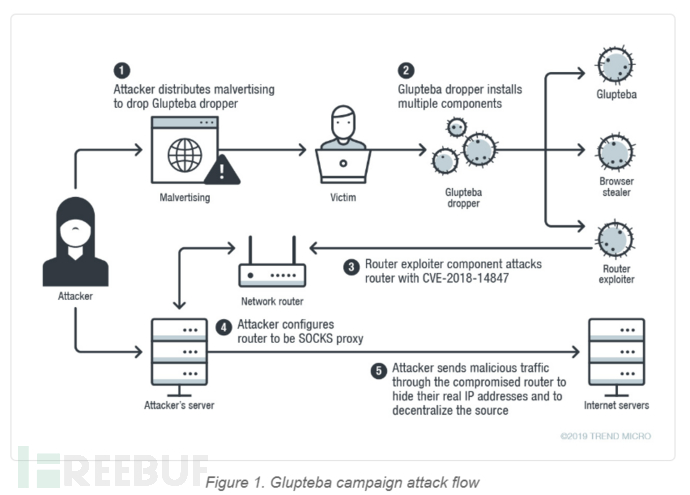

Kürzlich wurden Cyberangriffe mit der Schadsoftware Glutteba entdeckt. Dabei handelt es sich um eine alte Schadsoftware, die im Rahmen einer Angriffskampagne namens „windigo“ entdeckt und über eine Schwachstelle unter Windows-Benutzern verbreitet wurde.

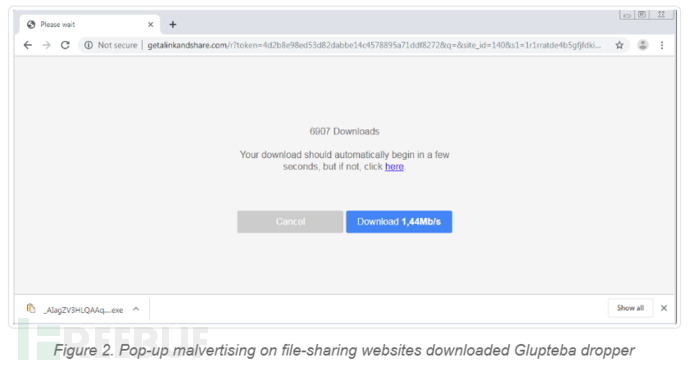

Im Jahr 2018 berichtete ein Sicherheitsunternehmen, dass Glutteba unabhängig von Windigo gehandelt und sich an einen Pay-per-Install-Adware-Dienst gewandt habe. Glupteba-Aktivitäten dienen unterschiedlichen Zwecken: Bereitstellung von Proxy-Diensten, Ausnutzung von Schwachstellen für Mining-Aktivitäten usw.

Nach der Untersuchung kürzlich entdeckter Glutteba-Varianten haben wir zwei undokumentierte Komponenten außerhalb der Glutteba-Malware entdeckt: #1. Browser-Stealer, der vertrauliche Daten aus dem Browser stehlen kann, wie z. B. Browserverlauf, Website-Cookies und Kontonamen und Passwörter und senden die Informationen an einen Remote-Server.

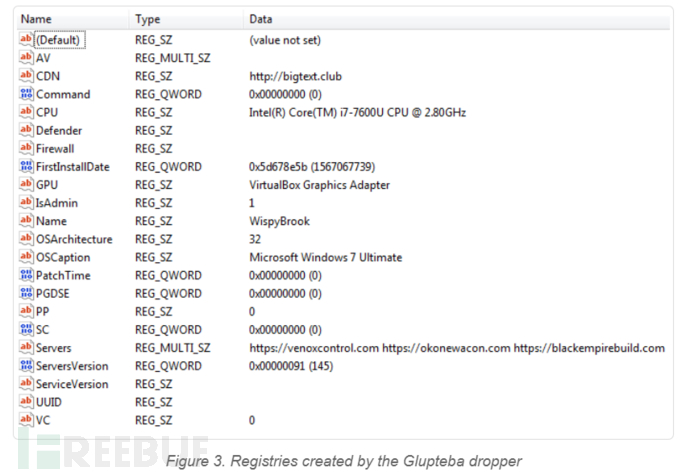

Darüber hinaus haben wir in Glupteba auch festgestellt, dass er Bitcoin-Transaktionen verwenden kann, um die neuesten C&C-Domainnamen zu erhalten. Wir werden diese Funktion im nächsten Abschnitt näher erläutern. Malware-Entwickler verbessern weiterhin ihre Software und arbeiten daran, ihre Proxy-Netzwerke auf IoT-Geräte auszudehnen. #? 🎜 #Dieser Absatz kann wie folgt umgeschrieben werden: Ein benutzerdefinierter Packager wird in der Programmiersprache Go geschrieben und in eine ausführbare Datei kompiliert, um heruntergeladene Binärdateien zu verpacken. Beim Initialisieren der Konfigurationsinformationen müssen Sie zunächst die aktuellen Anwendungsinformationen, Betriebsinformationen, Hardwareinformationen und einige fest codierte Binärinformationen abrufen. Es erstellt den Registrierungsschlüssel hkey_users

softwaremicrosofttestapp, um alle erhaltenen Informationen zu speichern. Das Ergebnis der Ausführung der Initialisierungsfunktion ist in der folgenden Abbildung dargestellt.

sendparentprocesss-Funktion ruft die machine_guid aus der Registrierung ab und ruft die Verteiler-ID und Aktivitäts-ID aus dem Dateinamen, der PID und dem Namen des übergeordneten Prozesses ab. Das Programm bettet die Informationen mithilfe des AES-Verschlüsselungsalgorithmus in die POST-Anfrage ein und lädt sie auf den C&C-Server hoch.

Überprüfen Sie dann, ob der Prozess erhöht ist und als Systembenutzer ausgeführt wird. Wenn ein Prozess nicht erhöht ist, versucht er, die Berechtigungen mithilfe der fodhelper-Methode zu erhöhen. Wenn es nicht als Systembenutzer ausgeführt wird, wird es im Modus „Als vertrauenswürdiges Installationsprogramm ausführen“ gestartet.

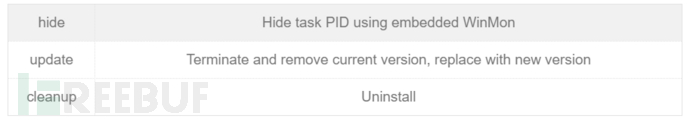

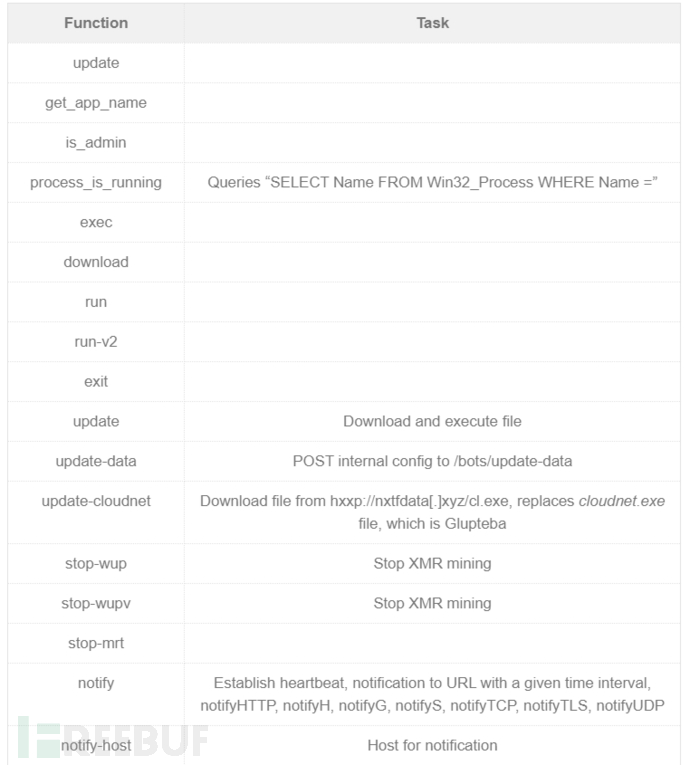

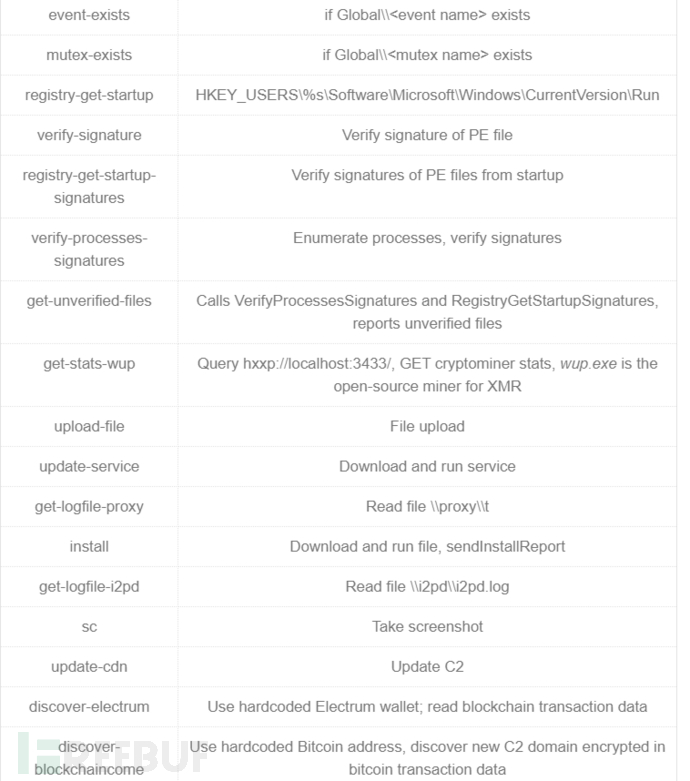

hat die folgenden Hauptbefehle:

hat die folgenden Hauptbefehle:

Die Funktion mainstall überprüft installierte Antivirenprogramme, fügt Firewall-Regeln hinzu und fügt Defender-Ausschlüsse hinzu.

challenge=e94e354daf5f48ca&cloudnet_file=1&cloudnet_process=1&lcommand=0&mrt=1&pgdse=0&sb=1&sc=0&uuid=&version=145&wup_process=1&wupv=0.Schließlich implementiert die Funktion handlecommand die Backdoor-Funktion.

C&C-Update-Fähigkeit Die Hintertür verfügt über die meisten Standardfunktionen dieser Malware kann seine C&C-Serveradresse über die Blockchain mit der Funktion discoverdomain aktualisieren.

Die Hintertür verfügt über die meisten Standardfunktionen dieser Malware kann seine C&C-Serveradresse über die Blockchain mit der Funktion discoverdomain aktualisieren.

Die in der Glupteba-Variante gefundene Komponente heißt „Updateprofile“. ist ein Browserprofil-, Cookie- und Passwort-Extraktor. Informationserfassungsserver sammeln komprimierte Cookies, Verlauf und andere Profile. Diese Komponente ist ebenfalls in Go geschrieben, in eine ausführbare Datei kompiliert und mit upx gepackt.

Die in der Glupteba-Variante gefundene Komponente heißt „Updateprofile“. ist ein Browserprofil-, Cookie- und Passwort-Extraktor. Informationserfassungsserver sammeln komprimierte Cookies, Verlauf und andere Profile. Diese Komponente ist ebenfalls in Go geschrieben, in eine ausführbare Datei kompiliert und mit upx gepackt.

Router-Angriffskomponente

Zusätzlich zu diesen Adressen wurden die folgenden drei Standardadressen hinzugefügt: 192.168.88.11, 192.168.0.1, 192.168.1.1.

Sobald sich die Komponente erfolgreich mit dem Gerät verbindet, das Port 8291 überwacht, versucht sie, das Gerät anzugreifen, indem sie die Schwachstelle CVE-2018-14847 ausnutzt, die das auf Mikrotik-Routern verwendete Routeros-System betrifft. Es ermöglicht Angreifern, Administratoranmeldeinformationen von ungepatchten Routern zu erhalten. Der erhaltene Kontoname und das Passwort werden in einem JSON-Objekt gespeichert, verschlüsselt und an den C&C-Server gesendet.

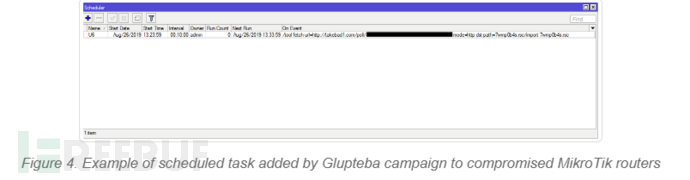

Nach erfolgreichem Erhalt der Anmeldeinformationen wird eine Aufgabe zum Planer des Routers hinzugefügt. Es gibt drei Möglichkeiten, eine Scheduler-Aufgabe hinzuzufügen: mithilfe des Winbox-Protokolls, mithilfe von SSH oder mithilfe der API.

Router Traffic Relay

Nach den oben genannten Einstellungen wird der Router zu einem SOCKS-Proxy für den Angreifer, um den Datenverkehr weiterzuleiten. Ein Angreifer könnte den Server veranlassen, die erste Remote-Verbindung über den Socks-Proxy weiterzuleiten. Diese Serverabfrage gibt die IP-Adresse des aktuellen SOCKS-Proxyservers zurück. Diese Anfrage wird wiederholt gesendet, wahrscheinlich um den SOCKS-Proxy-Dienst zu überwachen.

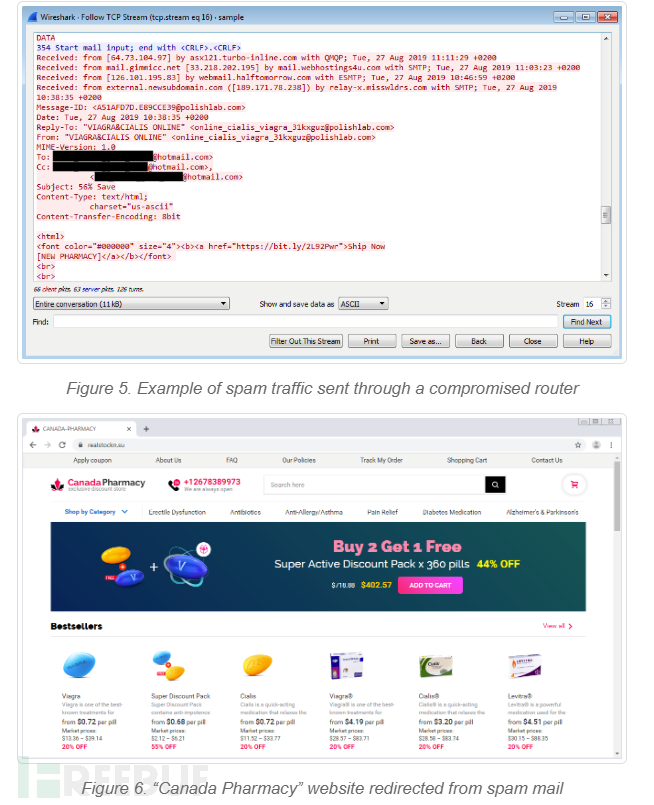

Nach der ersten Überprüfung des Router-Status gibt es zwei Arten von Datenverkehr, der mit verschiedenen Servern des Proxys verbunden ist. Der erste ist der Spam-Verkehr. Über den Socks-Proxy des Routers stellt der Remote-Server eine Verbindung zum SMTP mehrerer verschiedener Mailserver her. Wenn der Mailserver die Verbindung akzeptiert, beginnt der Remote-Server mit dem Versenden von Spam.

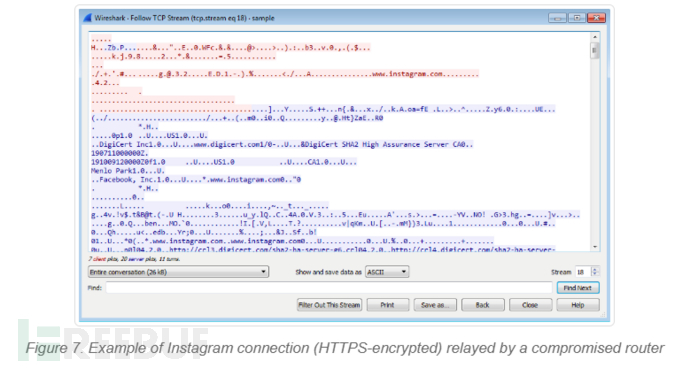

Zusätzlich zum Spam-Verkehr gibt es auch anderen Verkehr von einer Reihe von Remote-Servern, die sich wiederholt mit Instagram verbinden. Da der Datenverkehr durch HTTPS-Verschlüsselung geschützt ist, können wir den genauen Zweck dieser Verbindungen nicht ermitteln. Es ist möglich, dass es sich um einen Passwort-Wiederverwendungsangriff auf Instagram handelt.

Zusätzlich zum Spam-Verkehr gibt es auch anderen Verkehr von einer Reihe von Remote-Servern, die sich wiederholt mit Instagram verbinden. Da der Datenverkehr durch HTTPS-Verschlüsselung geschützt ist, können wir den genauen Zweck dieser Verbindungen nicht ermitteln. Es ist möglich, dass es sich um einen Passwort-Wiederverwendungsangriff auf Instagram handelt.

Sicherheitshinweise

Malware ist eine weit verbreitete Bedrohung, die Benutzer und Unternehmen betrifft. Von Gateways über Endpunkte bis hin zu Netzwerken und Servern ist ein mehrschichtiger Sicherheitsansatz wichtig.

Da die meisten Heim- und Bürogeräte mit Routern verbunden sind, sollte die Sicherheit bei der Einrichtung Ihres Routers oberste Priorität haben. Benutzer und Unternehmen können gute Sicherheitsmaßnahmen ergreifen, um sich vor Bedrohungen zu schützen. Nutzen Sie darüber hinaus relevante Tools, um Ihrem Heimnetzwerk und den angeschlossenen Geräten eine zusätzliche Sicherheitsebene hinzuzufügen und so Ihre Sicherheitsabwehr weiter zu stärken.

Das obige ist der detaillierte Inhalt vonBeispielanalyse von Glupteba-Malware-Varianten. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente