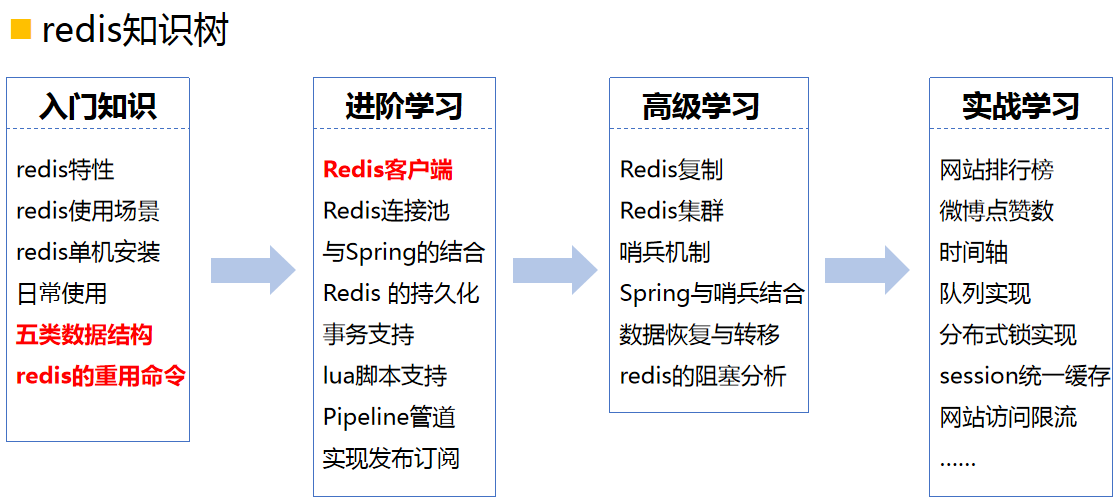

Heim >Java >javaLernprogramm >Was sind die High-End-Technologien von Java?

Was sind die High-End-Technologien von Java?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-31 14:04:061207Durchsuche

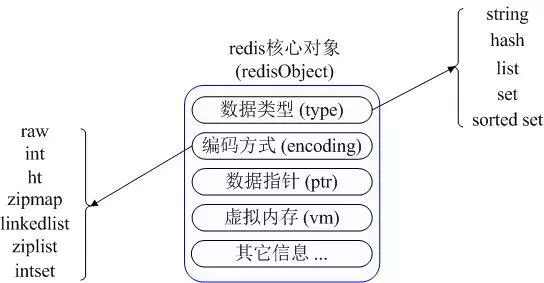

Häufig verwendete Datentypen in Redis

Die fünf häufig verwendeten Datentypen in Redis sind: String, Hash, List, Set und Sorted Set

Redis-Nutzungsszenarien

1.Zählen (Zählen)

2. Zeigen Sie die Liste mit der neuesten, heißesten, höchsten Klickrate, höchsten Aktivität usw. an

3. Der aktuelle Zugriffsdatensatz des Benutzers ist auch ein gutes Anwendungsszenario für die Redis-Liste

4. Schreiben und konsumieren Sie die Warteschlange über die Lpop- und LPush-Schnittstellen der Liste

5 Die Erweiterung bringt tatsächlich mehr Anwendungsszenarien zu Redis. Sie können mehrere Befehlskombinationen als kleine nicht blockierende Transaktion oder Aktualisierungslogik schreiben.

6 Die von Redis bereitgestellte Master-Slave-Datensynchronisierungsfunktion ist tatsächlich eine Erweiterung des Caches. Leistungsstarke Funktionserweiterung

Zusammenfassung

So viele Anwendungen sind untrennbar mit allen Funktionen von Redis verbunden

Enthüllt Entdecken Sie die Geheimnis von Redis

Redis ist ein Open-Source-In-Memory-Speicherdatenstrukturserver (KEY-VALUE-Schlüsselwertpaar), der als Datenbank-, Cache- und Nachrichtenwarteschlangenagent verwendet werden kann. Es verwendet ein Single-Process-Single-Thread-Modell und verfügt über starke Parallelitätsfunktionen. Es ist das gängige verteilte Caching-Tool in der aktuellen Internetarchitektur.

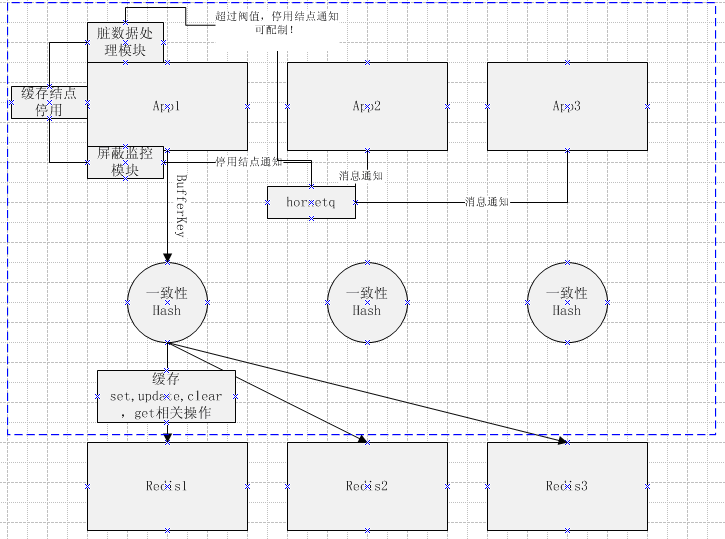

Redis Hochleistungs-Cache-Architekturdesign

1. Architekturdesign#🎜🎜 #

Da Redis ein einzelner Punkt ist, muss es im Projekt verwendet und selbst verteilt werden. Das grundlegende Architekturdiagramm lautet wie folgt:

2. Verteilte Implementierung

durch Schlüssel Führen Sie konsistentes Hashing durch, um die Verteilung der Schlüssel entsprechend den Redis-Knoten zu erkennen. Implementierung von konsistentem Hashing: Hash-Wertberechnung: Durch die Unterstützung zweier Berechnungsmethoden, MD5 und MurmurHash, wird MurmurHash standardmäßig für eine effiziente Hash-Berechnung verwendet. Implementierung der Konsistenz: Simulieren Sie die Ringstruktur über Javas TreeMap, um eine gleichmäßige Verteilung zu erreichen3.Client-Auswahl#🎜🎜 ##🎜🎜 #Die Hauptänderung an jedis ist die Änderung des Partitionsmoduls, das die Partitionierung gemäß verschiedenen Redis-Knoteninformationen unterstützt. Gleichzeitig kann auch die zugrunde liegende Implementierung von JedisPool geändert werden Verbindungspool-Pool unterstützt die Konstruktionsmethode von Schlüssel und Wert und erstellt unterschiedliche Jedis-Verbindungsclients gemäß unterschiedlichen ShardInfos, um den Effekt der Partitionierung zu erzielen und Aufrufe der Anwendungsschicht bereitzustellen

4 .Modulbeschreibung# 🎜🎜#

Verschmutztes Datenverarbeitungsmodul, verarbeitet Cache-Vorgänge, die nicht ausgeführt werden können. Schildüberwachungsmodul zur abnormalen Überwachung von Jedis-Vorgängen. Wenn ein Knoten abnormal ist, kann es das Entfernen von Redis-Knoten und andere Vorgänge steuern.

Das gesamte verteilte Modul verwendet hornetq, um abnormale Redis-Knoten zu entfernen. Das Hinzufügen neuer Knoten kann auch durch die Reload-Methode erreicht werden. (Dieses Modul kann auch problemlos zum Hinzufügen neuer Knoten implementiert werden)

Das obige ist der detaillierte Inhalt vonWas sind die High-End-Technologien von Java?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!