Heim >Betrieb und Instandhaltung >Sicherheit >Website-Schwachstellenbehebung: Beispielanalyse für das Hochladen eines Webshell-Schwachstellenpatches

Website-Schwachstellenbehebung: Beispielanalyse für das Hochladen eines Webshell-Schwachstellenpatches

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-30 13:49:122098Durchsuche

SINE Security führte eine Website-Schwachstellenerkennung und -behebung auf der Website eines Kunden durch und stellte fest, dass die Website schwerwiegende SQL-Injection-Schwachstellen und Schwachstellen in hochgeladenen Webshell-Website-Trojanerdateien aufwies. Die Website verwendete ein bestimmtes CMS-System und wurde mit der PHP-Sprache MySQL entwickelt Die Datenbankarchitektur und der Quellcode der Website sind derzeit Open Source.

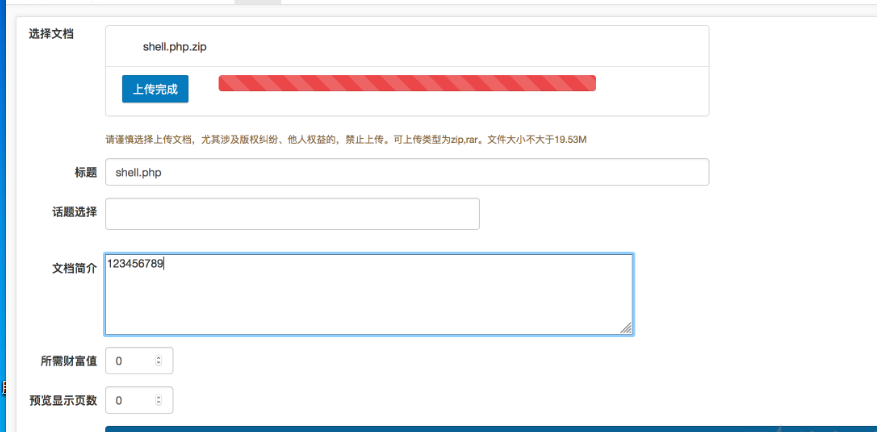

Ein CMS ist ein soziales CMS-System, das sich auf die Bereitstellung bezahlten Wissens im aktuellen Internet konzentriert Dokumente können gegen eine Gebühr geteilt und heruntergeladen werden, und die von Benutzern veröffentlichten Wissensinhalte können ausgeblendet und zahlenden Kunden zum Lesen bereitgestellt werden. Der Code ist relativ schlank und bei Webmastern beliebt. Die Schwachstelle dieser Website tritt hauptsächlich auf, wenn das komprimierte Paket hochgeladen wird. Ein bösartiger Dekomprimierungscode wird erstellt, um die Webshell im ZIP-Paket in das angegebene Verzeichnis zu dekomprimieren, wodurch die Schwachstelle auftritt. Dieses CMS weist auch eine SQL-Injection-Schwachstelle auf. Lassen Sie uns die Schwachstellen einzeln aufschlüsseln.

Details zur SQL-Injection-Schwachstelle und Reparaturplan

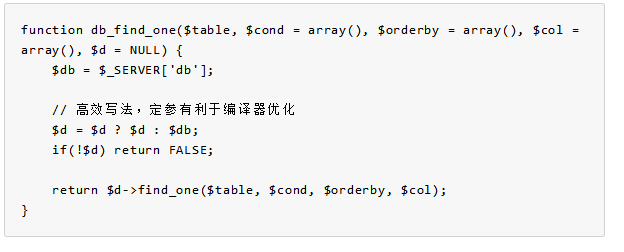

Überprüfen Sie die Codedatenbank-Konfigurationsdatei der Website, stellen Sie sicher, dass die Datenbankverbindungsfunktion den PDO-Modus verwendet, und verfolgen Sie dann den Code sorgfältig Es wurde festgestellt, dass einige Escape-Operationen spezieller Symbole nicht auf eine umfassende Sicherheitsfilterung abgestimmt waren, was zu SQL-Injection-Angriffen führte. Der Code-Screenshot lautet wie folgt:

# 🎜 🎜#

# 🎜 🎜#

Das obige ist der detaillierte Inhalt vonWebsite-Schwachstellenbehebung: Beispielanalyse für das Hochladen eines Webshell-Schwachstellenpatches. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente