Heim >Betrieb und Instandhaltung >Sicherheit >So analysieren Sie XiaoBa-Ransomware-Varianten

So analysieren Sie XiaoBa-Ransomware-Varianten

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-26 19:14:461607Durchsuche

Übersicht

XiaoBa-Ransomware ist ein in hohem Maße im Inland produzierter Ransomware-Virus. Verbreitung in Form von. Dieser Virus verwendet verschiedene Verschlüsselungsalgorithmen zum Verschlüsseln von Dateien, was es für den Infizierten schwierig macht, sie zu entschlüsseln. Nur durch den Erhalt des entschlüsselten privaten Schlüssels kann der Virus erfolgreich geknackt werden. Wenn das Lösegeld nicht innerhalb von 200 Sekunden gezahlt wird, werden alle verschlüsselten Dateien zerstört.

Die obige Beschreibung stammt aus der Baidu-Enzyklopädie, aber die von mir analysierte XiaoBa-Variante weist nicht die oben genannten Verhaltensmerkmale auf, weist jedoch eine starke Verschleierung und Infektiosität sowie Dateiverschlüsselung und Dateilöschung auf und Bergbau drei Hauptfunktionen.

Beispielanalyse

Dieses Beispiel wurde von Weibu Cloud Sandbox analysiert (siehe „Referenzlinks“ für verwandte Links) und bestätigt, dass es sich um ein bösartiges Beispiel handelt

#🎜 🎜#

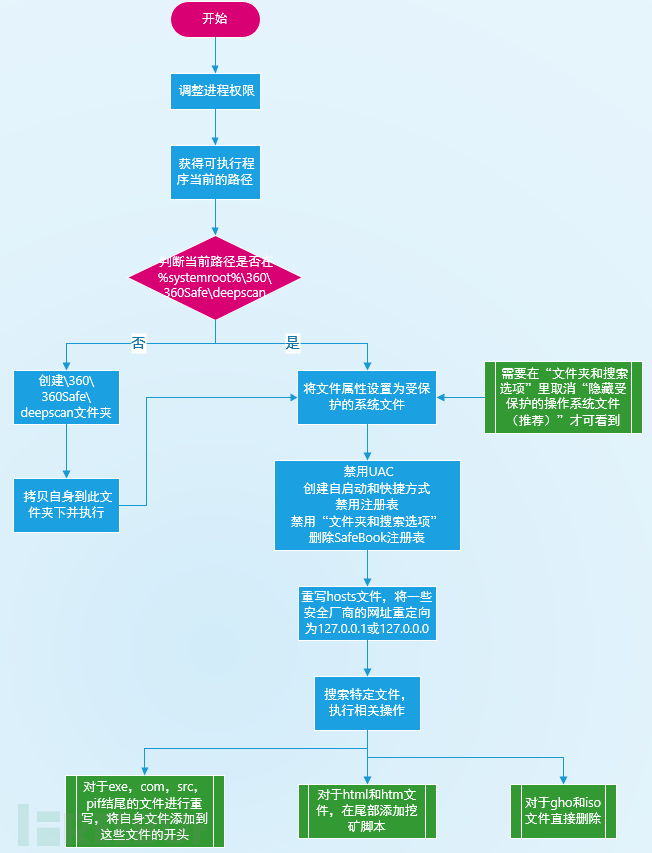

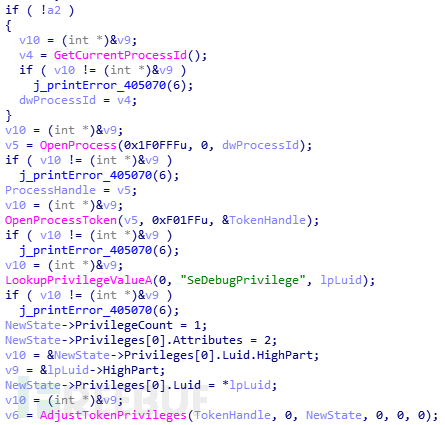

#🎜 🎜# Beispiel Passen Sie nach der Ausführung zunächst die Prozessberechtigungen an, um sicherzustellen, dass Sie über ausreichende Berechtigungen für nachfolgende Vorgänge verfügen

%systemroot%360360Safedeepscan-Verzeichnis Wenn es sich nicht in diesem Verzeichnis befindet, kopieren Sie es in dieses Verzeichnis und führen Sie es aus. Wenn Sie sich in diesem Pfad befinden, müssen Sie zunächst einige Vorgänge im Zusammenhang mit der Änderung der Systemeinstellungen ausführen:

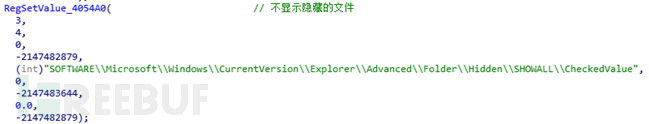

Dateiattribute ändern

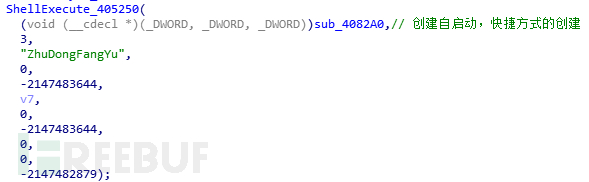

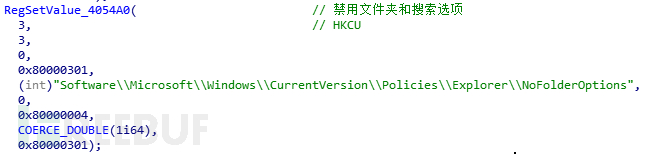

#🎜 🎜##🎜 anzuzeigen 🎜#Autostart einrichten, Verknüpfung erstellen

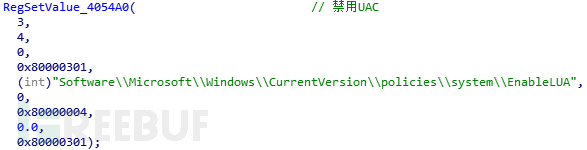

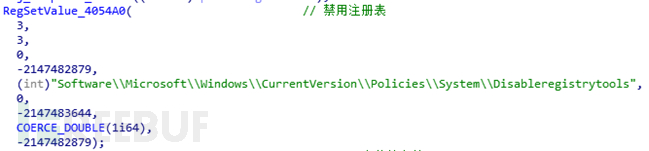

Registrierung deaktivieren

Registrierung deaktivieren

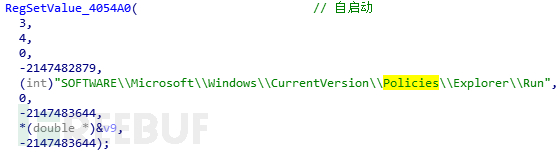

# 🎜🎜#Selbststart erstellen

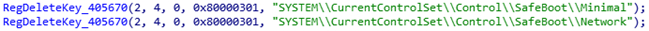

SafeBoot-Option entfernen

Festplattendurchquerung

Durchsuchen Sie die Festplatte, erstellen Sie die Datei autorun.inf im Stammverzeichnis der Festplatte, schreiben Sie die folgenden Daten, versuchen Sie, die USB-Festplatte zu infizieren, und stellen Sie diese Datei zwangsläufig auf versteckt#🎜 🎜# Erstellen Sie den Ordner RECYCLERS-5-4-62-7581032776-5377505530-562822366-6588 und kopieren Sie Ihre eigenen Dateien hinein, um die Hosts-Datei neu zu schreiben und die Website des Sicherheitsherstellers umzuleiten

Erstellen Sie den Ordner RECYCLERS-5-4-62-7581032776-5377505530-562822366-6588 und kopieren Sie Ihre eigenen Dateien hinein, um die Hosts-Datei neu zu schreiben und die Website des Sicherheitsherstellers umzuleiten

Das Thema

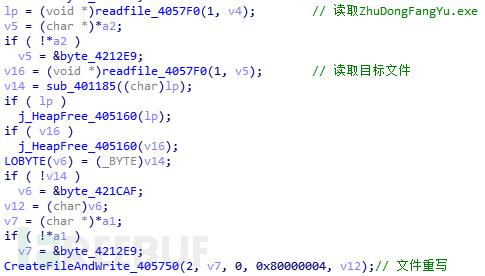

Erstellen Sie schließlich einen Thread. In der Thread-Funktion durchsucht XiaoBa alle Dateien und sucht nach Erweiterungen von .exe, .com, .scr, .pif, .html, .htm, .gho , .iso-Dateien, führen Sie verschiedene Vorgänge für verschiedene Erweiterungen aus.exe, .com, .scr, .pif

.html, .htm

am Ende dieser Dateien hinzugefügt . Mein Skript

.gho, .iso

Für diese Dateien direkt löschen

1 Der interessante Punkt ist, dass das Symbol dieses Beispiels das Symbol von 360 Antivirus ist, der Name des erstellten Ordners ebenfalls 360 ist und die Symbole der dadurch neu geschriebenen ausführbaren Programme alle durch 360-Symbole ersetzt werden ... #🎜🎜 #

Das obige ist der detaillierte Inhalt vonSo analysieren Sie XiaoBa-Ransomware-Varianten. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente