Heim >Betrieb und Instandhaltung >Sicherheit >Beispielanalyse der drahtlosen Netzwerksicherheit in Big Data

Beispielanalyse der drahtlosen Netzwerksicherheit in Big Data

- 王林nach vorne

- 2023-05-25 17:46:251280Durchsuche

Im Unternehmensnetzwerk gibt es viele wichtige IT-Ressourcen, wie OA-Server, ERP-Server usw. Sobald diese Geschäftshosts nicht mehr funktionieren oder angegriffen werden, wirkt sich dies direkt auf den normalen Geschäftsbetrieb aus und verursacht schwere Verluste. Bei kabelgebundenen Netzwerken ist die Sicherheit relativ zuverlässig. Heutzutage bieten fast alle Unternehmen drahtlosen Internetzugang an. Kunden müssen nur das WLAN-Passwort kennen, um sich mit dem Unternehmens-LAN zu verbinden, was Sicherheitsrisiken mit sich bringen kann. Der entscheidende Punkt ist, dass Ihr WLAN-Passwort nicht sicher ist: Software wie

aircrack kann das WLAN-Passwort mit Brute-Force knacken.

Sobald ein Mitarbeiter den WLAN-Schlüssel und andere Software installiert, ist Ihre drahtlose Verbindung öffentlich.

Die Art und Weise, wie das Gastnetzwerk und das Büronetzwerk getrennt sind, hindert Gäste nicht daran, sich mit dem Büronetzwerk zu verbinden. (Besucher können direkt nach dem Passwort fragen oder über Software wie WLAN-Schlüssel darauf zugreifen.)

Die endgültige Lösung für dieses Problem liegt in der MAC-Adressbindung:

Nur zugelassene Mac-Adressen können auf das Büronetzwerk zugreifen.

Das Gastnetzwerk befindet sich in einem separaten VLAN und kann nicht auf das Firmenintranet zugreifen.

Auch wenn das nicht autorisierte Gerät (Mac-Adresse) das WLAN-Passwort kennt, kann es nach der Bindung nicht auf das WLAN-Netzwerk des Büros zugreifen. Dadurch wird die Informationssicherheit des Unternehmensintranets gewährleistet. Am Beispiel des WSG Internet Behavior Management Gateway lauten einige relevante Konfigurations-Screenshots wie folgt:

1) VLAN-Aufteilung

Unterteilen Sie das Büronetzwerk und das Gastnetzwerk in verschiedene VLANs.

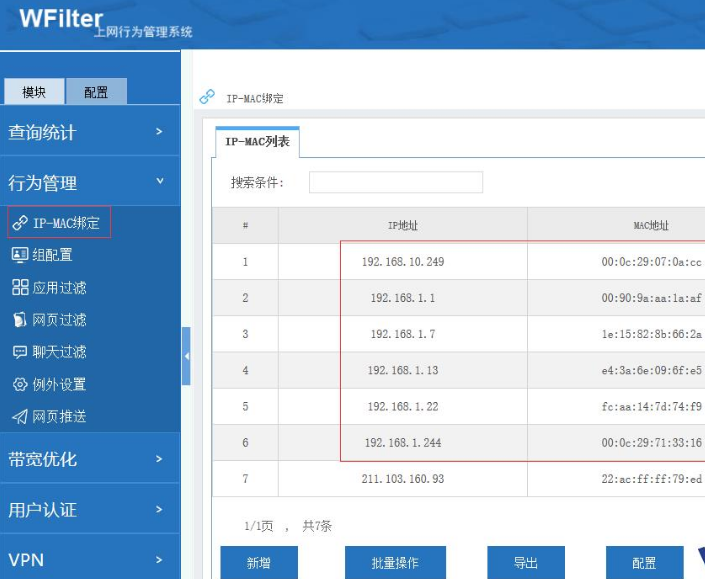

2) IP-Mac-Anbindung

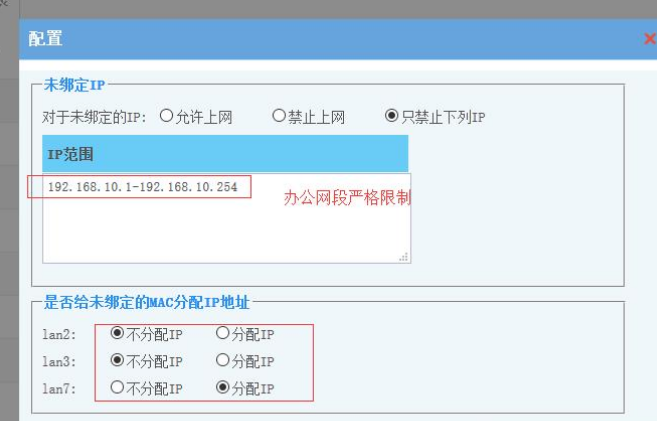

Registrieren Sie die Mobiltelefone und Computer des Büropersonals für die IP-MAC-Anbindung.

Strikte Einschränkungen im Büronetzwerksegment können weder IP beziehen noch auf das Internet zugreifen.

Das obige ist der detaillierte Inhalt vonBeispielanalyse der drahtlosen Netzwerksicherheit in Big Data. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente