Heim >Betrieb und Instandhaltung >Sicherheit >So analysieren Sie das erneute Auftreten von Apache-Schwachstellen

So analysieren Sie das erneute Auftreten von Apache-Schwachstellen

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-22 12:10:131339Durchsuche

ApacheAnalyse der Sicherheitslücke

Prinzip der Sicherheitslücke

Beginnen Sie mit der Analyse des Dateisuffixnamens von rechts nach links. Wenn Sie auf ein nicht erkanntes Dateisuffix stoßen, fahren Sie mit der Analyse fort. Beispielsweise sind test.php.owf.rar „.owf“ und „.rar“ zwei Suffixe, die Apache nicht erkennen und analysieren kann, und Apache wird wooyun.php.owf.rar in PHP analysieren.

Vulnerability-Formular

www.xxxx.xxx.com/test.php.xxx

Andere Konfigurationsprobleme führen zu Schwachstellen

(1) Wenn es eine solche Zeile in der Apache-Konfiguration gibt, um AddHandler php5 zu konfigurieren- script.php Solange der Dateiname .php enthält, wird er zu diesem Zeitpunkt als PHP ausgeführt, auch wenn der Dateiname test2.php.jpg lautet.

(2) Wenn in Apaches conf AddType application/x-httpd-php .jpg eine solche Zeilenkonfiguration vorhanden ist, kann sie auch dann im PHP-Modus ausgeführt werden, wenn die Erweiterung jpg ist.

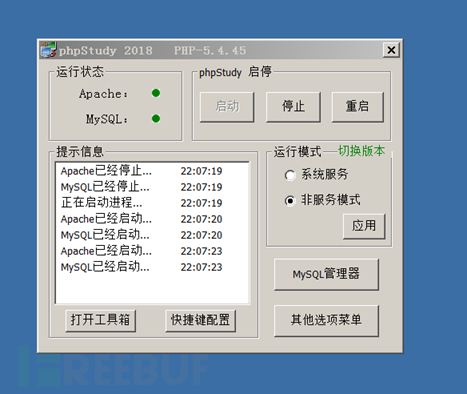

Experimentelle Umgebung: Windows Server 2008 R2. php . Besuchen Sie xxx

, um zu sehen, ob es erfolgreich analysiert werden kann, Ant Sword-Verbindung

, um zu sehen, ob es erfolgreich analysiert werden kann, Ant Sword-Verbindung

Das obige ist der detaillierte Inhalt vonSo analysieren Sie das erneute Auftreten von Apache-Schwachstellen. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente