Heim >Betrieb und Instandhaltung >Sicherheit >NAT-Konfiguration in der USG-Firewall

NAT-Konfiguration in der USG-Firewall

- WBOYnach vorne

- 2023-05-17 13:25:471466Durchsuche

„USG“ Firewall-NAT „Konfiguration“ Firewall

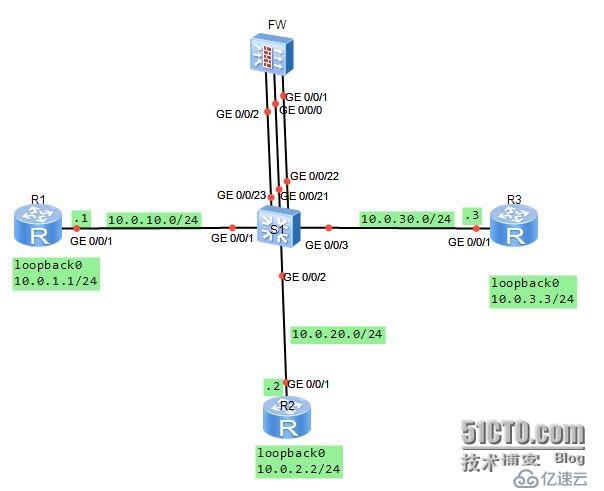

Topologiebild

mit mit mit Hilfe von,Das Unternehmen ist mithilfe von Netzwerk-Firewalls in drei Zonen unterteilt. Jetzt müssen wir den von einem Server bereitgestellten Telnet-Dienst (IP-Adresse: 10.0.3.3) im DMZ-Bereich veröffentlichen. Die öffentlichen Adressen sind 10.0.10.20 und 24. Und Benutzer im internen Netzwerk-Trust-Bereich greifen über Easy-IP zu Bereich. Der Zugang aus anderen Richtungen ist untersagt. Definieren Sie die Schnittstellen G0/0/1 und G0/0/21 für vlan11, definieren Sie die Schnittstellen G0/0/2 und G0/0/22 für vlan12 und definieren Sie die Schnittstellen G0/0/3 und G0/0/ 23 ist als vlan13 definiert. Es sind jeweils drei Netzwerksegmente geplant.

- Lernen

- Lernaufgaben

- Schritt 1.Grundkonfiguration und IP

Konfigurieren Sie zunächst die Adressinformationen für die drei Router.

[Huawei]sysname R1

[R1-GigabitEthernet0/0/1]ip add 10.0.10.124

[R1-GigabitEthernet0/0/1]desc this portconnect to S1 -G0/0/1[R1-GigabitEthernet0/0/1]interfaceloopback0[R1-LoopBack0]ip add 10.0.1.1 24[R1-LoopBack0]q

[Huawei]sysname R2[R2 ]interface g0/0/1[R2-GigabitEthernet0/0/1]ip add 10.0.20.224[R2-GigabitEthernet0/0/1]desc diesen Port,Verbindung zu S1-G0/0/2

[R2- GigabitEthernet0/0/1]interfaceloopback0[R2-LoopBack0]ip add 10.0.2.2 24[R2-LoopBack0]q[Huawei]sysname R3[R3]interface g0/0/1[R3 -GigabitEthernet0/0/1]ip add 10.0.30.324[R3-GigabitEthernet0/0/1]desc this portconnect to S1-G0/0/3[R3-GigabitEthernet0/0/1]interfaceloopback0[R3 -LoopBack0]ip add 10.0.3.3 24[R3-LoopBack0]qBeim Konfigurieren der Adresse für die Firewall wird G0/0/1 mit 10.0.20.254/24.[SRG]sysname FW konfiguriert 13:06: 03 08.07.2014[FW]Schnittstelle g0/0/113:06:30 08.07.2014[FW-GigabitEthernet0/0/1]ip add 10.0.20.2542413:07 :01 08.07.2014[FW-GigabitEthernet0/0/1]Diesen Port absteigen, mit S1-G0/0/22 verbinden13:07:52 08.07.2014[FW- GigabitEthernet0/0/ 1]Schnittstelle g0/0/013:08:23 08.07.2014[FW-GigabitEthernet0/0/0]ist dies13:08:31 08.07.2014

# Schnittstelle GigabitEthernet0/0/0 Alias GE0/MGMT IP-Adresse 192.168.0.1 255.255.255.0 dhcpselect-Schnittstelle dhcpserver-Gateway-Liste 192.168.0.1

#

return[FW-GigabitEthernet0 /0/0 ]IP-Hinzufügen rückgängig machen13:08:42 08.07.2014Info: Die DHCP-Serverkonfiguration auf dieser Schnittstelle wird gelöscht.[FW-GigabitEthernet0/0/0]zeigt dies an 13:08:46 2014/07/08#interface GigabitEthernet0/0/0 alias GE0/MGMT#return[FW-GigabitEthernet0/0/0]ip add. 10.0.10.2542 4

13:09:29 08.07.2014[FW-GigabitEthernet0/0/0]Diesen Port absteigen, mit S1-G0/0/21 verbinden13:10:05 08.07.2014[FW- GigabitEthernet0/0/0 ]Schnittstelle G0/0/213:10:15 2014/07/08[FW-GigabitEthernet0/0/2]ip add 10.0.30.2542413:10:28 2014/07 /08[ FW-GigabitEthernet0/0/2]diesen Port absteigen, mit S1-G0/0/23 verbinden13:10:53 08.07.2014[FW-GigabitEthernet0/0/2]q Es müssen die Anforderungen für den Switch befolgt werden. Definieren Sie vlan[Huawei]sysname S1[S1]vlan-Batch 11 bis 13Info: Dieser Vorgang kann einige Sekunden dauern...fertig.

[S1]Schnittstelle g0/0/1[S1-GigabitEthernet0/0/1]Port-Link-Typ-Zugriff[S1-GigabitEthernet0/0/1]Port-Standard-VLAN11[S1]Schnittstelle g0/0/2 [S1-GigabitEthernet0/0/2]Port-Link-Typ-Zugriff[S1-GigabitEthernet0/0/2]Port-Standard-VLAN12[S1-GigabitEthernet0/0/2]Schnittstelle g0/0/3[S1 -GigabitEthernet0/0/3]Port-Link -typeaccess[S1-GigabitEthernet0/0/3]Port-Standard vlan13[S1-GigabitEthernet0/0/3]Schnittstelle g0/0/21[S1-GigabitEthernet0/0 /21]Port Link-TypeAccess [S1-GigabitEthernet0/0/21]Port-Standard vlan11[S1-GigabitEthernet0/0/21]Schnittstelle g0/0/22[S1-GigabitEthernet0/0/22]Port Link-Typeaccess[S1-GigabitEthernet0/0/22]Port-Standard vlan12[S1-GigabitEthernet0/0/22]Schnittstelle g0/0/23[S1-GigabitEthernet0/0/23]Port-Link-TypeAccess

[S1-GigabitEthernet0/0/23 ]port default vlan13

Schritt 2.

Konfigurieren Sie die Schnittstelle zur Sicherheitszone

Die Firewall verfügt standardmäßig über vier Zonen, nämlich „local“, „trust“, „untrust“ und „dmz“. „Im Experiment haben wir die drei Bereiche „Trust“, „Untrust“ und „DMZ“ verwendet. Konfigurieren Sie G0/0/0 für den Untrust-Bereich, konfigurieren Sie G0/0/0/2 für den DMZ-Bereich, G0/0 G0/0 /0/1 ist für die Vertrauenszone konfiguriert :35 2014/07/08

#

Firewall Zone Trust

SetPriority 85

AddInterface GigabitEthernet0/0/0

#

Return

[FW-Zone-Trust]Undo Add Inter

[FW- Zone-Trust] Schnittstelle hinzufügen g0/0/0

13:46:01 08.07.2014 rückgängig machen /08

[ FW-zone-trust]Firewall-Zone nicht vertrauenswürdig

[FW-zone-untrust]Schnittstelle hinzufügen g0/0/0

13:47:24 08.07.2014

[[FW-zone- untrust]firewall zone dmz

13:48:06 2014/07/08

[FW-zone-dmz]add interface g0/0/2

13:48:13 2014/07/08

[FW- zone-dmz]q

Standardmäßig lässt die Firewall keine Kommunikation zwischen anderen Bereichen außerhalb des lokalen Bereichs zu. Um die Genauigkeit der Konfiguration sicherzustellen, konfigurieren wir die Standard-Firewall-Filterregeln, um die Kommunikation zwischen allen Bereichen zu ermöglichen auf dem FW-Gerät.

[FW]Firewall-Paketfilter-Standardzulassungalle

13:51:19 08.07.2014

Warnung: Die Einstellung der Standardpaketfilterung auf „Zulassen“ birgt Sicherheitsrisiken Sicherheitsrichtlinie basierend auf den tatsächlichen Datenströmen. Sind Sie sicher, dass Sie fortfahren möchten? PING 10.0.10.1: 56 Datenbytes, drücken Sie CTRL_C zum Unterbrechen

Antwort von 10.0.10.1: Bytes=56 Sequenz=1 TTL=255 Zeit=90 ms

---10.0.10.1 Ping-Statistiken ---

1 Paket (s) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Roundtrip min/avg/max = 90/90/90 ms

[FW]ping -c 1 10.0.20.2

13: 52:08 08.07.2014

PING 10.0.20.2: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.20.2: Bytes=56 Sequenz=1 ttl=255 Zeit=400 ms

--10.0 .20.2 Ping-Statistiken ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Round-Trip Min/Durchschnitt/Max = 400/400/400 ms

[FW]Ping -c 1 10.0.30.3

13:52:18 08.07.2014

PING 10.0.30.3: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.30.3: Bytes=56 Sequenz=1 ttl =255 Zeit=410 ms

---10.0.30.3 Ping-Statistik ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Round-Trip Min/Durchschnitt/Max = 410/ 410/410 ms

Schritt 3. Statisches Routing konfigurieren, um Netzwerkkonnektivität zu erreichen

Konfigurieren Sie Standardrouten auf R2 und R3 und konfigurieren Sie klare statische Routen auf FW, um die Kommunikation zwischen den drei Loopback0-Schnittstellen zu erreichen. Da R1 ein Internetgerät ist und die privaten Netzwerkinformationen der internen und DMZ-Zonen nicht kennen muss, besteht keine Notwendigkeit, eine Standardroute zu definieren.

[R2]ip route-static 0.0.0.0 0 10.0.20.254

[R3]ip route-static 0.0.0.0 0 10.0.30.254

[FW]ip route-static 10.0.1.0 24 10.0.10.1

13:58:26 08.07.2014

[FW]ip route-static 10.0.2.0 24 10.0.20.2

13:58:40 08.07.2014

[FW]ip route-static 10.0.3.0 24 10.0.30.3

13:58:52 08.07.2014

Testen Sie die Konnektivität mit 10.0.1.0, 10.0.2.0, 10.0.3.0 auf der Firewall.

[FW]ping -c 1 10.0.1.1

14:00:18 08.07.2014

PING 10.0.1.1: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.1.1: Bytes=56 Sequenz=1 TTL=255 Zeit=80 ms

---10.0.1.1 Ping-Statistik ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Round-Trip min/ avg/max = 80/80/80 ms

[FW]ping -c 1 10.0.2.2

14:00:25 08.07.2014

PING 10.0.2.2: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.2.2: Bytes=56 Sequenz=1 TTL=255 Zeit=170 ms

---10.0.2.2 Ping-Statistiken ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,0 0 % Paketverlust

Round-Trip Min/Durchschnitt/Max = 170/170/170 ms

[FW]ping -c 1 10.0.3.3

14:00:29 08.07.2014

PING 10.0.3.3: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.3.3: Bytes=56 Sequenz=1 TTL=255 Zeit=110 ms

---10.0.3.3 Ping-Statistiken ---

1 Paket(e) übertragen

1 Paket(e) empfangen

0,00 % Paketverlust

Round-Trip Min/Durchschnitt/Max = 110/110/110 ms

Unter der aktuellen Konfiguration können alle Bereiche miteinander kommunizieren und sind nicht blockiert prüfen. Da NAT noch nicht definiert wurde, können die interne und die DMZ-Zone nicht mit der externen Zone kommunizieren.

Schritt 4. Zonenübergreifende Sicherheitsfilterung konfigurieren

kann erlaubt werden, Datenpakete von einem Teil des Netzwerksegments 10.0.2.3 in der Trust-Zone an die Untrust-Zone zu senden. Die von der Untrust-Zone an den DMZ-Zielserver 10.0.3.3 gesendete Telnet-Anfrage konnte passieren.

[FW]Überprüfung des Verbindungsstatus der Firewall-Sitzung

[FW]Richtlinie Interzone Trust Untrust Outbound

[FW-Richtlinie-Interzone-Trust-Untrust-Outbound]Richtlinie0

14:06:57 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.255

14:07:18 08.07.2014

[FW-policy-interzone-trust-untrust-outbound- 0]actionpermit

14:07:31 08.07.2014

[FW-policy-interzone-trust-untrust-outbound-0]q

14:07:40 08.07.2014

[FW- Policy-Interzone-Trust-Untrust-Outbound]q

14:07:40 08.07.2014

]Policy Interzone DMZ Untrust Inbound

14:09:01 08.07.2014

[FW-Richtlinie- interzone-dmz-untrust-inbound]policy0

14:09:08 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound-0]policydestination 10.0.3.3 0

14:09:37 08.07.2014

[FW-policy-interzone-dmz-untrust-inbound-0]policyservice service-set telnet

[FW-policy-interzone-dmz-untrust-inbound-0]actionpermit

14:09 :55 08.07.2014

[FW-policy-interzone-dmz-untrust-inbound-0]q

14:09:55 08.07.2014

Schritt fünf.Konfiguration Easy-Ip ermöglicht den Zugriff vom Trust-Bereich auf den Untrust-Bereich.

kann für die Verwendung von Easy-IP für die NAT-Quelladressübersetzung konfiguriert werden. Und binden Sie NAT an die Schnittstelle.

[FW-nat-policy-interzone-trust-untrust-outbound]policy0

14:14:00 2014/07/08

[FW-nat-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.2

55

14:14:26 2014/07/08

[FW-nat-policy-interzone-trust-untrust-outbound-0]actionsource-nat

14:14:37 08.07.2014

[FW-nat-policy-interzone-trust-untrust-outbound-0]easy-ipg0/0/0

14:14:51 08.07.2014

[FW-nat- Policy-Interzone-Trust-Untrust-Outbound-0]q

Nach der Konfiguration Überprüfen Sie nach Abschluss, ob der Zugriff zwischen der Trust-Zone und der Untrust-Zone normal ist.

PING 10.0.1.1: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Zeitüberschreitung anfordern

Zeitüberschreitung anfordern

Zeitüberschreitung anfordern

Zeitüberschreitung

Zeitüberschreitung anfordern

---10.0.1.1 Ping-Statistiken ---

5 Paket(e) übertragen

0 Paket(e) empfangen

100,00 % Paketverlust

PING 10.0 .1.1: 56 Datenbytes, zum Unterbrechen STRG_C drücken

Antwort von 10.0.1.1: Bytes=56 Sequenz=1 ttl=254 Zeit=220 ms

Antwort von 10.0.1.1: Bytes=56 Sequenz=2 ttl= Antwort ab 10.0.1.1: Bytes=56 Sequenz=5 TTL=254 Zeit=440 ms

---10.0.1.1 Ping-Statistik ---

5 Paket(e) übertragen

5 Paket(e) empfangen

0,00 % Paket Losso Round-Trip min/avg/max = 100/196/440 ms

Hinweis Hier ist der Zusammenhang zwischen Test und 10.0.1.1, der nicht angezeigt wird. Der erweiterte Ping stellt erfolgreich eine Konnektivität her, da beim Senden des Pakets die Quelladresse 10.0.2.2 angegeben wurde. Der Grund dafür ist, dass beim direkten Senden eines Datenpakets an 10.0.1.1 die Quelladresse des Datenpakets 10.0.1.1 erreicht und die Quelladresse des Datenpakets 10.0.20.2 ist, was nicht zum Client-Adressbereich von gehört NAT-Übersetzung.

Schritt 6. Veröffentlichen Sie den Intranetserver 10.0.3.3.

Konfigurieren Sie den Telnet-Dienst des Intranetservers 10.0.3.3 und ordnen Sie ihn der Adresse 10.0.10.20 zu 10.0 .3.3 Telnet

Aktivieren Sie die Telnet-Funktion auf R3 und testen Sie sie auf R1. Bitte beachten Sie beim Testen, dass die externe Adresse 10.0 ist .10.20. Wenn R1 also auf 10.0.3.3 zugreift, ist die Zieladresse, auf die zugegriffen wird, 10.0.10.20.

[R3]Benutzeroberfläche vty 0 4

[R3-ui-vty0-4]Authentifizierungsmodus-Passwort

Bitte konfigurieren Sie das Anmeldepasswort (maximale Länge 16):16

[R3-ui-vty0-4 ]Authentifizierungspasswort festlegen? -4]Benutzerberechtigungsstufe 3

[R3-ui-vty0-4]q

Drücken Sie STRG_], um den Telnet-Modus zu verlassen

Versuchen Sie 10.0.10.20 ...

Verbunden bis 10.0.10.20 ...

Anmeldeauthentifizierung

Passwort:

Das obige ist der detaillierte Inhalt vonNAT-Konfiguration in der USG-Firewall. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente