Heim >Betrieb und Instandhaltung >Sicherheit >So analysieren Sie die Anwendung des automatisierten Web-Penetrationstest-Frameworks

So analysieren Sie die Anwendung des automatisierten Web-Penetrationstest-Frameworks

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-15 13:46:142541Durchsuche

Über Vajar

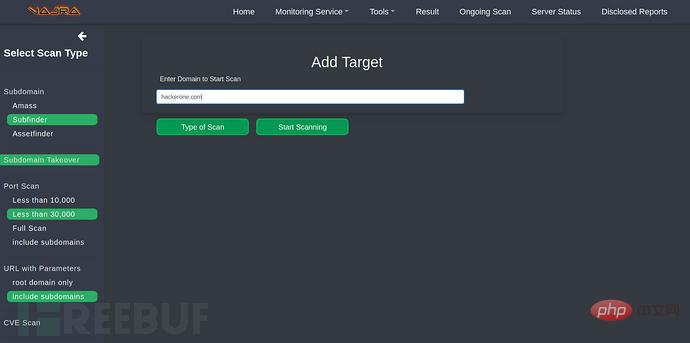

Vajra ist ein automatisiertes Web-Penetrationstest-Framework, das Sicherheitsforschern dabei hilft, langweilige Aufklärungsaufgaben zu automatisieren und beim Penetrationstest von Webanwendungen mehrere Ziele anzusprechen. Gleicher Scan. Vajra ist hochgradig anpassbar, sodass Forscher den Scanumfang anpassen können. Wir müssen nicht alle Scanaufgaben auf dem Ziel durchführen. Wir können die auszuführenden Scanaufgaben entsprechend unseren eigenen Anforderungen auswählen, wodurch unnötiger Kommunikationsverkehr minimiert und der Scan ausgegeben werden kann Ergebnisse an CouchDB.

Vajra verwendet die gängigsten Open-Source-Tools, einige Tools, die viele Sicherheitsforscher bei der Durchführung von Sicherheitstests verwenden. Vajra erledigt alle Aufgaben über einen Webbrowser und bietet eine benutzerfreundliche Benutzeroberfläche und ein einsteigerfreundliches Funktionsgerüst.

Wie wir alle wissen, ist die Analyse von Daten aus Scanergebnissen im Prozess von Penetrationstests sehr wichtig. Nur wenn Sie Ihre Daten visualisieren können Wir werden versuchen, so viele wertvolle Informationen wie möglich zu finden.

Derzeit haben die Entwickler von Vajra 27 einzigartige Bug-Bounty-Programmfunktionen hinzugefügt, weitere Unterstützung soll später hinzugefügt werden.

Kernfunktionen

Führen Sie gezielte Scans durch;

Führen Sie mehrere Scanaufgaben parallel aus;

#🎜 🎜# Scanaufgaben können je nach Benutzeranforderungen stark angepasst werden; Absolut einsteigerfreundliche Web-Benutzeroberfläche; Ergebnisse im CSV-Format exportieren oder direkt in die Zwischenablage kopieren Telegram-Benachrichtigungsunterstützung;Subdomain-Übernahme-Scanning;

# 🎜🎜#Host-Erkennung;Host-Parameter-Scanning;

7x24 Stunden Subdomain-Überwachung;

7x24 Stunden JavaScript-Überwachung;#🎜 🎜##🎜 🎜#Vorlagen-Scanning mit Nuclei durchführen;Fuzz-Testendpunkte, um versteckte Knoten oder kritische Dateien (z. B. .env) zu entdecken;JavaScript extrahieren;#🎜🎜 # Verwenden Sie benutzerdefinierte Wörterbücher für Fuzz-Tests.

Extrahieren Sie vertrauliche Daten wie API-Schlüssel und verstecktes JavaScript basierend auf der Erweiterung; #

CRLF-Scanning;#Versteckte Parameter finden;

#🎜🎜 #Shodan-Suchanfrage; Versteckte Knoten aus JavaScript extrahieren;Zielbasierte benutzerdefinierte Wortlisten erstellen;

🎜 🎜#

CVE scan; -Compose runZuerst müssen wir den folgenden Befehl verwenden, um den Quellcode des Projekts lokal zu klonen:$ git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.git # sudo su (root access is required) # cd vajra/tools/ && chmod +x * # cd ../ # nano .env (Update username, password, and JWT Secret) # cd ./install # chmod +x ./install.sh # ./install.shAls nächstes ändern die Konfigurationsdatei, API-Tokens hinzufügen usw. Führen Sie dann den folgenden Befehl aus:git clone --recursive https://github.com/r3curs1v3-pr0xy/vajra.gitWenn Sie die Datei ändern und aktualisieren möchten, müssen Sie den folgenden Befehl erneut ausführen:docker-compose upBeispiel zur Verwendung des Tools#🎜 🎜#

Vollständiger Scan:Scanergebnis:

#🎜 🎜#

Subdomain-Scan:

#🎜 🎜 # Subdomain-Überwachung:

Das obige ist der detaillierte Inhalt vonSo analysieren Sie die Anwendung des automatisierten Web-Penetrationstest-Frameworks. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente