Heim >Betrieb und Instandhaltung >Nginx >So konfigurieren Sie die bidirektionale Nginx-SSL-Überprüfung

So konfigurieren Sie die bidirektionale Nginx-SSL-Überprüfung

- 王林nach vorne

- 2023-05-15 11:58:052447Durchsuche

1. Installieren Sie Nginx kurz

2 Verwenden Sie OpenSSL, um das Zertifikatscenter zu implementieren. 🎜 🎜#Da OpenSSL zum Einrichten eines privaten Zertifikatszentrums verwendet wird, muss sichergestellt werden, dass die folgenden Felder im Zertifikat, Serverzertifikat und Clientzertifikat des Zertifikatszentrums identisch sind

LändernameStaat oder Provinzname

Ortsname

Name der Organisation

Name der Organisationseinheit

Zertifikatcenter-Konfigurationsdatei bearbeiten

[ ca_default ]

dir = /etc/pki/ca

crl_dir = $ dir/crl#wobei die ausgegebene CRL aufbewahrt wird

Datenbank = $ DIR/INDEX. $dir/newcerts # Standardspeicherort für neue Zertifikate.

certificate = $dir/cacert.pem # das CA-Zertifikat

serial # die aktuelle Seriennummer#🎜 🎜#crlnumber = $dir/crlnumber # die aktuelle CRL-Nummer # die aktuelle CRL

private_key = $dir/private/ cakey.pem# der private Schlüssel

randfile = $dir/private/.rand # private Zufallszahlendatei

[ req_distinguished_name ]

countryname = Ländername (2-Buchstaben-Code)# 🎜🎜#countryname_default = cn

countryname_min = 2

countryname_max = 2

stateorprovincename = Bundesstaat oder Provinz Name (vollständiger Name)

stateorprovincename_default = fj

localityname = Ortsname (z. B. Stadt)

0.organizationname = Name der Organisation (z. B. Firma)#🎜🎜 #0.organizationname_default = zdz

organizationalunitname = Name der Organisationseinheit (z. B. Abschnitt)# 🎜🎜#organizationalunitname_default = zdz

Privaten Zertifikatsschlüssel erstellen

cd /etc/pki/ca /private

(umask 077;openssl genrsa -out cakey.pem 2048)#🎜 🎜#Selbstsigniertes Zertifikat generieren

cd /etc/pki/ca/

openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days=3655

#🎜 🎜#

3. Serverzertifikat erstellen

mkdir /usr/local/nginx/ssl

cd /usr/local/nginx/ssl

openssl req -new -key nginx.key -out nginx.csr#🎜 🎜#openssl ca -in nginx.csr -out nginx.crt -days=3650

4. Client-Browser-Zertifikat erstellen

(umask 077;openssl genrsa -out client.key 1024)

openssl ca -in client.csr -out client.crt -days=3650Convert das Zertifikat im Textformat in ein Zertifikat umwandeln, das in den Browser importiert werden kann

openssl pkcs12 -export -clcerts -in client.crt -inkey client.key -out client.p12 5. Nginx-Serverüberprüfung konfigurieren /ssl/nginx.key;

ssl_client_certificate /usr/local/nginx/ssl/cacert.pem;ssl_session_timeout 5m;

#ssl_verify_client on; Deaktivieren Sie es vorübergehend, damit Clients ohne Zertifikate darauf zugreifen können. ssl_protocols sslv2 sslv3 tlsv1;

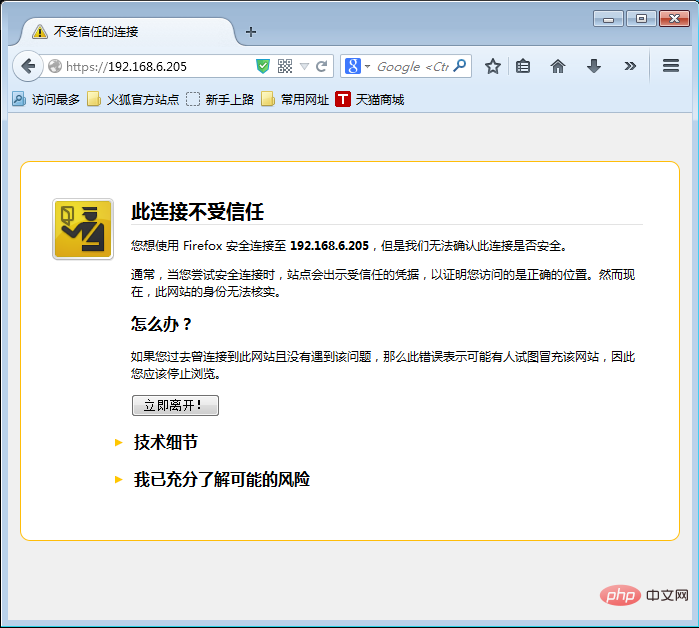

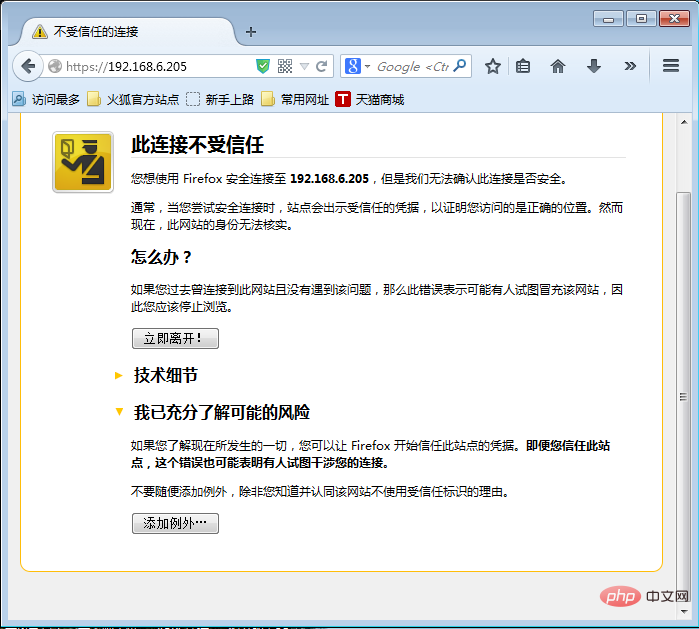

Klicken Sie auf „Ich habe die möglichen Risiken vollständig verstanden“.

nginx Die Konfiguration aktiviert ssl_verify_client.

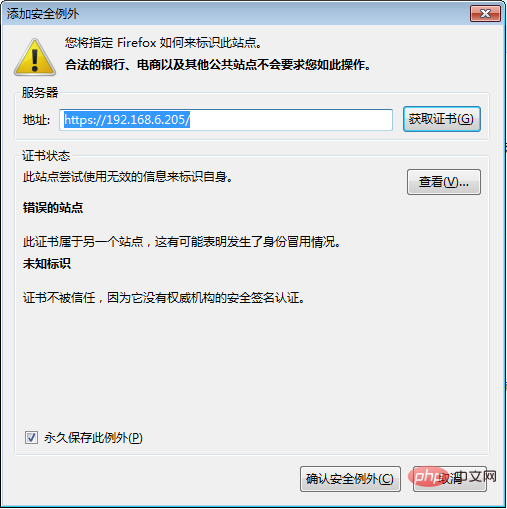

Zugriff, wenn im Client-Browser kein Zertifikat installiert ist.  Importieren Sie das Zertifikat im Client-Browser von Firefox

Importieren Sie das Zertifikat im Client-Browser von Firefox  Klicken Sie im Zertifikatsmanager auf „Importieren“ in Ihrem Zertifikat

Klicken Sie im Zertifikatsmanager auf „Importieren“ in Ihrem Zertifikat  Wählen Sie das Zertifikat aus und importieren Sie

Wählen Sie das Zertifikat aus und importieren Sie  Aktualisieren Sie die Webseite erneut, eine „Bestätigung der Verwendung“ wird angezeigt, klicken Sie auf „OK“ und fertig ist die bidirektionale Überprüfung

Aktualisieren Sie die Webseite erneut, eine „Bestätigung der Verwendung“ wird angezeigt, klicken Sie auf „OK“ und fertig ist die bidirektionale Überprüfung

Das obige ist der detaillierte Inhalt vonSo konfigurieren Sie die bidirektionale Nginx-SSL-Überprüfung. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!