Heim >Betrieb und Instandhaltung >Sicherheit >Was ist die Port-Scanning-Technologie von NMAP?

Was ist die Port-Scanning-Technologie von NMAP?

- 王林nach vorne

- 2023-05-14 23:43:041943Durchsuche

Was ist ein Hafen?

Vergleichen Sie ein Netzwerkgerät mit einem Haus, dann sind die Ports die Ein- und Ausgänge zum und vom Haus (das Seltsame ist, dass dieses Haus zu viele Ein- und Ausgänge hat, bis zu 65535 dieser Ein- und Ausgänge). damit Daten in das Netzwerkgerät ein- und ausgehen können.

Der Zweck der Porteinstellung besteht darin, „eine Maschine für mehrere Zwecke“ zu erreichen, dh mehrere verschiedene Dienste auf einer Maschine auszuführen. Wenn also mehrere Programme auf einer Maschine laufen, wie unterscheidet die Maschine dann die Daten verschiedener Programme?

Diese Aufgabe wird vom Betriebssystem übernommen und der verwendete Mechanismus besteht darin, 65535 verschiedene Portnummern aufzuteilen. Wenn das Programm Informationen sendet, übermittelt es die Portnummer in die Daten. Nach dem Empfang der Daten leitet das Betriebssystem die Informationen entsprechend der Portnummer im aktuellen Speicher an das Programm weiter.

Klassifizierung der Ports

Anerkannte Ports

0-1024 Portnummern in diesem Bereich werden am häufigsten verwendet, und diese Ports wurden eindeutig einem bestimmten Dienst oder Protokoll zugeordnet und sollten im Allgemeinen nicht geändert werden.

Registrierter Port

1025~49151, dieser Portbereich ist normalerweise mit einigen Diensten verbunden, es ist jedoch nicht klar festgelegt, dass je nach tatsächlicher Situation unterschiedliche Programme definiert werden können

Dynamischer/privater Port

39152~65535 , Dieser Portbereich wird nicht von häufig verwendeten Diensten verwendet. Da er jedoch relativ versteckt ist, wird er häufig von einigen Trojanern und Virenprogrammen verwendet.

Definition des Portstatus in NMAP

offen: Zeigt an, dass der Port offen ist und TCP- und UPD-Pakete akzeptiert.

Geschlossen: Zeigt an, dass auf den Port zugegriffen werden kann, aber keine Anwendung den Port überwacht.

gefiltert: Der Grund dafür Dieses Ergebnis ist die Paketfilterung des Zielnetzwerks, da diese Geräte die Erkennungspakete filtern Technologie

SYN-Scanning

Prinzip

Zunächst sendet Nmap ein SYN-Anfrage-Verbindungspaket an das Ziel-Hostsystem, und das Ziel-Hostsystem antwortet nach Erhalt des Pakets mit SYN/ACK-Daten Das SYN/ACK-Paket sendet ein RST-Paket, um die Verbindung zu unterbrechen. Da durch den Drei-Wege-Handshake keine vollständige TCP-Verbindung hergestellt wurde, werden im Ziel-Hostsystem keine Protokolldatensätze erstellt. Daher ist diese Scanmethode relativ verdeckt.Scan-Ergebnisseoffen: Das Ziel-Hostsystem hat ein SYN/ACK-Paket als Antwort gegebengeschlossen: Das Ziel-Hostsystem hat ein RST-Paket als Antwort gegeben

Scannen Sie schnell und werden von Sicherheitsgeräten im Netzwerk nicht leicht erkanntgefiltert: Das Ziel-Hostsystem hat kein Paket gegeben Antwort oder nmap empfangen ICMP-Unerreichbarkeitsfehler

Vorteile

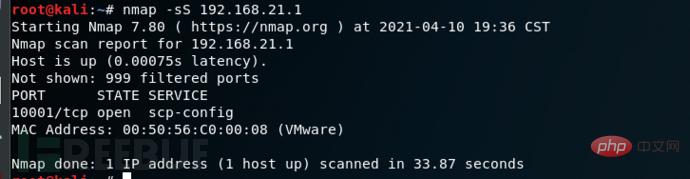

Befehle und BeispieleBefehlssyntax: nmap -sS [Ziel-IP-Adresse]Beispiele: nmap -sS 192.168.21.1

Connect-Scan

ähnelt dem SYN-Scan, vervollständigt jedoch den Drei-Wege-Handshake von TCP, um eine Verbindung herzustellen.

ähnelt dem SYN-Scan, vervollständigt jedoch den Drei-Wege-Handshake von TCP, um eine Verbindung herzustellen.

Befehle und Beispiele

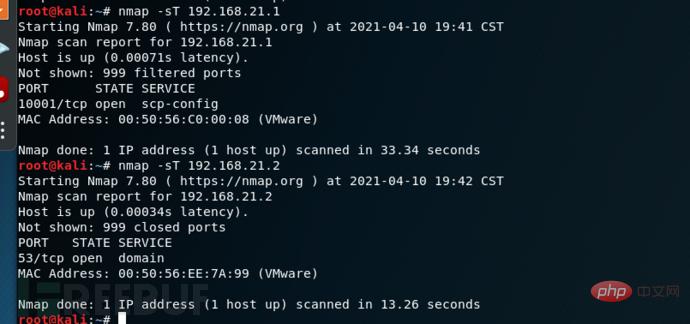

Befehlssyntax: nmap -sT [Ziel-Host-IP-Adresse] Beispiel: nmap -sT 192.168.21.1UDP-Scan

Scan-Ergebnisse

Scan-Ergebnisse

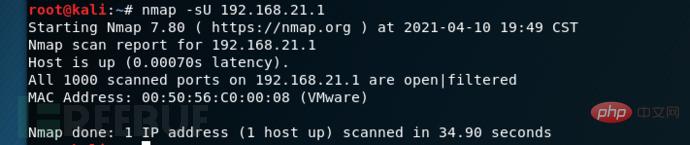

geschlossen: ICMP-Port-Fehler nicht erreichbarBefehlssyntax: nmap -sU [Zielhost-IP-Adresse ]Beispiel: nmap -sU 192.168.21.1gefiltert: ICMP-Fehler nicht erreichbar

Befehle und Beispiele

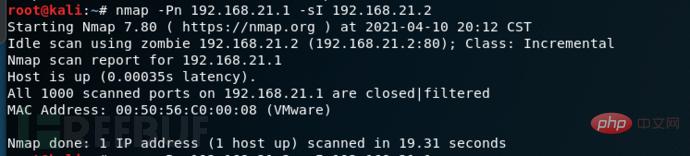

Zombie-Scanning

Verwenden Sie einen Drittanbieter-Host zum Scannen

Verwenden Sie einen Drittanbieter-Host zum Scannen

Bedingungen für Drittanbieter-Host: 1. Eingeschaltet und inaktiv 2. IPID muss ein sein Ganzzahl Inkrementell

Befehl

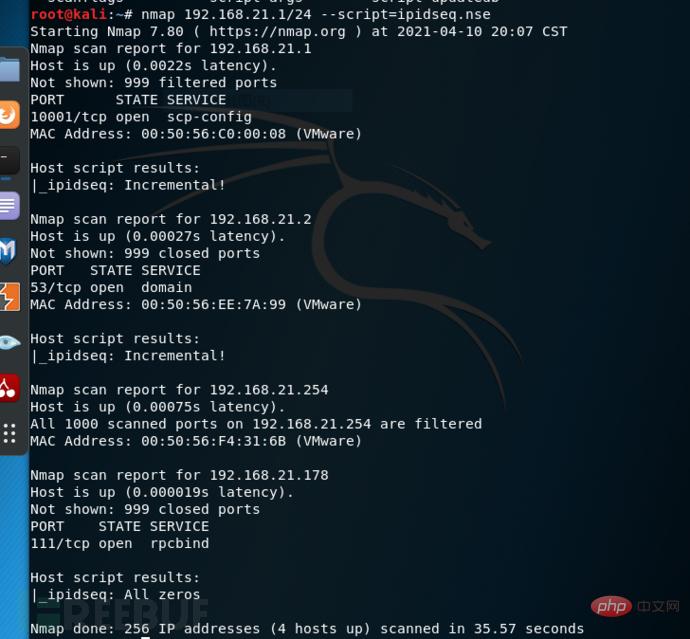

, um qualifizierte Hosts von Drittanbietern zu finden nmap [IP-Adresse des Hosts von Drittanbietern] --scrip=ipidseq.nse#Das Scanergebnis zeigt „_ipidseq: Inkrementell!“ " zeigt an, dass dies Der Host kann als Zombie verwendet werden

Scannen Sie das ZielhostsystemAngeben Der zu scannende Port

nmap [Zielhost-IP-Adresse] -sI [Drittanbieter-Host-IP-Adresse] -Pn

1

1

Das obige ist der detaillierte Inhalt vonWas ist die Port-Scanning-Technologie von NMAP?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente