Heim >Betrieb und Instandhaltung >Sicherheit >So verwenden Sie das APT-Framework TajMahal

So verwenden Sie das APT-Framework TajMahal

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBnach vorne

- 2023-05-13 18:43:06918Durchsuche

Übersicht

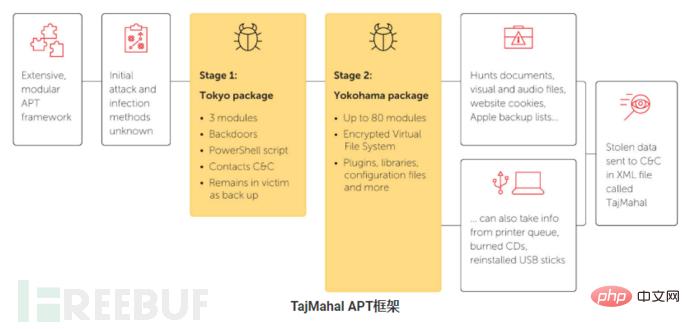

„TajMahal“ ist ein bisher unbekanntes und technisch komplexes APT-Framework, das im Herbst 2018 von Kaspersky Lab entdeckt wurde. Dieses vollständige Spionage-Framework besteht aus zwei Paketen mit den Namen „Tokyo“ und „Yokohama“. Es umfasst Hintertüren, Loader, Orchestratoren, C2-Kommunikatoren, Sprachaufzeichnungsgeräte, Keylogger, Bildschirm- und Webcam-Grabber, Dokumenten- und Verschlüsselungsschlüsseldiebstahler und sogar den eigenen Dateiindexer des Opferrechners. Wir haben bis zu 80 schädliche Module gefunden, die in seinem verschlüsselten virtuellen Dateisystem gespeichert sind. Dies ist eine der höchsten Anzahl an Plugins, die wir in einem APT-Toolset gesehen haben.

Um seine Fähigkeiten hervorzuheben, ist TajMahal in der Lage, Daten von Opfern sowie von gebrannten CDs in der Druckerwarteschlange zu stehlen. Es kann auch angefordert werden, bestimmte Dateien von einem zuvor gesehenen USB-Stick zu stehlen. Wenn der USB-Stick das nächste Mal an den Computer angeschlossen wird, werden die Dateien gestohlen.

TajMahal wird seit mindestens fünf Jahren entwickelt und verwendet. Der erste bekannte „legitime“ Beispielzeitstempel stammt aus dem August 2013 und der letzte aus dem April 2018. Das erste bestätigte Datum, an dem eine TajMahal-Probe auf dem Computer eines Opfers gesehen wurde, ist August 2014.

Technische Details

Kaspersky entdeckte zwei verschiedene Arten von TajMahal-Paketen, angeblich Tokio und Yokohama. Kaspersky Lab stellte fest, dass die Systeme der Opfer mit zwei Softwarepaketen infiziert waren. Dies deutet darauf hin, dass Tokio als Infektion im ersten Stadium genutzt wurde, wobei Tokio ein voll funktionsfähiges Yokohama auf dem System des Opfers einsetzte, mit dem unten gezeigten Framework:

Basierend auf den Modulen auf diesen Opfermaschinen, die folgenden interessanten Funktionen wurden identifiziert:

Kann an die Druckerwarteschlange gesendete Dokumente stehlen.

Zu den zur Opferaufklärung gesammelten Daten gehört eine Sicherungsliste der Apple-Mobilgeräte.

Machen Sie Screenshots, während Sie den Ton der VoiceIP-App aufnehmen.

CD-Images stehlen und schreiben.

Möglichkeit, zuvor auf Wechseldatenträgern befindliche Dateien zu stehlen, wenn diese wieder verfügbar sind.

Stehlen Sie Internet Explorer-, Netscape Navigator-, FireFox- und RealNetworks-Cookies.

Wenn es aus der Frontend-Datei oder dem zugehörigen Registrierungswert entfernt wird, wird es nach dem Neustart mit dem neuen Namen und Starttyp wieder angezeigt.

Zuordnung:

Vermutung 1: Russland

Kaspersky hat bisher nur ein Opfer bekannt gegeben, eine diplomatische Abteilung in Zentralasien. In früheren Berichten begann APT28 auch mit Angriffen in Zentralasien.

Vermutung 2: Vereinigte Staaten:

Wie auf der Karte zu sehen ist, grenzt Zentralasien an Russland und China. Diese Region war schon immer das Ziel der Eroberungsbemühungen der Vereinigten Staaten

Und dieses Framework nennt Kabbah komplexe Modularisierung. Das Framework wurde dem Zeitstempel zufolge bereits vor 13 Jahren kompiliert, und Kabba wurde erstmals 2018 entdeckt. APT-Angriffe in den Vereinigten Staaten sind normalerweise geheim und modular, was sie schwierig macht Detect. Flame war der erste komplexe modulare Trojaner, der entdeckt wurde

Das obige ist der detaillierte Inhalt vonSo verwenden Sie das APT-Framework TajMahal. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

In Verbindung stehende Artikel

Mehr sehen- Detaillierte Einführung in die Datenübertragungssicherheit von DSMM

- Zusammenfassung von 40 häufig genutzten Intrusion-Ports für Hacker, die es wert sind, gesammelt zu werden

- Drei Prozessinjektionstechniken in der Mitre ATT&CK-Matrix

- Grundsätze der sicheren Entwicklungspraxis

- So beheben Sie die Sicherheitslücke bei der Remote-Befehlsausführung in der Apache-Achsenkomponente